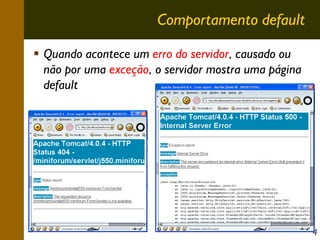

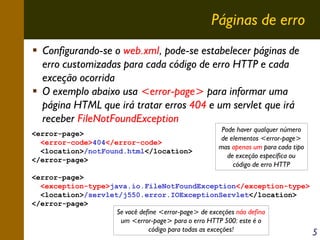

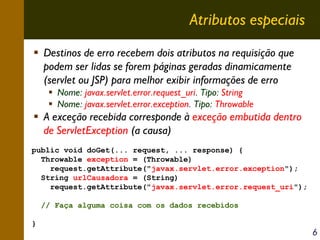

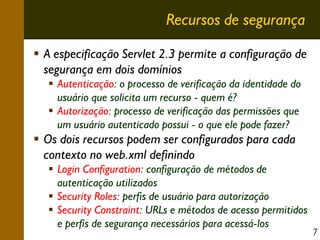

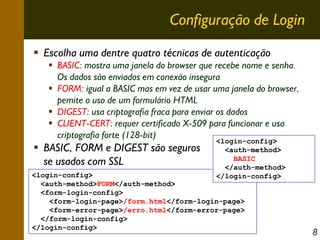

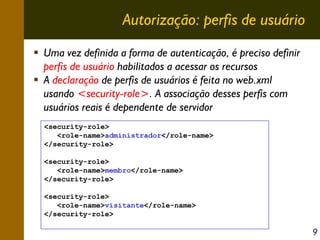

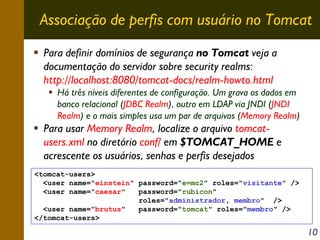

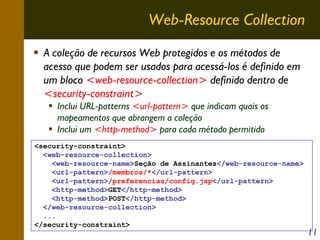

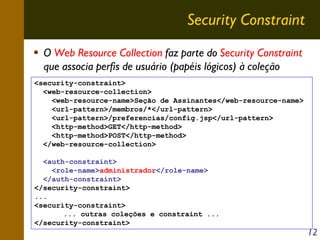

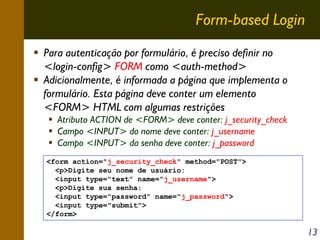

O documento aborda a configuração de segurança e controle de erros em servlets, incluindo o mapeamento de códigos de erro HTTP e exceções Java, além de implementar autenticação e autorização baseada em perfis de usuário. Ele detalha como personalizar páginas de erro e definir restrições de segurança no arquivo web.xml, assim como o procedimento para autenticação via formulários. Existem também exercícios práticos para implementar essas configurações em um ambiente Tomcat.