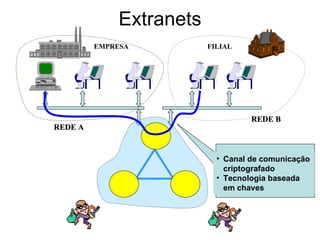

O documento discute os conceitos de Internet, Intranet e Extranet. Uma Intranet é uma rede privada dentro de uma organização, enquanto uma Extranet conecta as Intranets de diferentes organizações de forma segura para compartilhamento de informações. A criptografia é usada para garantir a privacidade e segurança das comunicações em uma Extranet.

![Professora: Élida Tavares [email_address] 26 de Março de 2011 Modulo Internet](https://image.slidesharecdn.com/intraneteextranet-110325211226-phpapp02/85/Intranet-e-extranet-1-320.jpg)