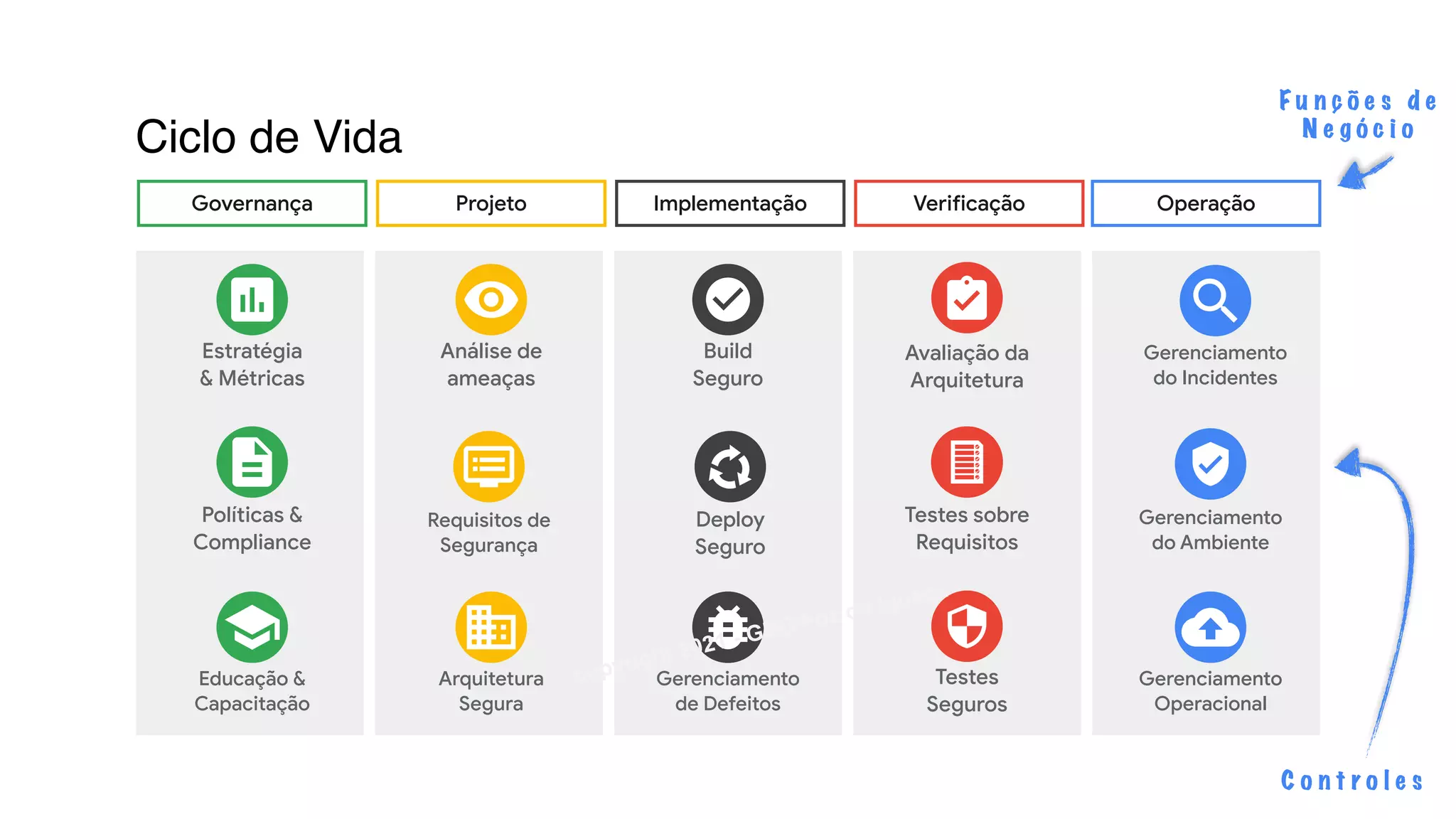

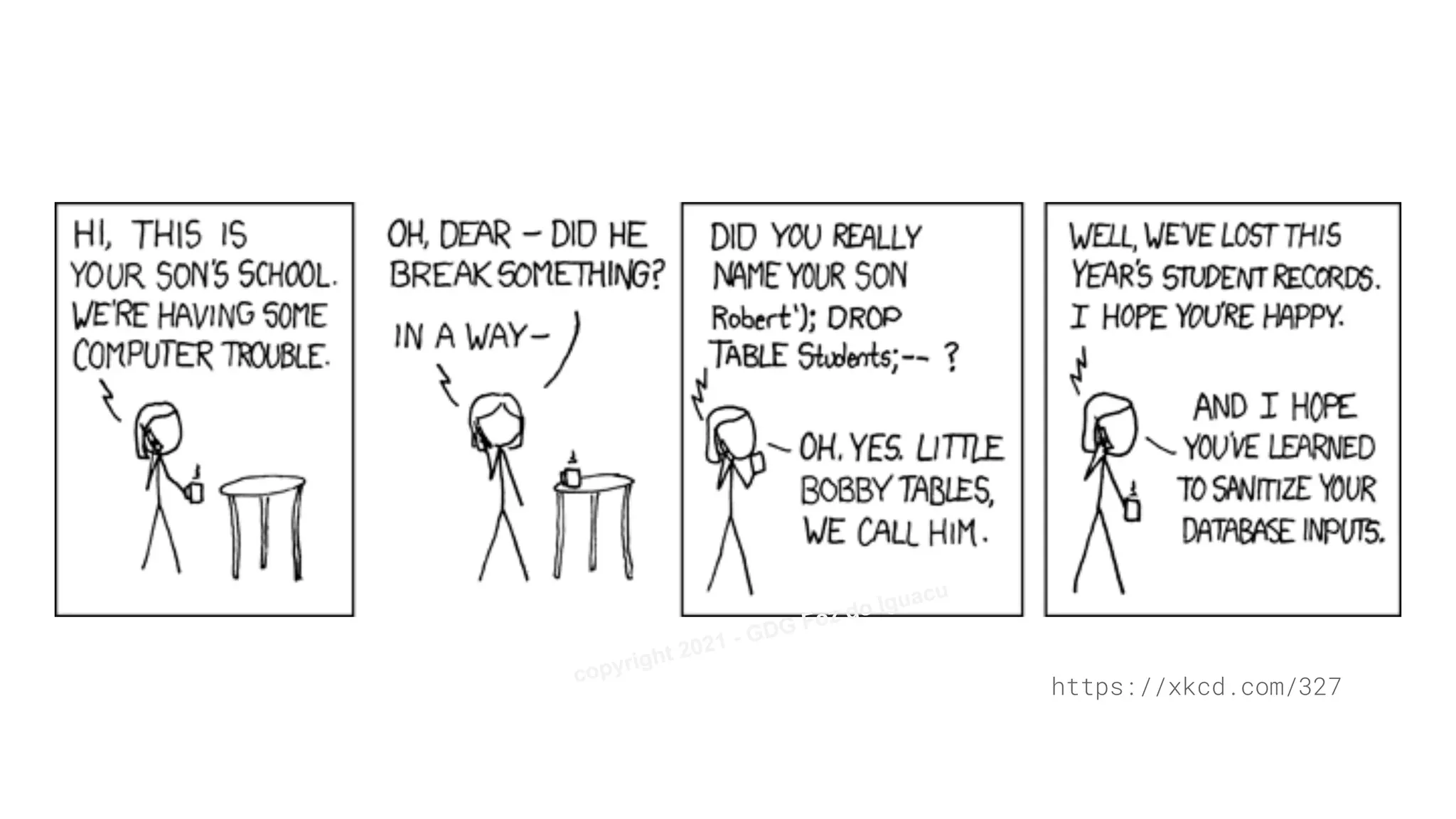

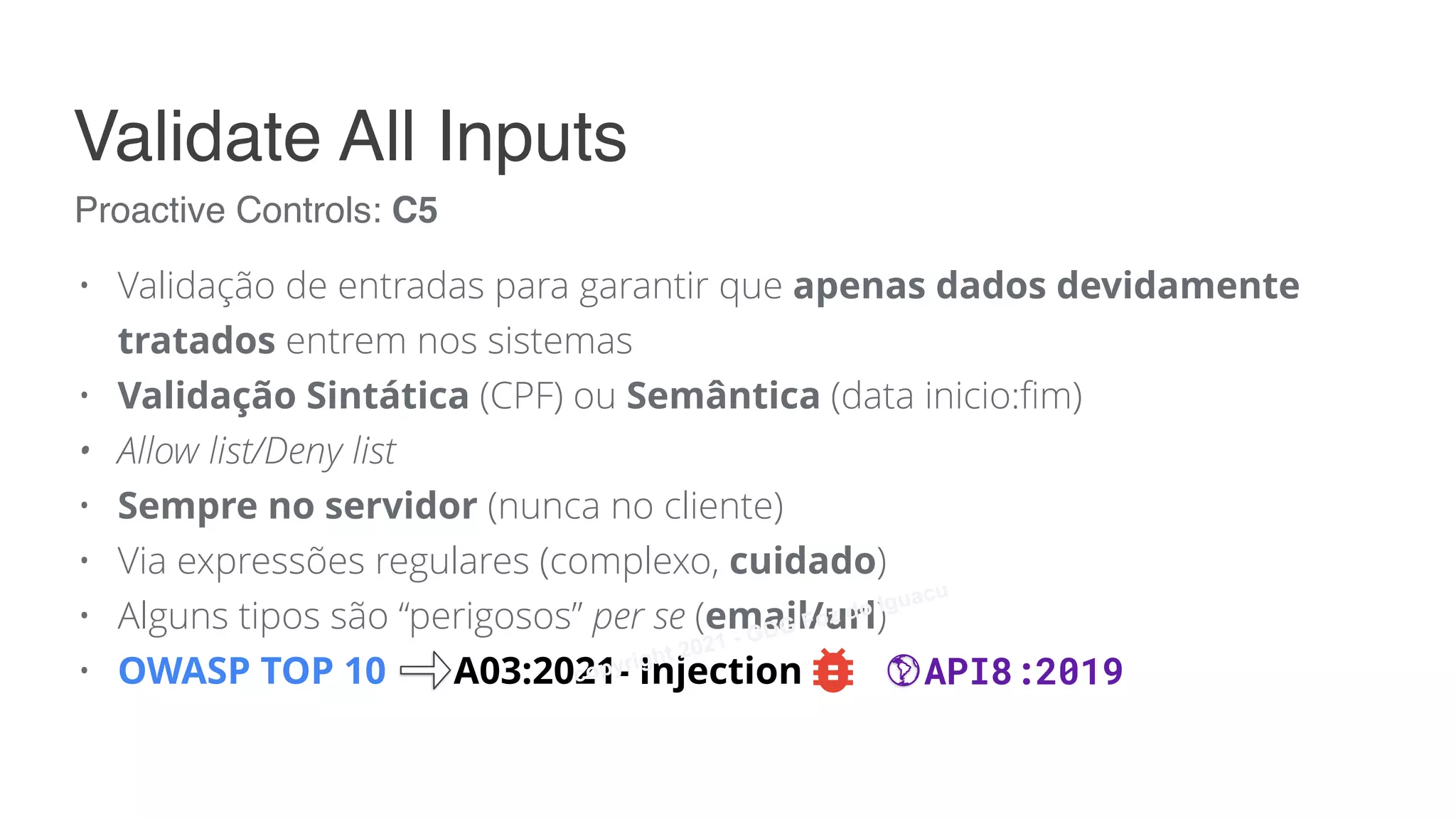

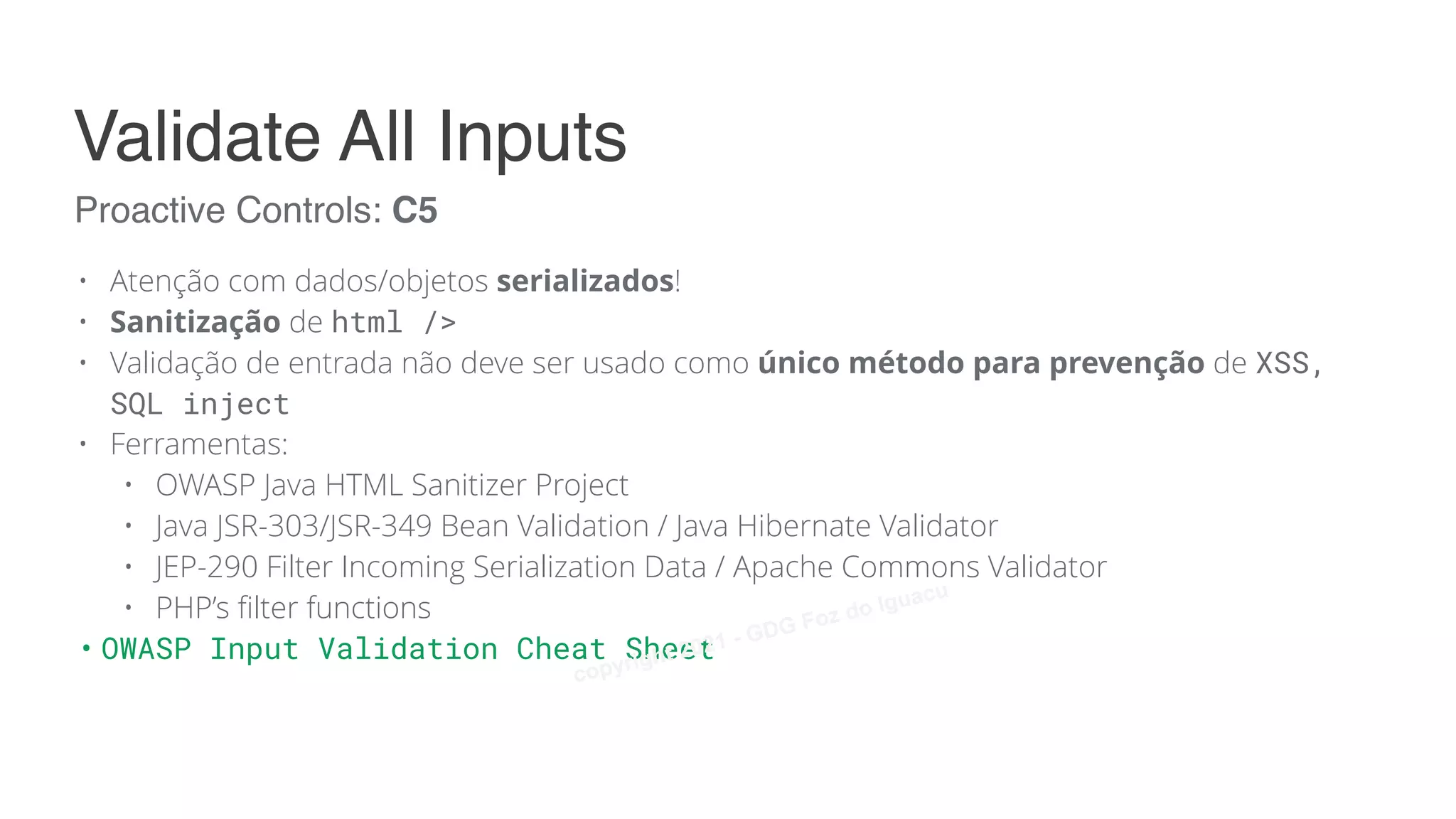

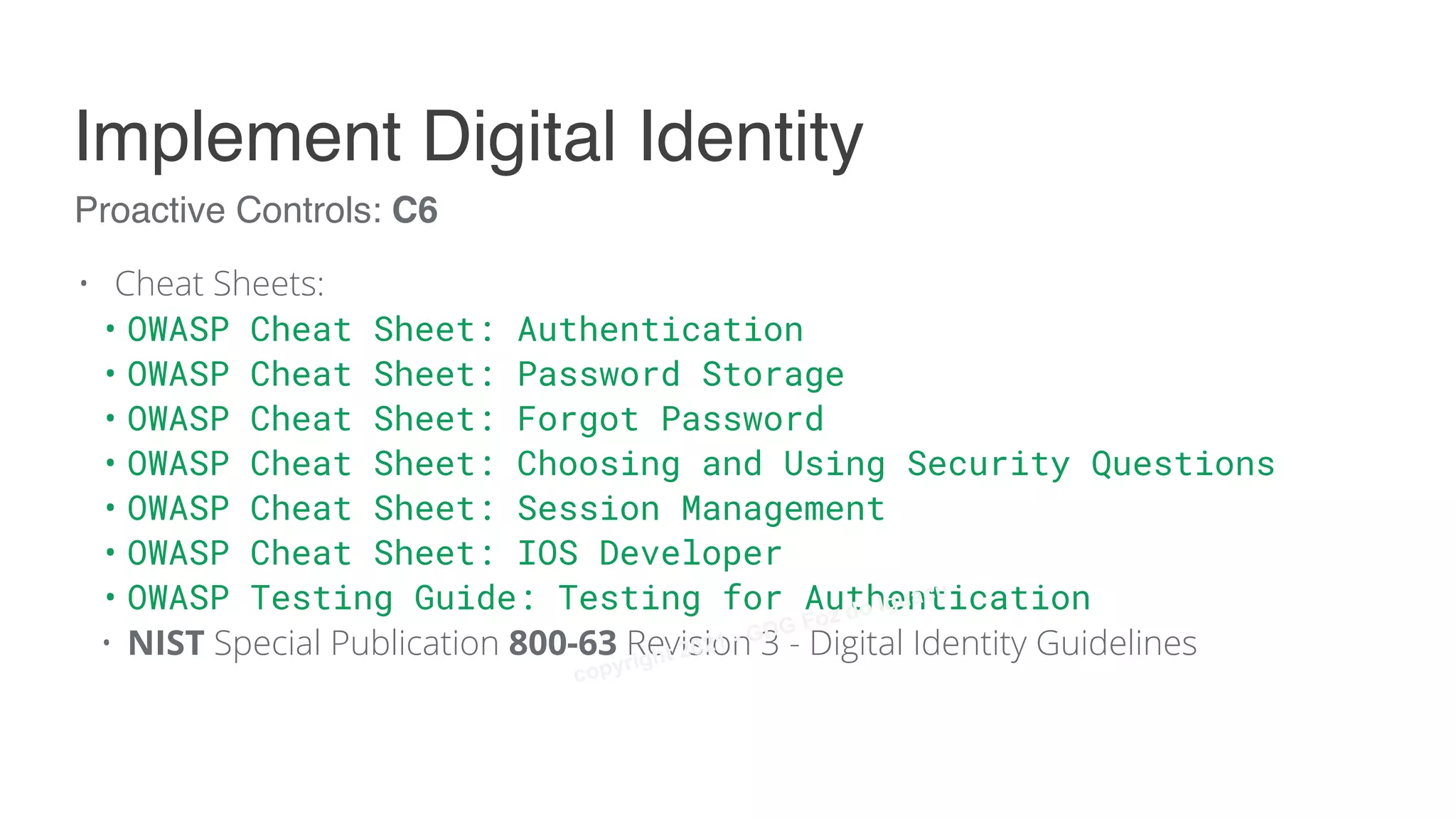

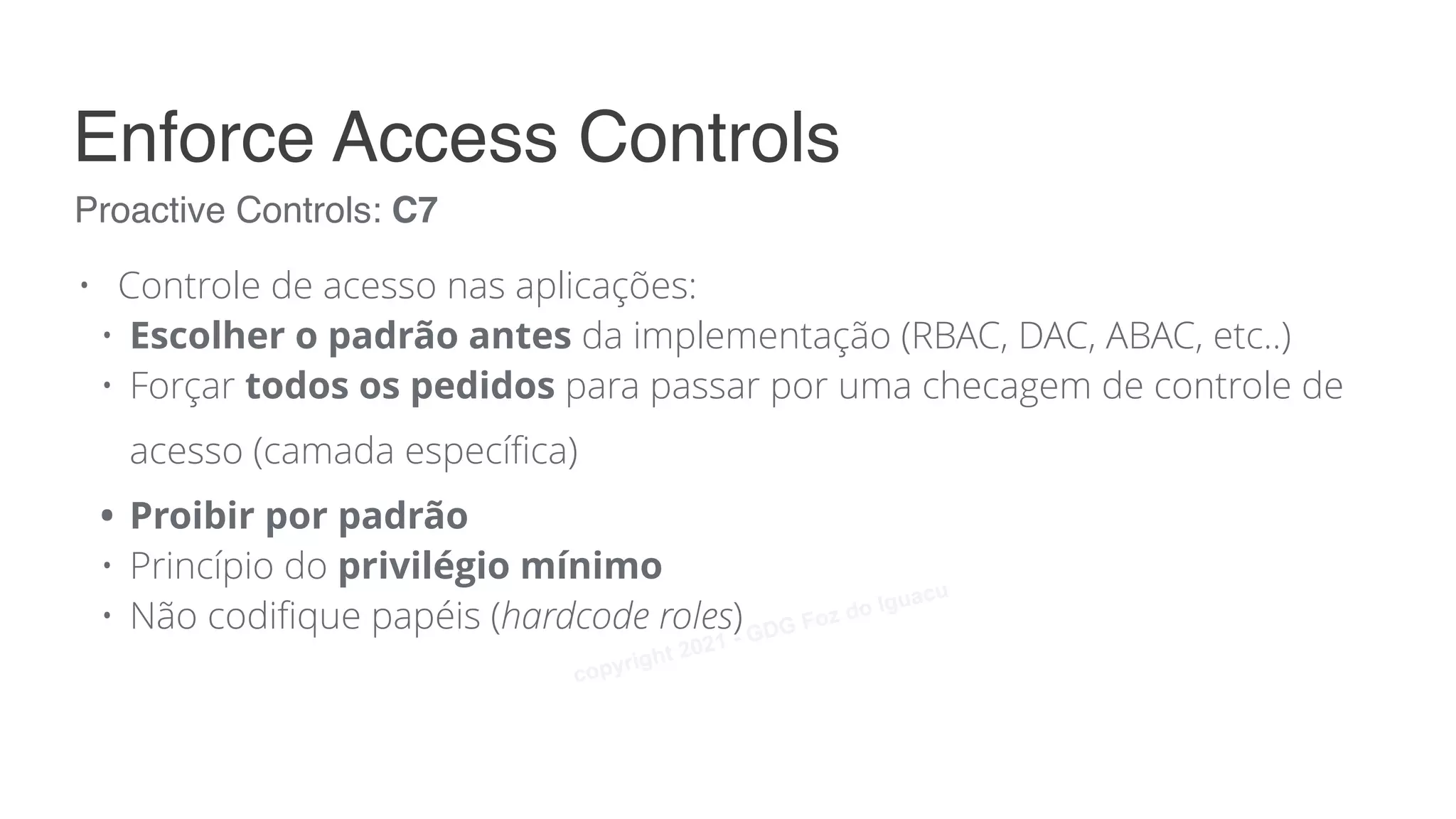

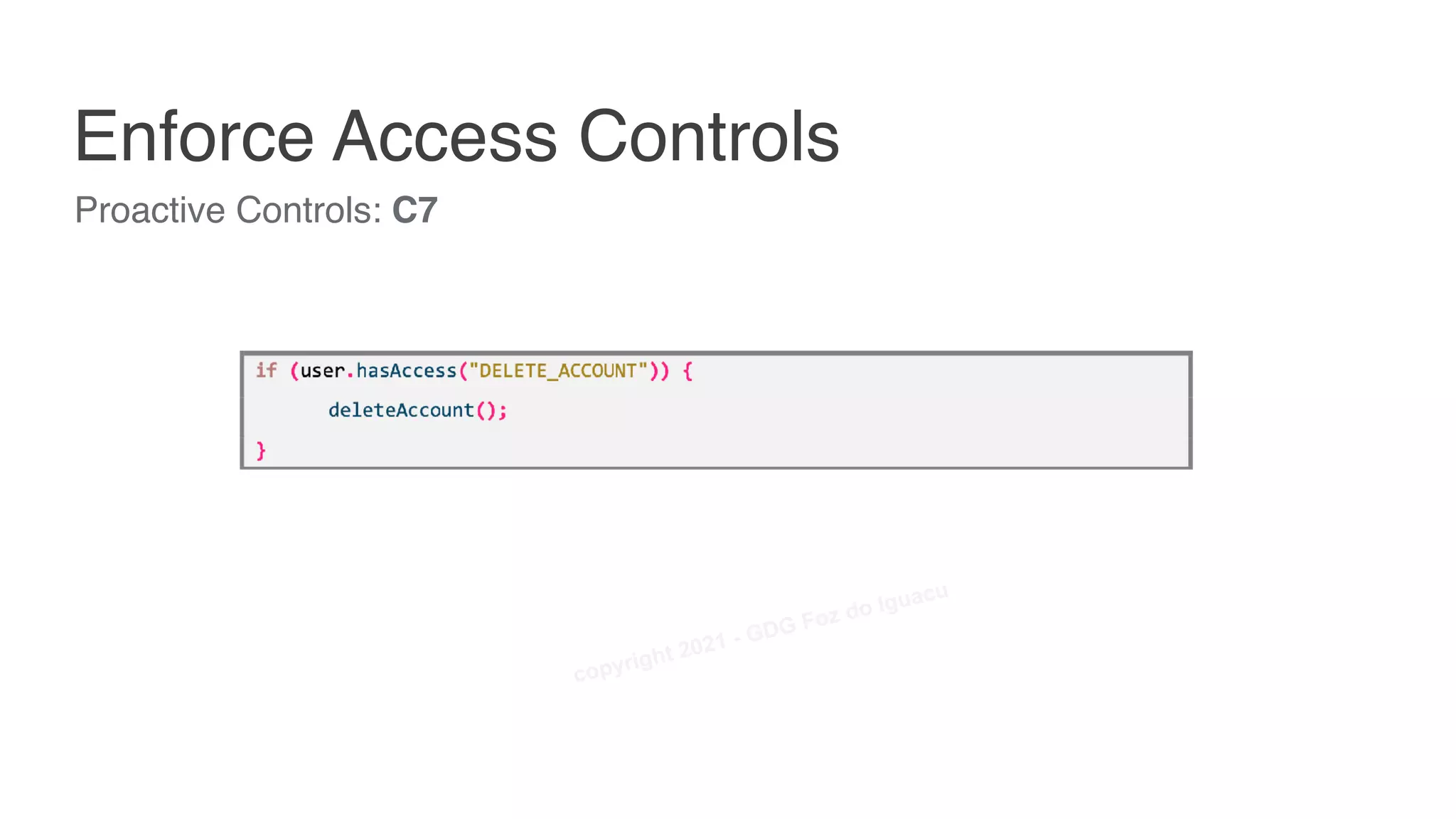

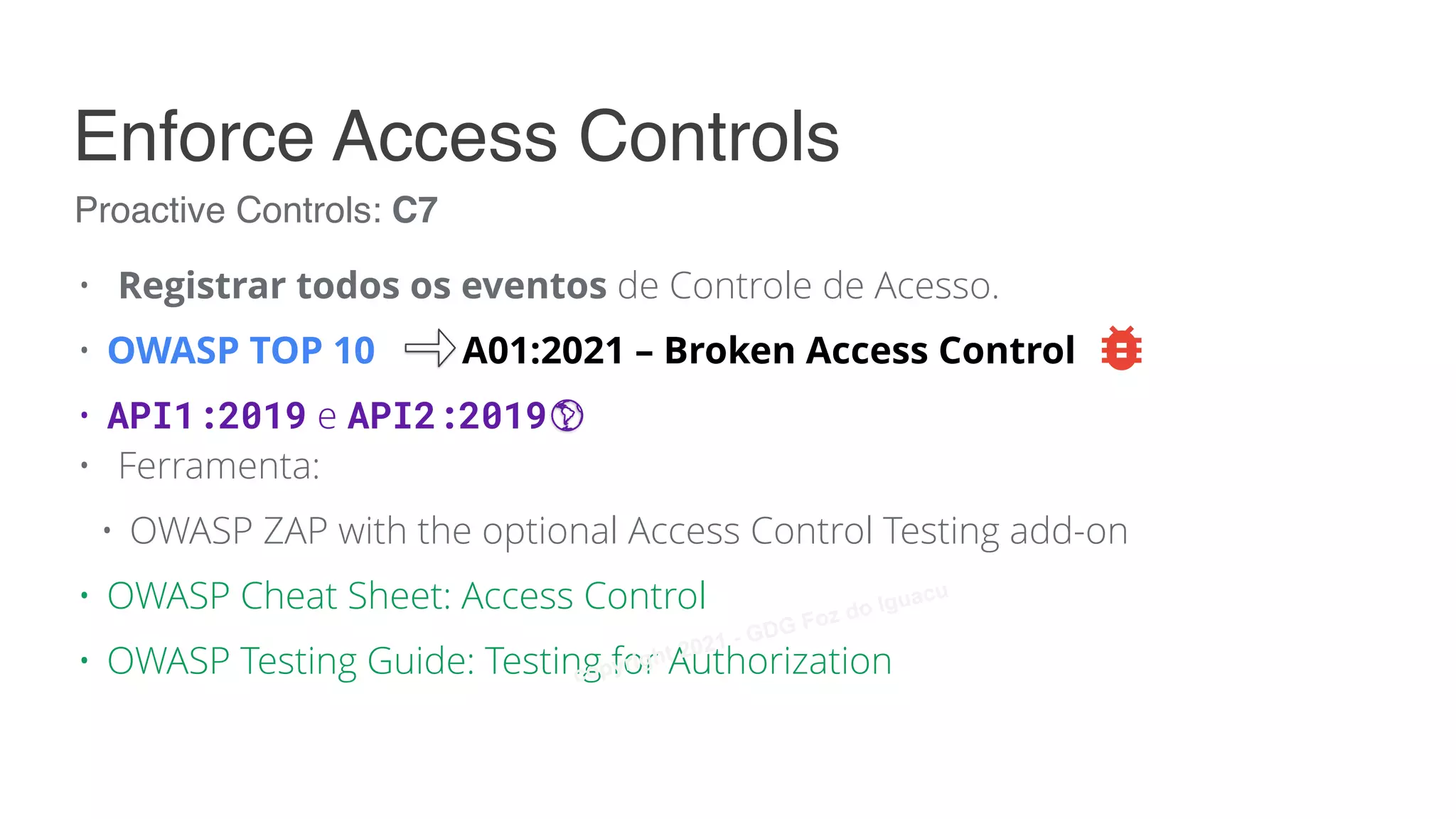

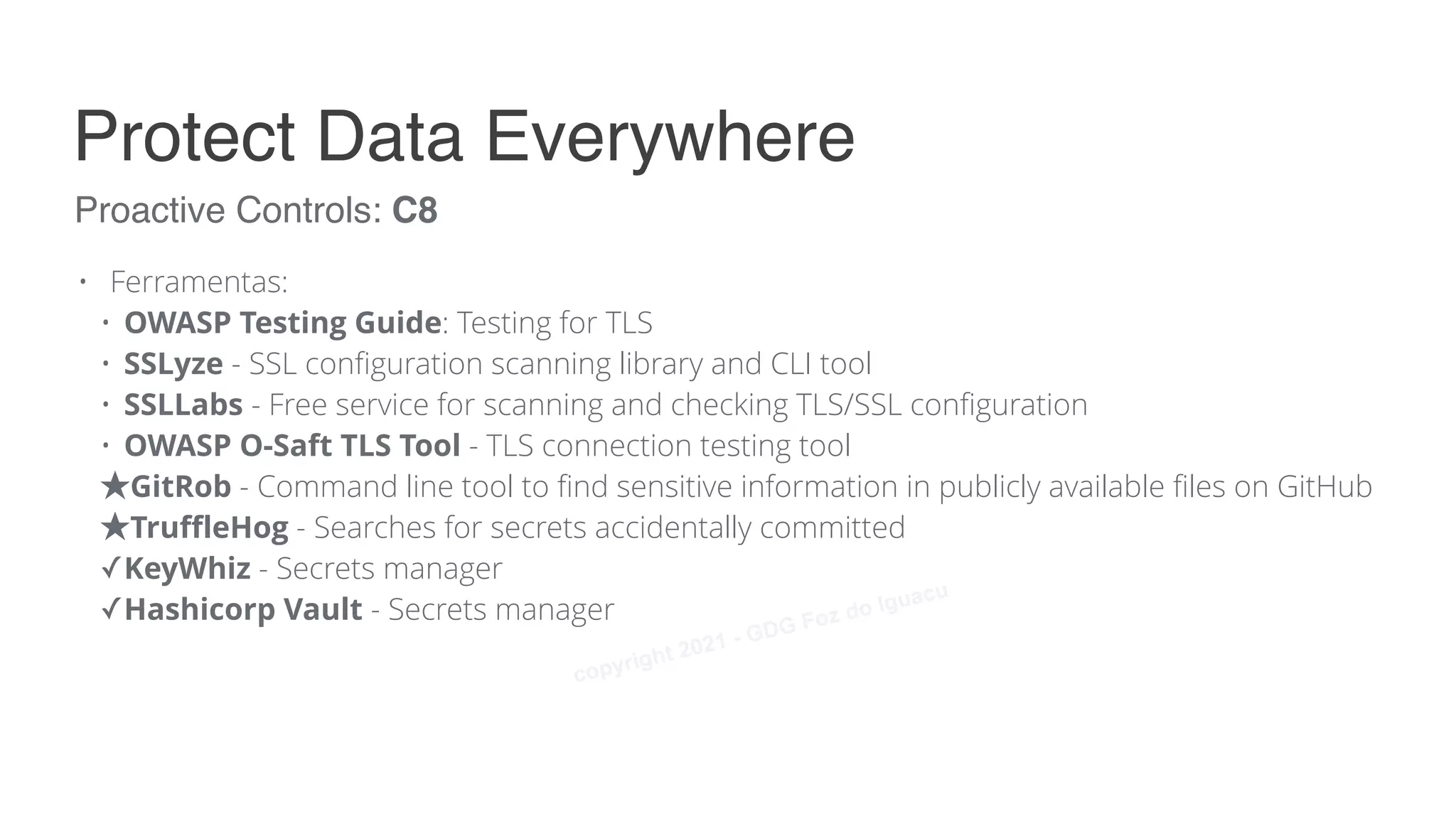

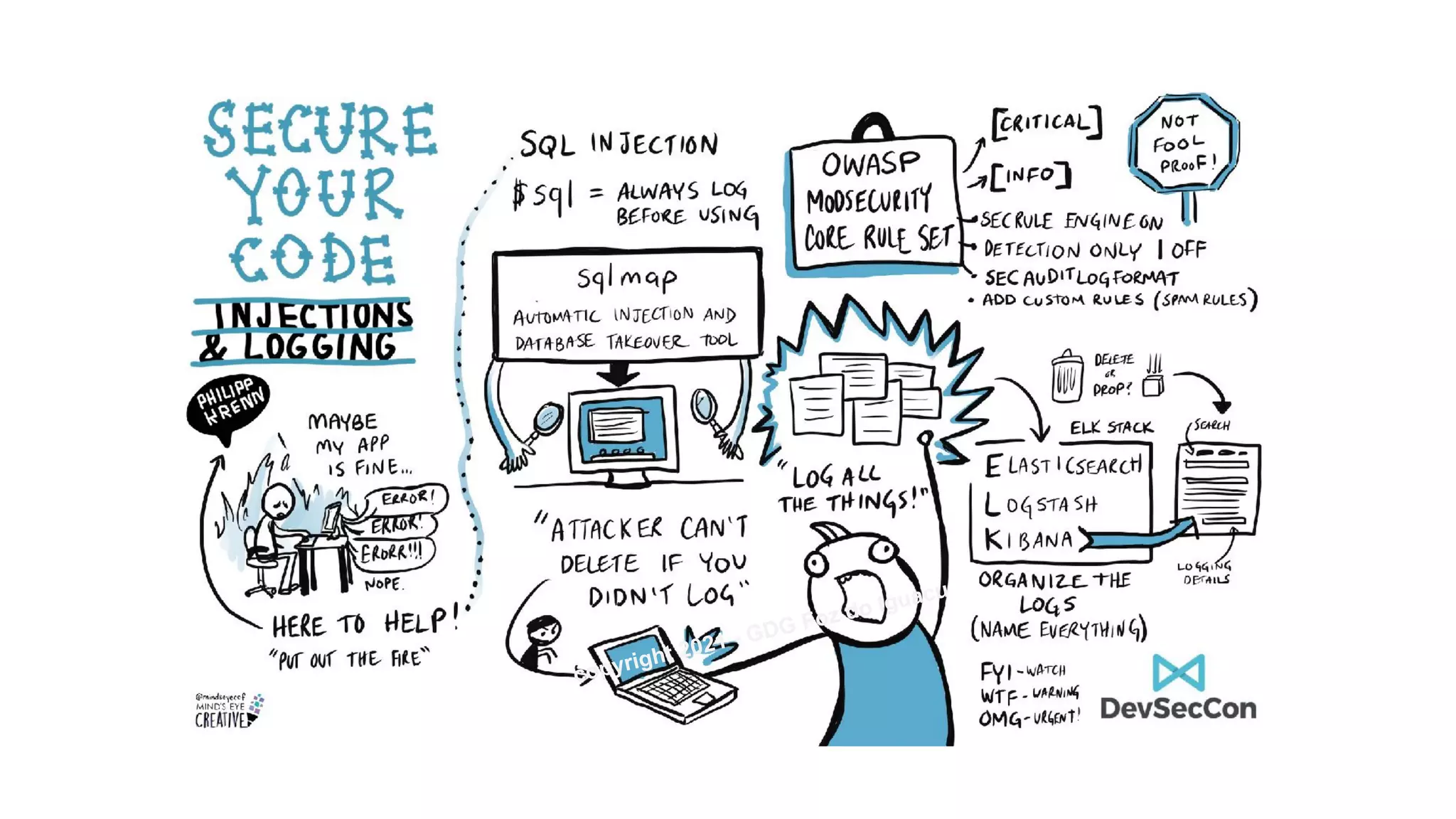

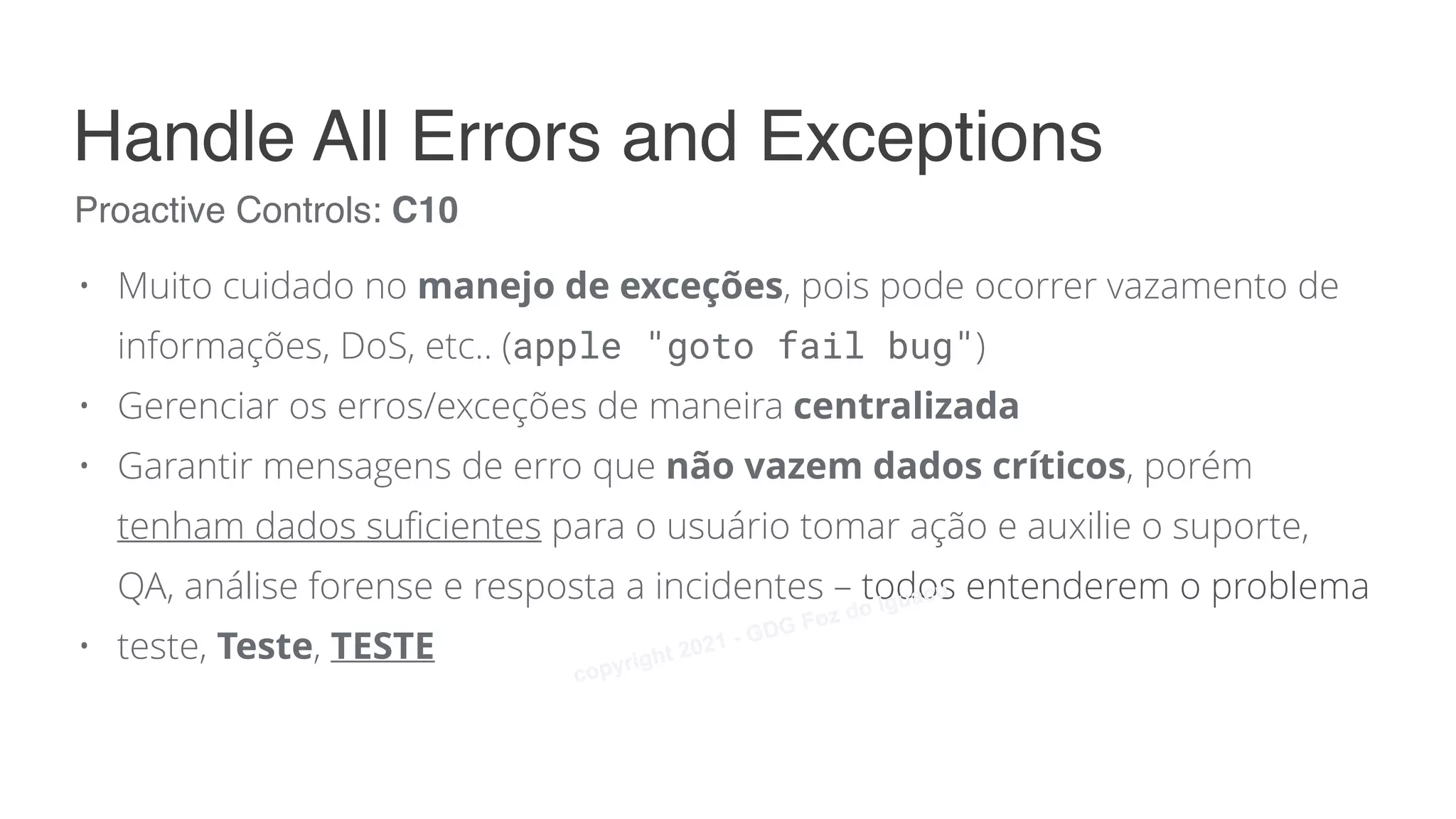

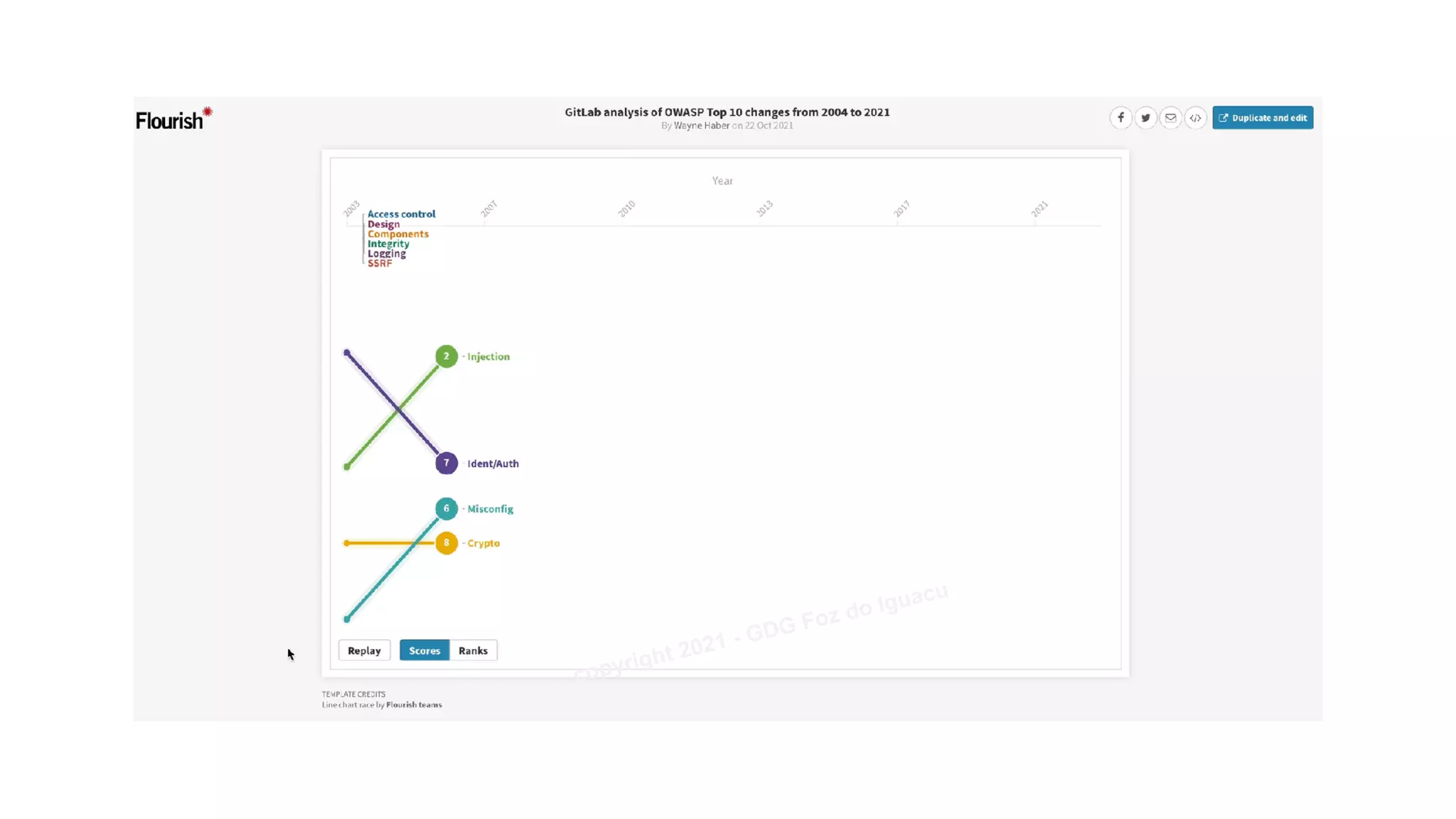

O documento introduz os conceitos de DevSecOps, apresentando suas vantagens como integrar segurança ao longo do ciclo de vida de desenvolvimento para reduzir vulnerabilidades e melhorar a disponibilidade dos sistemas. Também discute os projetos e controles proativos da OWASP para garantir a segurança no desenvolvimento.