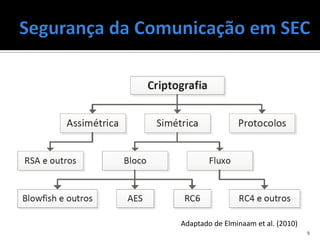

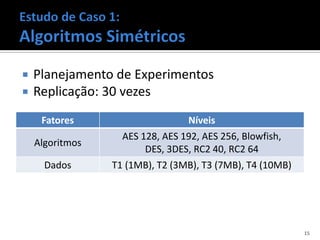

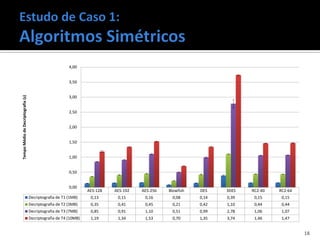

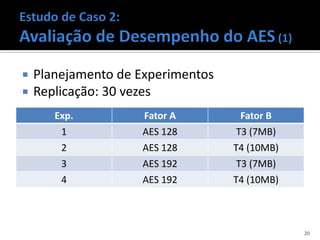

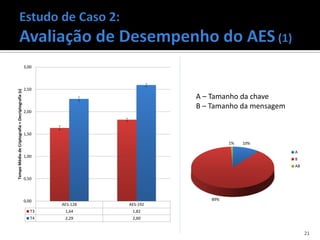

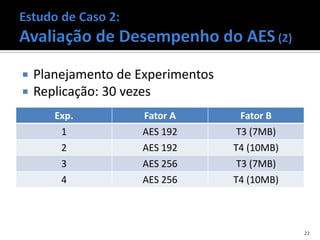

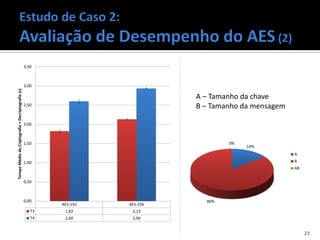

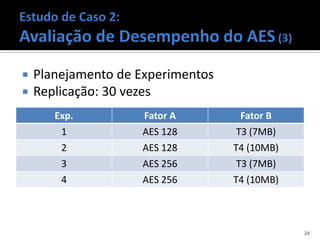

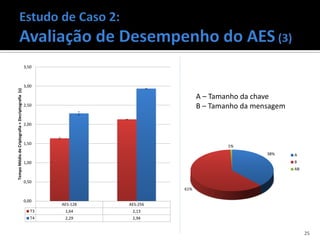

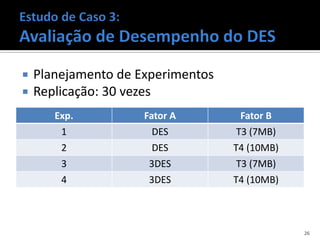

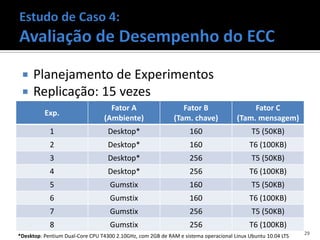

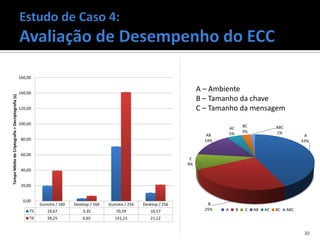

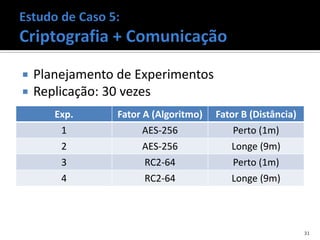

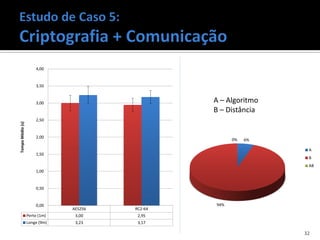

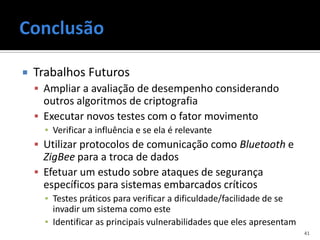

O documento discute a segurança da comunicação em sistemas embarcados críticos. Ele apresenta experimentos para avaliar o desempenho de vários algoritmos criptográficos, medindo o tempo de criptografia/decriptografia e a taxa de transferência para diferentes tamanhos de dados. Os resultados mostram que AES-128 e Blowfish tiveram os melhores desempenhos, sendo mais adequados para sistemas embarcados críticos.