O documento fornece um resumo de 3 frases ou menos:

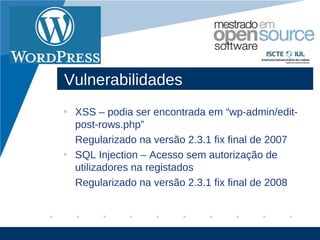

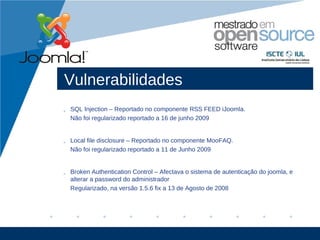

1) Analisa as vulnerabilidades de segurança encontradas nos sistemas de gestão de conteúdo (CMS) Joomla e WordPress e como foram corrigidas através de atualizações.

2) Discutem a importância de relatórios públicos de vulnerabilidades para promover a correção de falhas de segurança.

3) Recomenda práticas de desenvolvimento seguras como o uso de APIs para prevenir vulnerabilidades futuras.