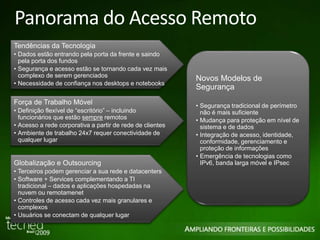

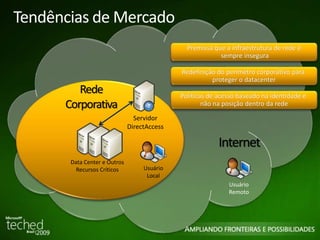

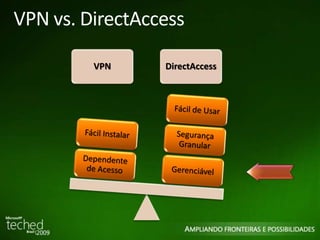

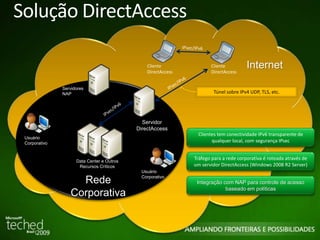

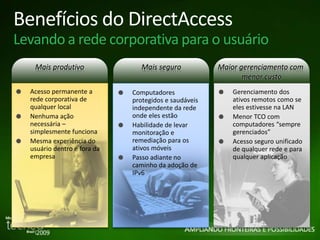

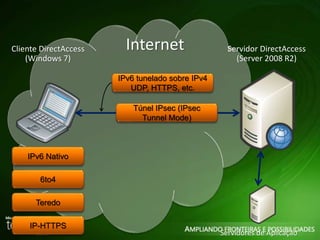

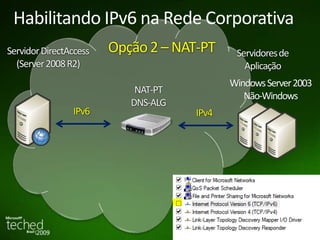

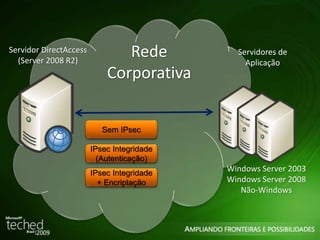

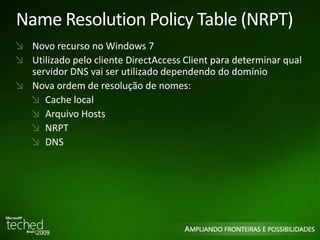

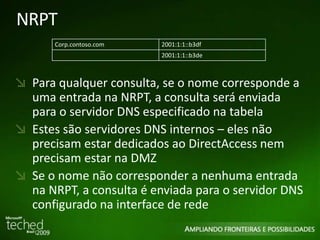

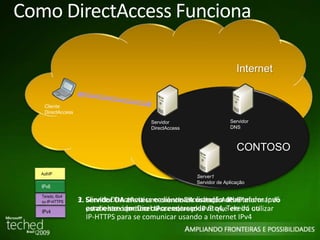

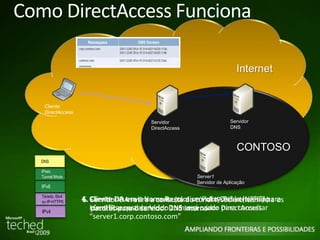

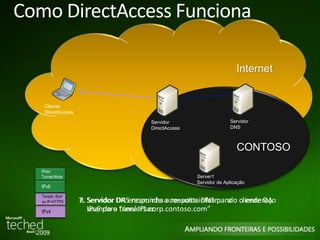

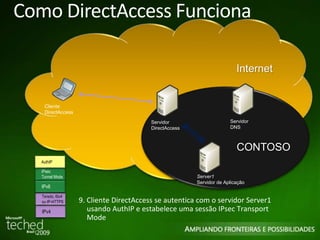

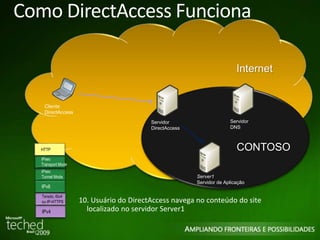

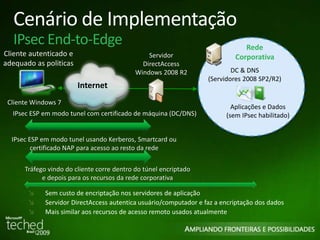

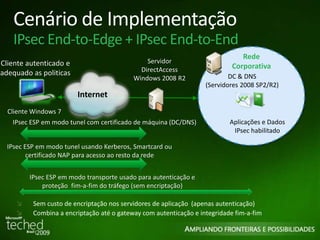

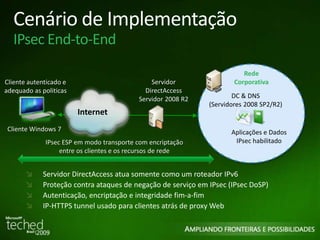

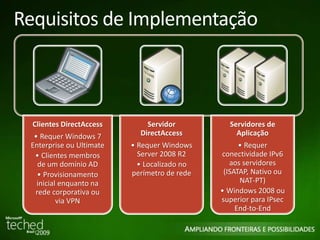

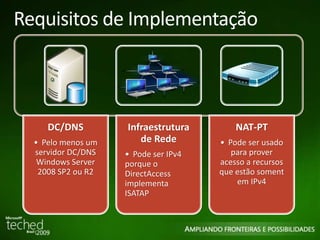

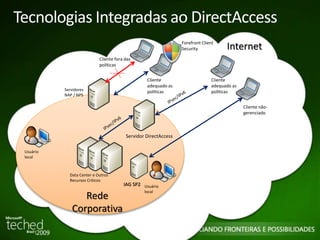

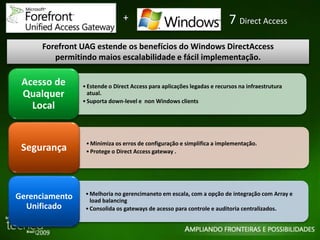

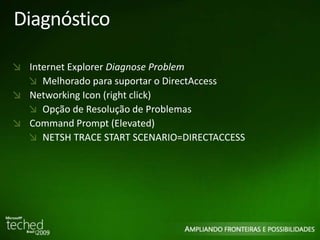

O documento discute o DirectAccess, uma tecnologia da Microsoft que fornece acesso remoto transparente à rede corporativa. O DirectAccess permite que os usuários acessem recursos corporativos de forma segura de qualquer lugar onde haja conexão com a Internet, sem precisar estabelecer VPN. Ele integra conceitos como identidade, acesso e segurança para proteger os dados corporativos. O documento também descreve como configurar e implantar o DirectAccess.