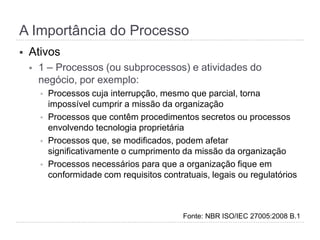

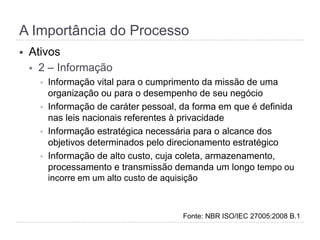

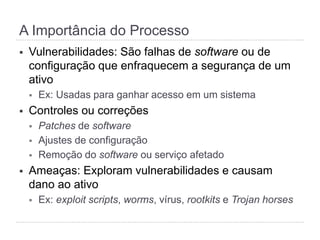

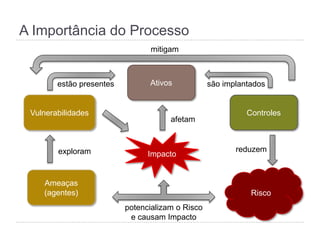

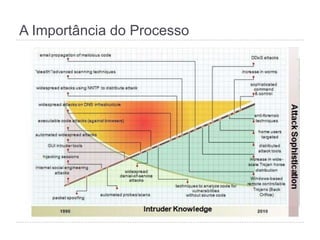

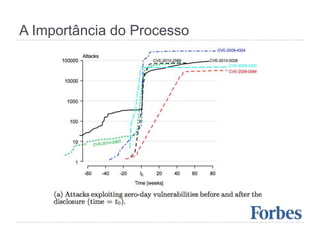

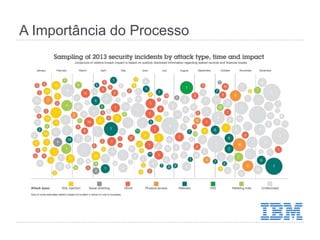

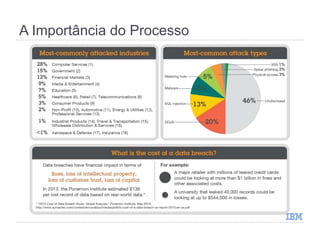

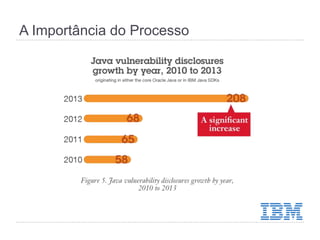

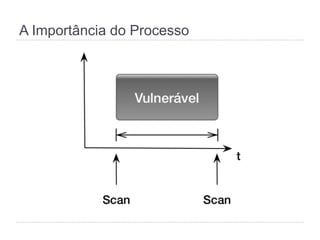

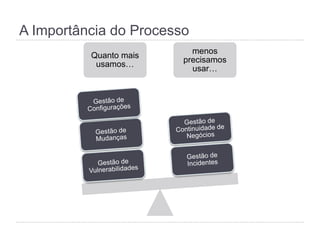

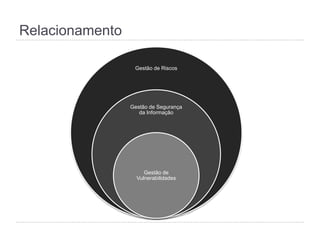

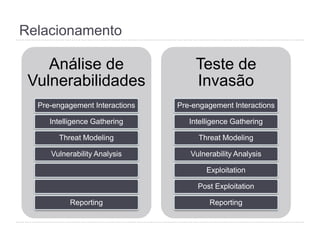

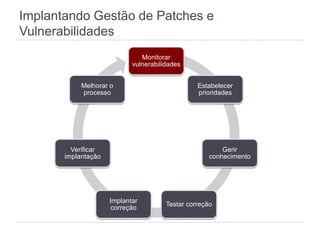

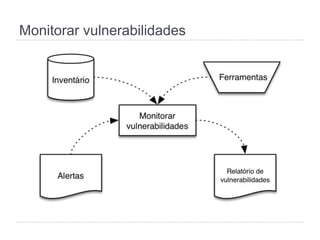

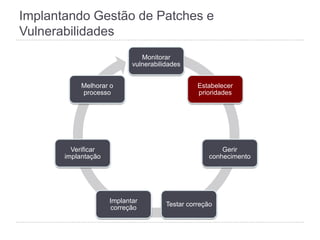

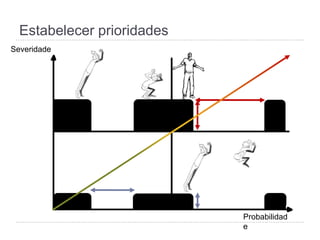

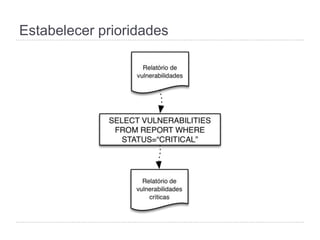

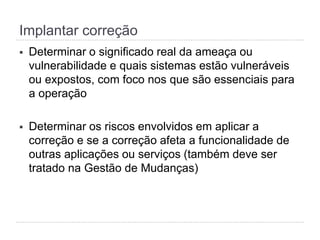

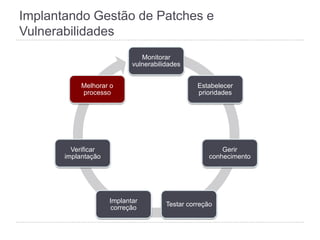

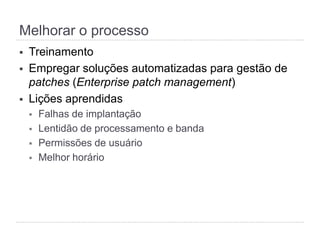

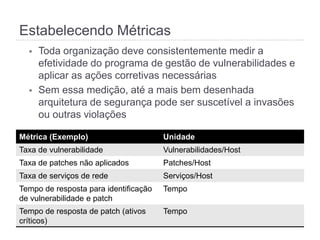

O documento discute a importância da gestão de patches e vulnerabilidades para reduzir riscos de segurança. Ele aborda tópicos como monitoramento de vulnerabilidades, estabelecimento de prioridades, implantação de correções e métricas para medir a efetividade do processo. O objetivo é ajudar organizações a melhorarem seus processos de gerenciamento de vulnerabilidades e correções de segurança.