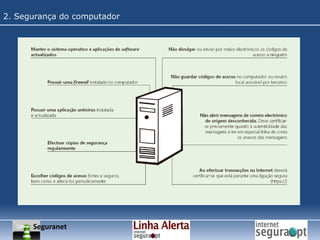

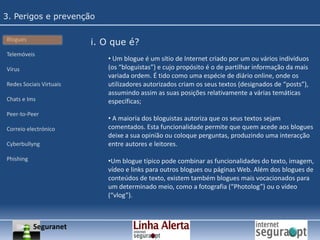

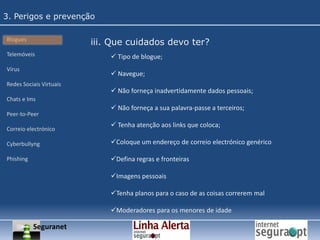

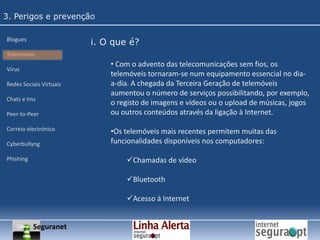

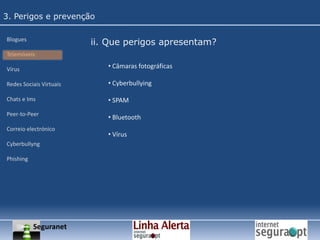

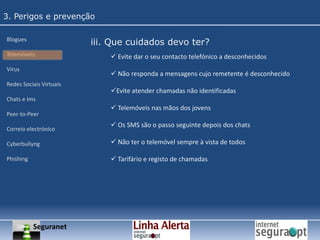

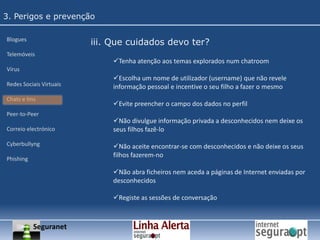

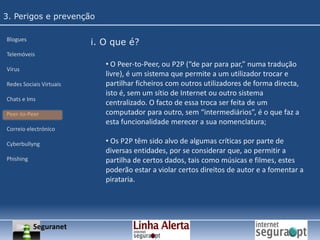

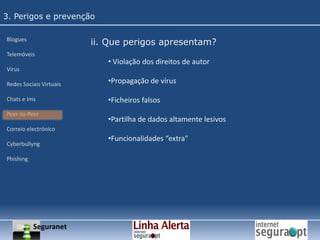

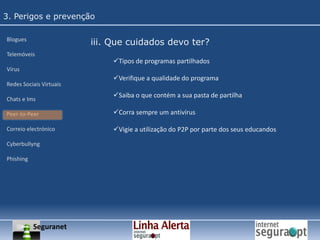

Este documento fornece informações sobre o uso seguro da internet. Discute as possibilidades da internet e os riscos associados, incluindo blogs, redes sociais, vírus, mensagens instantâneas e phishing. Também fornece conselhos sobre como se proteger desses riscos.