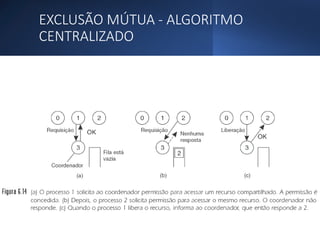

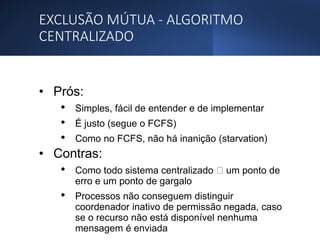

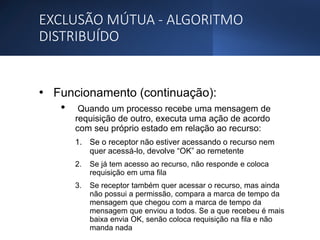

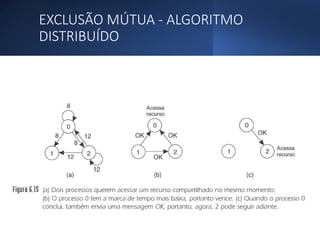

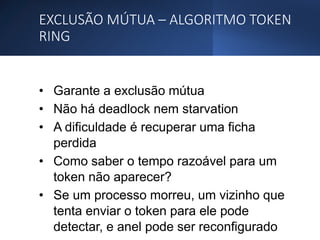

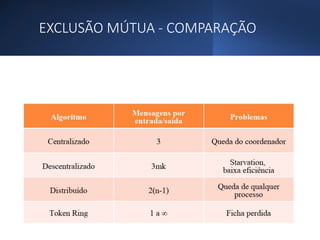

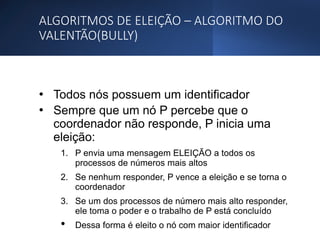

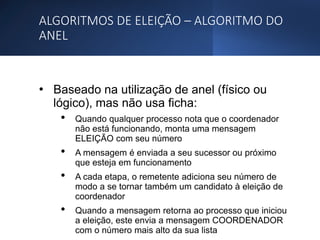

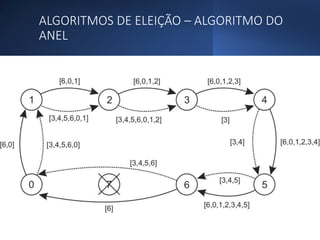

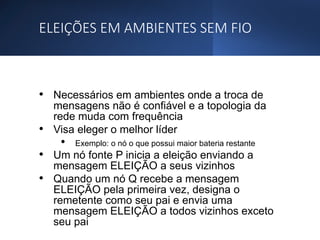

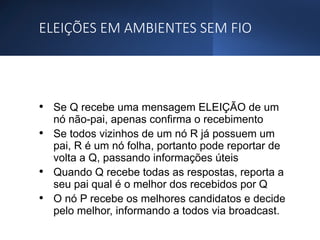

O documento discute algoritmos de coordenação distribuída para exclusão mútua e eleição de coordenadores. Aborda algoritmos centralizados e distribuídos para exclusão mútua baseados em fichas e permissões. Também explica algoritmos de eleição como o do valentão, do anel, para redes sem fio e sistemas de grande escala.