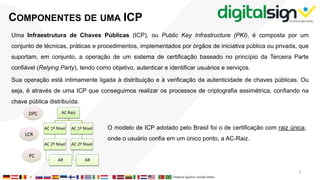

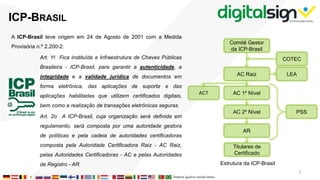

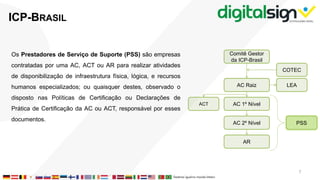

- A ICP-Brasil foi instituída em 2001 e é composta por uma autoridade gestora de políticas e por uma cadeia de autoridades certificadoras que inclui a AC Raiz, ACs e ARs.

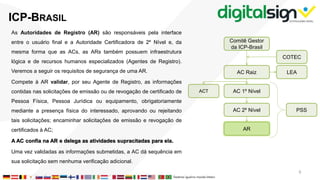

- O ITI é a AC Raiz e é responsável por credenciar, auditar e fiscalizar as demais entidades da ICP-Brasil. As ACs emitem, renovam e revogam certificados digitais e as ARs validam informações de solicitações de certificados.

- A política de segurança estabelece requisitos para