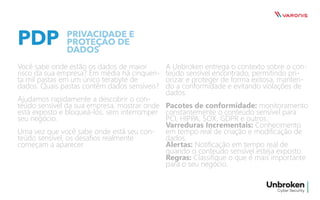

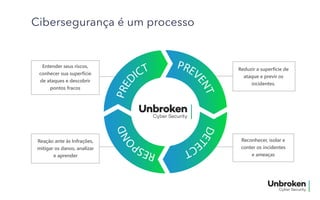

Este documento descreve os serviços de segurança cibernética e conformidade regulatória oferecidos por uma empresa. Eles fornecem monitoramento de atividades, gerenciamento de permissões e auditoria para prevenir vazamentos de dados. Detectam atividades suspeitas em servidores de arquivos, e-mail e Active Directory para identificar possíveis violações de dados o mais rápido possível.