Este artigo discute a importância de realizar testes de segurança em aplicações web. Apresenta as falhas de segurança mais comuns na internet, como invasões de sites e vazamentos de dados. Também mostra extensões do Firefox e ferramentas que auxiliam nos testes de segurança, diminuindo a probabilidade de um software ser lançado com falhas críticas nessa área.

![Figura 5. Visão por nível de maturidade X Áreas de processo

Interamericano de Desenvolvimento (BID). Sua estrutura está Este modelo surgiu pelo fato de muitas empresas ao busca

dividida em duas áreas de apoio: rem certificação CMM/CMMI se depararem com os custos

• Fórum de Credenciamento Controle (FCC) cujas atribui elevados de implementação/avaliação, inviabilizando as

ções são: certificações para pequenas empresas.

I. Emitir parecer que subsidie decisão da SOFTEX sobre o Uma das metas do programa MPS.BR é definir e aprimorar

credenciamento de Instituições Implementadoras (II) e Ins um modelo de melhoria e avaliação de processo de software

tituições Avaliadoras (IA); visando preferencialmente às micro, pequenas e médias em

II. Monitorar os resultados das Instituições Implementa presas, de forma a atender as suas necessidades de negócio

doras (II) e Instituições Avaliadoras (IA), emitindo parecer e ser reconhecido nacional e internacionalmente como um

propondo à SOFTEX o seu descredenciamento no caso de modelo aplicável à indústria de software.

comprometimento da credibilidade do modelo MPS. A base técnica para a construção e aprimoramento deste

• Equipe Técnica do Modelo (ETM) cuja atribuição é apoiar a modelo de melhoria e avaliação de processo de software é

SOFTEX sobre os aspectos técnicos relacionados ao Modelo composta pelas normas ISO/IEC 12207:2008 [ISO/IEC, 2008a]

de Referência (MR-MPS) e Métodos de Avaliação (MA-MPS) e ISO/IEC 15504-2 [ISO/IEC, 2003]. O MPR.BR se propõe ser

para: compatível com o modelo CMM/CMMI para software.

I. Criação e aprimoramento contínuo do MR-MPS, MA-MPS Na Figura 6 temos uma visão geral dos principais compo

e seus guias específicos; nentes MPS.BR.

II. Capacitação de pessoas por meio de cursos, provas e O Modelo de Referência, MR-MPS, define níveis de ma

workshops. turidade que são uma combinação entre processos e sua

22 Engenharia de Software Magazine - Gerência de Configuração](https://image.slidesharecdn.com/es24-121005112754-phpapp01/85/Revista-Engenharia-de-Software-n-44-22-320.jpg)

![Planejamento e Gerência

Nesta seção você encontra artigos voltados para o planejamento

e gerência de seus projetos de software

Análise Quantitativa de Riscos e suas Técnicas

Marcio Souza Hermano Perrelli De que se trata o artigo?

mms3@cin.ufpe.br hermano@cin.ufpe.br

Este artigo traz o aprofundamento na Gerência

Líder de Equipes de desenvolvimento de software Atualmente é professor Adjunto e Vice-Diretor

no Centro de Estudos e Sistemas Avançados do Re- do Centro de Informática da Universidade Fe- de Riscos, detalhando a Análise Quantitativa de

cife (C.E.S.A.R). Mestre em Ciência da Computação deral de Pernambuco. Consultor e instrutor da Riscos e suas principais técnicas, de acordo com a

pela Universidade Federal de Pernambuco e Gra- Qualiti Software Processes. Certificado PMP recomendação do Guia PMBOK, e mostra o resul-

duado em Informática pela Universidade Católica (Project Management Professional) pelo PMI. tado de um estudo comparativo destas técnicas.

do Salvador. É membro dos grupos de pesquisa na PhD In Computing Science pela University of

área de gerenciamento de projetos e engenharia Glasgow, Mestre em Informática pela Univer-

de software, GP2 Project Management Research sidade Federal de Pernambuco e graduado Para que serve?

Group e PROMISE (Project Management Improve- em Engenharia Eletrônica pela Universidade Analisar as decisões chaves na presença de incer-

ments in Software Engineering). Federal de Pernambuco. tezas; alertar, principalmente, os envolvidos de

Cristine Gusmão um projeto sobre riscos importantes antes de suas

ocorrências; e, traduzir os riscos em números.

A

cristine.gusmao@nutes.ufpe.br

Graduada em Engenharia Elétrica (1993), mestrado Análise Quantitativa de Riscos

(2001) e doutorado (2007) em Ciência da Compu- (AQR) é um campo relativa Em que situação o tema é útil?

tação pela Universidade Federal de Pernambuco. mente novo, o qual tem cres

Professora adjunta da Universidade Federal de Per-

Auxiliar os envolvidos em um projeto, mais

cido rapidamente em diversas áreas do especificamente, o gestor de projetos, no

nambuco, com atividades na graduação e pós-gra-

duação, lotada no Núcleo de Telessaúde, pesquisa-

conhecimento [Vose 2002]. Uma dessas processo de tomada de decisão.

dora colaboradora do Grupo GP2 do Centro de Infor- áreas tem sido o gerenciamento de

mática (CIn - UFPE), coordenadora e pesquisadora projetos, cujas diversas abordagens dis

do PROMISE (Project Management Improvements poníveis consideram a análise de riscos

in Software Engineering) e colaboradora do Progra- como um dos seus principais processos conduzi-la após a avaliação dos riscos,

ma de Mestrado em Engenharia de Computação da

Escola Politécnica de Pernambuco - Universidade de

no contexto da gerência de riscos de um incluindo a priorização dos mesmos, e

Pernambuco (POLI - UPE). É membro da SBC. Tem projeto [Matias Júnior 2006]. garantir que todos os principais riscos

experiência na área de Ciência da Computação, A discussão sobre a análise quanti poderão ser considerados.

com ênfase em Engenharia de Software, atuando tativa de riscos presume que etapas Segundo David Hulett [Hulett 2004], a

principalmente nos seguintes temas: Gerência de anteriores, tais como planejamento e análise quantitativa de riscos é sempre

Riscos de Projetos, Qualidade de Software, Gerência

de Projetos, Gestão de Sistemas de Saúde, e-Health

identificação de riscos, tenham sido recomendada para projetos grandes,

e Consultoria em Processos de Negócio. cumpridas. Desta forma, é melhor complexos ou visíveis, podendo ser

Edição 24 - Engenharia de Software Magazine 43](https://image.slidesharecdn.com/es24-121005112754-phpapp01/85/Revista-Engenharia-de-Software-n-44-43-320.jpg)

![adaptada para projetos menores sempre que necessário. Desta de Monte Carlo é um método antigo, com mais de cinquenta

forma, ela é tipicamente executada para examinar a viabilidade (50) anos, que combina as distribuições baseadas nos relacio

de custos e de prazo de um projeto, ou seja, analisar as decisões namentos dos modelos, armazenando os resultados para serem

chaves na presença de incertezas. mostrados posteriormente. As saídas são sempre mostradas

Neste cenário, a AQR provê respostas a três questões que não graficamente, porém outras formas incluem listas de elemen

podem ser respondidas através de metodologias de gerencia tos de custos, que contêm o maior risco (maior contribuição

mento de projetos determinísticas, tais como estimativa de para a contingência em relação ao custo total), ou atividades

custo tradicional ou planejamento de projeto: de tempo (atividades nos caminhos críticos, considerando o

• Qual a probabilidade de alcançar o objetivo do projeto, dados maior número de iterações durante a simulação).

todos os riscos conhecidos e quantificados? Adicionalmente, a AQR inclui a Análise por Árvore de

• De quanto pode ser o atraso e quão necessária é a contingên Decisão, a qual melhora a capacidade da organização de to

cia para o nível de certeza desejado pela organização? mar a decisão correta quando as implicações das diferentes

• Onde está o maior risco, considerando o modelo do projeto e decisões não podem ser preditas com certeza. A análise por

a totalidade de todos os riscos identificados e quantificados? árvore de decisão envolve: especificação de todos os fatores

e as implicações de uma decisão, os custos e benefícios de to

A análise qualitativa de riscos, uma das principais partes mar determinada decisão e as probabilidades associadas com

da avaliação de riscos, responde à última pergunta, mas não cenários incertos ou resultados que tenham um impacto na

pode estimar o total de risco do projeto, haja vista que cada decisão e os seus resultados. A análise por árvore de decisão,

risco é examinado por vez [Hullet 2004]. Então, a contribuição então, computa o valor monetário esperado (custo ou lucro)

da Análise Quantitativa de Riscos é avaliar, simultaneamente, ou a utilidade esperada para a organização das alternativas

todos os riscos do projeto em relação ao seu custo total, ou a disponíveis. A parte interessada utiliza os resultados para

sua data final, bem como aos seus principais marcos. tomar decisões quando a incerteza está presente.

A AQR tem como objetivo global alertar ao gerente, cliente A Análise Quantitativa de Riscos, através de suas técnicas,

ou patrocinador do projeto a respeito de dois pontos princi avalia numericamente o efeito dos riscos identificados nos

pais: (1) se os objetivos gerais do projeto estão suficientemente objetivos gerais do projeto [PMI 2004]. Então, na próxima

em perigo para justificar o tratamento dos riscos, e (2) sobre seção serão discutidas as principais técnicas utilizadas no

riscos importantes antes das suas ocorrências, o que lhes per tratamento dos riscos.

mite desenvolver ações de mitigação de risco ou captura de

oportunidades para tornar o projeto melhor. Uma dificuldade As Técnicas

na concretização deste objetivo ocorre porque, no início do As técnicas quantitativas de análise de riscos traduzem, ma

projeto, quando se pode tirar vantagem do tratamento dos tematicamente ou computacionalmente, o risco em números.

riscos, os dados sobre o risco e, em particular, os modelos Essas técnicas sempre provêem probabilidades numéricas ou

necessários para a análise quantitativa dos riscos não estão as consequências e o comportamento dos riscos identificados.

disponíveis. Quando as estimativas de custos e prazos estão Os valores utilizados nessas técnicas são obtidos de bases de

mais amadurecidas, e os dados mais conhecidos, a flexibili dados históricas ou são estimativas de esforço. No último

dade e o poder de afetar o projeto com alternativas tornam-se caso, contêm um nível de incerteza devido ao possível uso

restritos, pois mais decisões têm de ser tomadas. Em algum de subjetividade relacionado aos valores [Baker et al. 1998;

ponto, durante a execução do projeto, o objetivo principal da Padayachee 2001].

análise quantitativa dos riscos é fornecer estimativas precisas Nesse cenário, as técnicas mais comumente empregadas para

de onde o projeto resultará. a AQR e destacadas na literatura são: Entrevistas, Análise de

Ainda de acordo com David Hulett [Hulett 2004], as principais Sensibilidade, Análise do Valor Monetário Esperado, Análise

entradas para a AQR são as distribuições de probabilidade dos da Árvore de Decisão e Simulação de Monte Carlo [Hulett 2004;

custos ou das durações da atividade (prazo). As distribuições PMI 2004; Almeida e Ferreira 2008].

da probabilidade são usualmente distribuições contínuas de

valores possíveis do elemento custo ou do prazo, desenvolvida Entrevistas

através de entrevistas intensivas e análise de desempenhos As entrevistas são realizadas, conforme Newton Nóbrega

passados. A entrada típica é resultado do uso da estimativa [Nóbrega 2007], de maneira análoga àquelas que compõem

de 3-pontos, no qual o custo ou a duração é representado pelo os métodos de identificação de riscos, tendo como principal

valor mais otimista (mais baixo, melhor), o valor mais prová diferença a recomendação de se buscar, na fase de identifica

vel para este projeto, e o valor pessimista (mais alto, pior). As ção, dados qualitativos e quantitativos para os riscos. Já na

distribuições mais comumente usadas são a: triangular, beta, quantificação dos riscos, as entrevistas são realizadas com o

uniforme, normal ou outros tipos de distribuições. objetivo de se quantificar a probabilidade e as conseqüências

O método mais frequentemente usado na Análise Quanti dos riscos sobre os resultados do projeto.

tativa de Riscos é a simulação de Monte Carlo do modelo de O Project Management Institute [PMI 2004] destaca que a

custo ou prazo [Hulett 2004; Matias Júnior 2006]. A simulação informação necessária vai depender do tipo de distribuição

44 Engenharia de Software Magazine - Análise Quantitativa de Riscos e suas Técnicas](https://image.slidesharecdn.com/es24-121005112754-phpapp01/85/Revista-Engenharia-de-Software-n-44-44-320.jpg)

![Planejamento

de probabilidades que é usado. Se for utilizada a distribuição detalhes, da seguinte maneira: impacto em relação ao cus

uniforme, devem ser colhidas informações sobre o valor má to (Ic), impacto em relação ao empenho (Ie) e impacto em

ximo e mínimo para uma consequência de um evento de risco, relação ao cronograma (Icr).

tal como citado anteriormente. No caso de uma distribuição Usando esta técnica para todos os riscos, ter-se-á uma análise

triangular, seriam necessárias informações sobre o cenário para apresentar aos stakeholders do projeto e, consequentemen

otimista, pessimista e aquele mais provável. As distribuições te, poderá ser requerida uma reserva de contingência para

representam as probabilidades e as consequências do compo cobrir o impacto dos riscos, caso algum destes aconteça. John

nente do projeto. Grass [Grass 2007] exemplifica essa situação (vide Tabela 1),

Por fim, a documentação do raciocínio (da análise lógica) por conforme explanado posteriormente.

detrás das extensões dos riscos é um componente importante

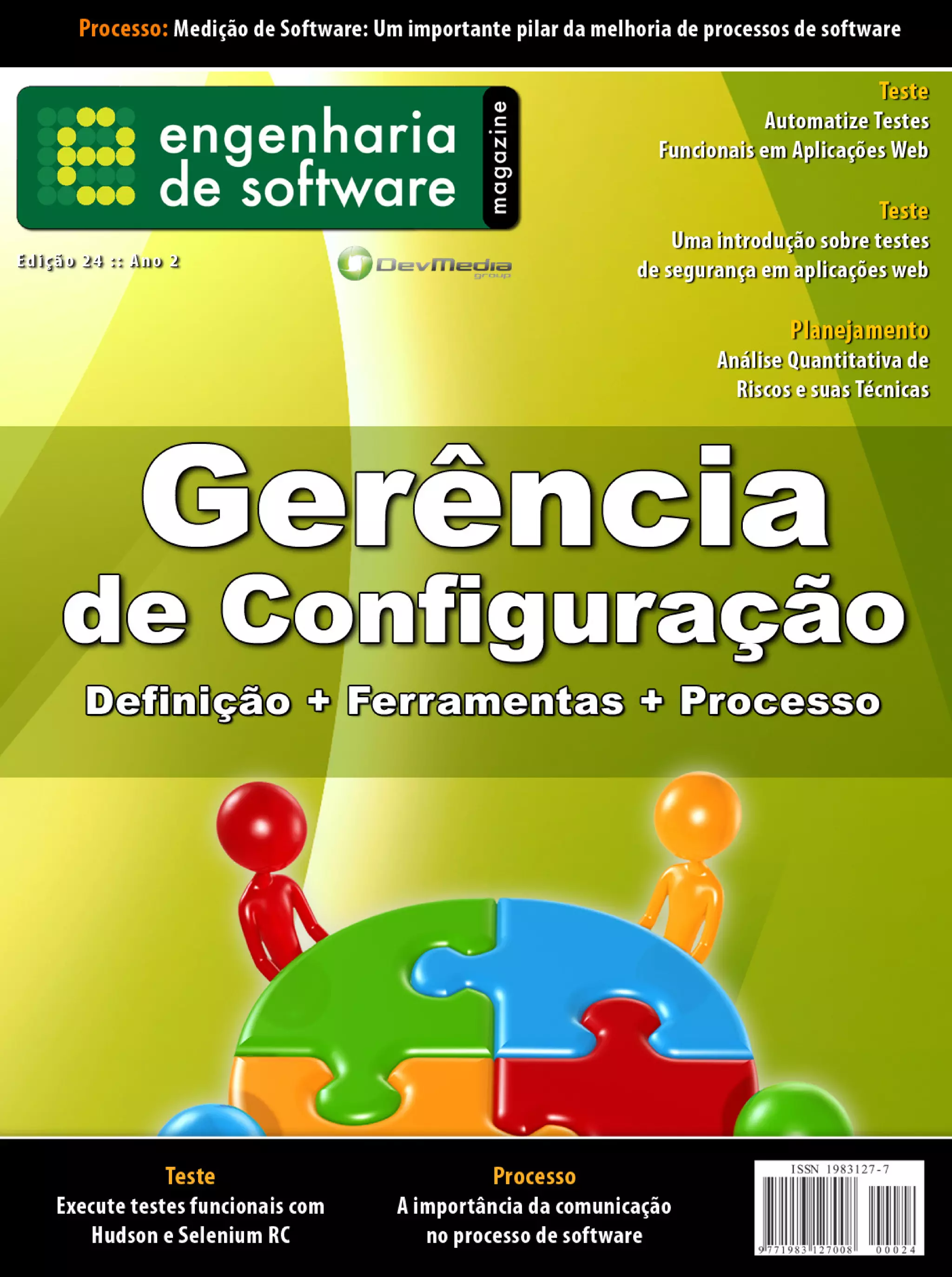

da entrevista sobre riscos, uma vez que pode gerar estratégias Probabilidade de Impacto em termos de Reserva de Contingência

Risco

eficazes de respostas aos riscos. Ocorrência (Pr) custo (Ic) para o Risco

A 80% R$ 10.000,00 R$ 8.000,00

Análise de Sensibilidade B 30% R$ 30.000,00 R$ 9.000,00

A Análise de Sensibilidade é uma técnica utilizada para C 50% R$ 8.000,00 R$ 4.000,00

tomada de decisão que avalia a mudança de uma variável D 10% R$ 40.000,00 R$ 4.000,00

dentro do projeto, analisando o resultado dessa variação sobre

E 30% R$ 20.000,00 R$ 6.000,00

o seu planejamento inicial, e é de grande importância para a

F 25% R$ 10.000,00 R$ 2.500,00

análise de novos cenários [Silva e Belderrain 2004; Almeida e

Ferreira 2008]. Total R$ 118.000,00 R$ 33.500,00

Esta técnica ajuda a determinar quais riscos apresentam Tabela 1. Representação da técnica VME [Grass 2007]

maior impacto potencial no projeto, examinando a extensão

com que a incerteza de cada elemento do projeto afeta o Supondo a identificação de seis riscos no projeto, o impacto

objetivo que está sendo examinado quando todos os outros potencial é de cento e dezoito mil reais (R$ 118.000,00). Entre

elementos incertos são mantidos em seus valores de linha tanto, não se pode solicitar toda essa quantia como reserva

de base, impactando em prazos e custos [PMI 2004; Almeida de contingência, pois este nível de reserva seria considerado

e Ferreira 2008]. Desta forma, a aplicabilidade da análise de para o caso de todos os riscos ocorrerem. Por isso, a reserva de

sensibilidade é caracterizada tanto na gestão de prazos quanto contingência é respeitada avaliando o potencial do impacto dos

no retorno sobre o investimento. riscos no projeto e a probabilidade dos mesmos acontecerem,

De uma maneira geral, utiliza-se a análise de sensibilidade sendo evidenciada na última coluna da Tabela 1.

para tomar melhores decisões, decidir quais dados estimados Percebe-se que a solicitação total da reserva de contingência é

devem ser refinados antes de iniciar o processo de tomada de trinta e três mil e quinhentos reais (R$ 33.500,00), podendo

de decisão e concentrar-se nos elementos críticos durante a ser adicionada ao orçamento do projeto como uma poupança

sua implantação. Por outro lado, o principal obstáculo é a não referente aos riscos. Se o risco “C” e o “F” ocorrerem, parte

indicação da possível ocorrência de variação dos parâmetros dessa reserva poderá ser usada para cobrir o impacto. Porém, a

escolhidos na modificação da variável em análise, bem como ocorrência do risco “D” impactará na reserva de contingência,

considerar cada variável como sendo independente. podendo não ser o suficiente para proteger o projeto e cobrir

o impacto. Mesmo o risco “D” tendo apenas 10% de chance de

Análise do Valor Monetário Esperado incidência, a equipe do projeto tem a obrigação de focar nesse

O Valor Monetário Esperado (VME) é uma prática de gerên risco para assegurar que o mesmo seja gerenciado com sucesso,

cia de riscos utilizada para ajudar a quantificar e comparar ou seja, a equipe deve procurar minimizar o impacto através

os riscos em vários aspectos de um projeto. Tal como outras de um gerenciamento pró-ativo do risco.

técnicas de análise quantitativa de riscos, o VME se baseia No caso do gerenciamento de projetos médios e grandes, faz

em números específicos e quantificáveis para a realização de sentido incluir algum tempo e orçamento para riscos desco

cálculos ao invés de aproximações e subjetivações, tais como: nhecidos. De acordo com John Grass [Grass 2007], existe uma

alto, médio e baixo. comprovação na indústria de que uma reserva de contingência

Nessa linha, o VME é fundamentado em três números de 5% pode ser adicionada ao projeto para tratar dos riscos que

básicos. São eles: probabilidade do risco ocorrer (Pr), pro são desconhecidos no início do projeto.

babilidade do risco impactar o projeto se o mesmo ocorrer

(PI) e impacto no projeto se o risco ocorrer (I). Em relação Análise da Árvore de Decisão

à variável PI, normalmente a maioria dos projetos não A Árvore de Decisão consiste na determinação e visualização

utilizam este componente de cálculo, pois se supõe que os gráfica de caminhos que poderão ser seguidos em um pro

riscos identificados terão a probabilidade de 100%, ou um cesso de tomada de decisão [Pedro e Guerreiro 2004; Almeida

valor bem perto de impactar o projeto. Quanto ao elemento e Ferreira 2008]. Essa técnica é estudada em vários campos

impacto (I), o mesmo pode ser reclassificado, em maiores de pesquisa como ciências sociais, estatística, engenharia e

Edição 24 - Engenharia de Software Magazine 45](https://image.slidesharecdn.com/es24-121005112754-phpapp01/85/Revista-Engenharia-de-Software-n-44-45-320.jpg)

![inteligência artificial, e aplicada desde o diagnóstico de casos combinação escolha/probabilidade, representando os níveis

médicos até avaliação de riscos na área financeira. ao extremo de cada nó.

Segundo Raphael D’Castro [D’Castro 2009], como técnica

de computação inteligente e apresentando resultados extra Na construção de uma árvore de decisão, considerando os

ordinários na tarefa de classificação, a análise da árvore de principais elementos defendidos por David Hillson, é plausível

decisão é um candidato natural para auxiliar nos obstáculos fazer uma avaliação para determinar a escolha mais adequada,

encontrados na gerência de riscos. ponderando custos, probabilidades e consequências associa

Na sua forma estrutural, Cliff Ragsdale diz que a árvore de dos, baseando-se na seguinte lógica: caminha-se pela árvore de

decisão compõe-se de nós (concebidos por círculos e quadrados decisão, analisando cada percurso lógico alternativo; calcula-

representando, respectivamente, eventos aleatórios e decisões) se seu valor acumulando custos e benefícios do início ao fim;

interconectados por ramos (representados por linhas), sendo utiliza-se este conjunto de valores e verifica-se o retorno de

que os ramos originados do nó de decisão mostram as diferen cada caminho lógico alternativo, obtendo o valor esperado de

tes alternativas para uma decisão particular [Ragsdale 2001], cada escolha (sempre ponderando as consequências quando as

conforme ilustrado na Figura 1. probabilidades ocorrerem); por fim, o nó possuidor do valor

esperado mais alto, será a opção de decisão recomendada.

A existência de alguns obstáculos na utilização das árvores

de decisão merece ser citada. São eles: limitação prática da

técnica (análise de um baixo número de opções de decisão e

riscos possíveis); amplo modelo sem grande utilidade (tentativa

de demonstrar em uma única árvore, um projeto que envolve

muitas decisões em distintos níveis, associados a uma infini

dade de riscos); e, necessidade de imparcialidade da pessoa

responsável por tomar a decisão fundamentada no valor espe

rado mais alto [Gama 2002; Hillson 2005; D’Castro 2009].

Apesar das limitações citadas anteriormente, as principais

vantagens da técnica de árvore de decisão são a simplicidade,

facilidade de interpretação, flexibilidade e ser um método

Figura 1. Exemplificação de uma árvore de decisão [Ragsdale 2001] não-paramétrico (não assume nenhuma distribuição parti

cular para os dados e pode construir modelos para qualquer

De uma maneira geral, os ramos da árvore correspondem a função, desde que o número de exemplos de treino seja sufi

cada possibilidade lógica que leva à próxima possibilidade ou ciente) [Gama 2002; Clarke e Bittencourt 2003; Hillson 2005;

ação a ser tomada. Nem sempre a combinação das condições Almeida e Ferreira 2008].

descritas leva a uma ação definitiva. Quando isto ocorre, o

decisor tem o papel de optar pela melhor ação a ser tomada. Simulação de Monte Carlo

As folhas, situadas no final dos ramos, exibem os caminhos O método de Monte Carlo é uma das técnicas do processo

aos quais uma decisão pode levar. Essas folhas terminais são de Análise Quantitativa de Riscos, sendo recomendado para a

representadas, normalmente, por traços verticais, indicando análise de riscos de cronograma e de custos [Galvão 2005]. Seu

ponto final, ou por triângulos. algoritmo é um processo de simulação que é repetido várias

Neste panorama, David Hillson afirma que a análise da árvore vezes, sendo gerados, em cada iteração, possíveis valores para

de decisão baseia-se em quatro elementos fundamentais: esco as durações das atividades [Lima et al. 2008]. Desta forma, a

lha, probabilidade, custos e consequências [Hillson 2005]: rede do projeto é montada baseada nesses valores, obtendo

• Escolha: primeiro passo na construção da árvore de deci uma aceitável data final do projeto.

são. Identifica as opções a serem escolhidas para alcançar os Adiciona-se a isto que, na análise de cronograma é utilizado

objetivos, sendo que essas escolhas definem os nós de decisão o Método de Diagrama de Precedência (PDM) e, na análise de

da árvore. custos, emprega-se a Estrutura Analítica de Trabalho (EAP)

• Probabilidade: na existência de incerteza, deve-se identificar [Nóbrega 2007]. A EAP é uma maneira de decompor o projeto

e avaliar a probabilidade estimada de cada resultado, por ser em componentes facilmente gerenciáveis. Desta forma, o proje

uma importante variável associada com os diversos caminhos to acaba transformado em grupos principais de trabalho, onde

de decisões diferentes. esses são reduzidos a tarefas, subtarefas, e assim sucessivamen

• Custos: fator mais simples associado às escolhas alternativas. Ao te, até que se chegue num nível de granularidade necessária e

se fazer uma escolha, sempre existe um custo relacionado e uma entendível para finalizar um projeto específico.

estimativa deve ser incluída em cada nó da árvore de decisão. O nome Monte Carlo surgiu no decorrer do projeto Manhat

• Consequências: resultado da implementação de uma decisão, tan, na Segunda Guerra Mundial, devido ao fato da cidade

considerando seus custos e riscos. Desta forma, a estrutura da de Monte Carlo, capital de Mônaco, local de famosos cassi

árvore de decisão apresenta o resultado presumido de cada nos, ser uma importante referência em jogos de azar e cujo

46 Engenharia de Software Magazine - Análise Quantitativa de Riscos e suas Técnicas](https://image.slidesharecdn.com/es24-121005112754-phpapp01/85/Revista-Engenharia-de-Software-n-44-46-320.jpg)

![Planejamento

funcionamento possuir certa similaridade com o processo Conclusão

de simulação estatística [Gujarati 2002; Galvão 2005; Matias A Entrevista, mesmo no contexto da análise quantita

Júnior 2006]. tiva, é uma técnica bastante subjetiva, pois se baseia, na

O método de Monte Carlo é um procedimento indutivo que maioria das vezes, nas experiências vivenciadas pelos

permite tomada de decisões de forma mais consistente, ou seja, entrevistados. Em alguns poucos casos, os entrevista

as respostas obtidas da sua aplicação não são binárias, mas sim dos fundamentam suas opiniões em dados históricos

estabelecidas em termos probabilísticos [Smith 1973]. Então, essa de projetos, quando guardados. Como ponto relevante

técnica admite determinar uma gama de cenários possíveis para desse processo, é a possibilidade de determinar, quan

a conclusão do projeto, expondo, desta forma, a probabilidade titativamente, a probabilidade e as consequências dos

de ocorrência de cada cenário. riscos sobre os resultados do projeto através de diferentes

Para a determinação destes cenários e considerando a inci pontos de vistas.

dência de riscos, utilizam-se distribuições de probabilidades A técnica de Análise de Sensibilidade, mesmo aplicada

ao invés do uso de estimativas únicas, sendo as distribuições a em uma variedade de contextos [Aggarwal et al. 2005;

base para o processo de simulação. Do e Rothermel 2008; Harman et al. 2009], ainda precisa

Uma distribuição de probabilidades é representada matemati de uma pesquisa mais minuciosa na gestão de prazos

camente por uma função f, chamada função densidade de pro [Almeida e Ferreira 2008]. De qualquer sorte, a análise

babilidade, cujo gráfico mostra as possibilidades de ocorrência de sensibilidade avalia, independentemente, a mudança

dos resultados possíveis de um evento. de uma variável, comparando-a com o seu planejamento

Existem diversos tipos de distribuições de probabilidades que inicial, haja vista que as variáveis são isoladas. Desta

são oferecidas por software especializado para análise de riscos forma, permite decidir quais dados precisam de refina

e que podem ser utilizadas para representar as incertezas nos mento antes de iniciar o processo de tomada de decisão,

valores das durações das atividades ou outros parâmetros do concentrando-se nos elementos críticos durante a sua

projeto. São elas as distribuições Beta, Binomial, Exponencial, implantação.

Gamma, Lognormal, Normal, PERT, Poisson, Student, Trian Já a análise do Valor Monetário Esperado consegue

gular e Uniforme. estabelecer uma reserva de contingência para cobrir o

Vale destacar que, por não existir, normalmente, uma base real impacto dos riscos que possam ocorrer, pois considera

para a escolha das distribuições, elas são selecionadas arbitra todos os possíveis resultados, evitando assim, a simples

riamente [Conrow 1998]. Porém, motivos históricos e entrevistas combinação de todos os melhores e piores casos. A limi

com especialistas podem ser artifícios para determinar a distri tação da técnica é que a mesma proporciona melhores

buição de probabilidade específica para o projeto. resultados quando utilizada ao longo de muitos projetos

de porte semelhante, com um número de riscos conside

Análise Comparativa das Técnicas rável [Loosemore et al. 2006]. Ou seja, quanto mais riscos

Na Tabela 2 são tratadas as vantagens e desvantagens das forem identificados, maior será a distribuição da reserva

principais técnicas de análise quantitativa de riscos mostradas de contingência entre os riscos envolvidos.

na seção anterior de forma sintética. Entre as técnicas de análise quantitativa de riscos, a

Todas as técnicas estudadas pregam o auxílio em processos análise da Árvore de Decisão apresenta diversas vanta

de tomada de decisão, oferecendo resultados numéricos mais gens, conforme mostrado na Tabela 2. A simplicidade,

reais sobre os resultados do projeto. Acrescente-se a isso o fato facilidade de interpretação e a visualização gráfica das

de elas serem aplicadas, principalmente, na gestão de prazos alternativas a serem seguidas, capacitam os envolvi

(cronograma) ou na de custos, ou em ambas. dos no processo de tomada de decisão, a entender o

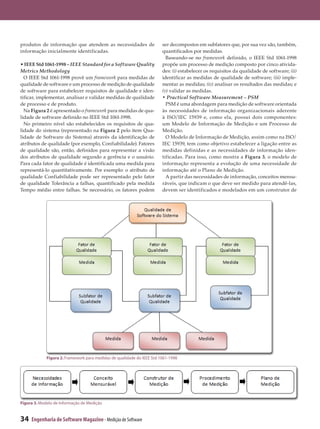

Técnica Vantagem Desvantagem

Entrevistas Têm diversas visões de profissionais com experiências distintas. Dependência da informação obtida com o entrevistado.

Análise de Sensibilidade Avalia, independentemente, a mudança de uma variável, comparando-a com o seu planejamento inicial. Não indicação da variação de parâmetros que se relacionam com

uma determinada variável analisada e ausência de estudo mais

detalhado da aplicação da técnica junto à gestão de prazos.

Análise do VME Consegue estabelecer uma reserva de contingência para cobrir o impacto dos riscos, caso ocorram. Apresenta melhores resultados quando utilizada com muitos

projetos de porte semelhante e com um número de riscos

suficientes [Loosermore et al. 2006].

Análise da Árvore de Decisão Visualização gráfica dos caminhos a serem seguidos, simplicidade, facilidade de interpretação, flexibilidade, Dificuldade na apresentação dos resultados quando se tem um

método não-paramétrico, utilização numa gama de áreas de pesquisa e combinação com outras técnicas cenário de possibilidades muito pequeno ou muito amplo.

de tomada de decisão.

Simulação de Monte Carlo Processo de simulação repetido inúmeras vezes durante uma iteração, obtenção de respostas não binárias e Aleatoriedade na escolha das distribuições de probabilidade e

possibilidade de estudar as consequências da tomada de decisão sem executar o projeto [Nóbrega 2007]. demanda de tempo para sua aplicação.

Tabela 2. Vantagens e Desvantagens das principais técnicas da AQR

Edição 24 - Engenharia de Software Magazine 47](https://image.slidesharecdn.com/es24-121005112754-phpapp01/85/Revista-Engenharia-de-Software-n-44-47-320.jpg)

![procedimento após uma breve explanação. Também, não executada mais de uma vez. Ademais, não existe uma lógica

assume nenhuma distribuição especial e é capaz de esta ou regra para a determinação das distribuições utilizadas,

belecer modelos para qualquer finalidade, desde que tenha consistindo estas em escolhas aleatórias do responsável pela

informação necessária de treino. Como obstáculo, oferece execução e análise do método.

dificuldades na apresentação dos resultados quando as

possibilidades são extremas, em termos de quantidade. Dê seu feedback sobre esta edição! Feedback

eu

Por último, a Simulação de Monte Carlo, prática comum

s

Dê

A Engenharia de Software Magazine tem que ser feita ao seu gosto.

e difundida no Project Management Body of Knowledge [PMI

sobre e

Para isso, precisamos saber o que você, leitor, acha da revista!

2004], quando se usa simulação. Esta técnica gera cenários

s

ta

Dê seu voto sobre este artigo, através do link: edição

presumíveis, sem que exista a necessidade de executar o

www.devmedia.com.br/esmag/feedback

projeto. Como barreira, demanda tempo, pois precisa ser

Referências

[Aggarwal et al. 2005] Aggarwal, K. K., Singh, Y., Chandra, P. e Puri, M. (2005) “Sensitivity analysis of [Hullet 2004] Hulett, David (2004) “Quantitative Risk Analysis Fundamentals” Defense Acquisition

,

fuzzy and neural network models” SIGSOFT Softw. Eng. Notes, ACM, 30, 1-4.

, University, Disponível em: https://acc.dau.mil/CommunityBrowser.aspx?id=19270, Acesso em: 25

abr. 2009.

[Almeida e Ferreira 2008] Almeida, E. P. e Ferreira, M. L. R. (2008) “Técnicas de Análise de Risco

Aplicadas à Planejamento e Programação de Projetos da Construção Civil” IV Congresso Nacional

, [Lima et al. 2008] Lima, E. C. P., Viana, J. C., Levino, N. A. e Mota, C. M. M. (2008) “Simulação de

de Excelência em Gestão: Responsabilidade Socioambiental das Organizações Brasileiras, Niterói, Monte Carlo Auxiliando a Análise de Viabilidade Econômica de Projetos” IV Congresso Nacional de

,

RJ, Brasil, 31 de julho, 01 e 02 de Agosto. Excelência em Gestão: Responsabilidade Socioambiental das Organizações Brasileiras, Niterói, RJ,

Brasil, 31 de julho, 01 e 02 de Agosto.

[Baker et al. 1998] Baker, S., Ponniah, D. e Smith, S. (1998) “Techniques for analysis of risks in major

projects” Journal of the Operations Research Society, 49, pp567-572.

, [Loosermore et al. 2006] Loosemore, Martin, Raftery, John, Reilly, Charlie e Higgon, Dave (2006)

“Risk Management in Projects” 2nd Edition, Taylor & Francis, New York, USA.

,

[Clarke e Bittencourt 2003] Clarke, Robin T. e Bittencourt, Hélio R. (2003) “Uso de Árvores de Decisão na

Classificação de Imagens Digitais”XI SBSR, Belo Horizonte, Brasil, 05-10 de Abril, INPE, p. 2043 - 2045.

, [Matias Júnior 2006] Matias Júnior, R. (2006) “Análise Quantitativa de Risco Baseada no Método

de Monte Carlo: Abordagem PMBOK” Congresso Brasileiro de Gerenciamento de Projetos, 29 a 31

,

[Conrow 1998] Conrow, Edmund H.(1998)“Some Limitations of Quantitative Risk Analysis Approaches

de Março, Florianópolis.

Used in Project Management”Invited paper by the Office of the Secretary of Defense, April.

,

[Nóbrega 2007] Nóbrega, Newton C. M. (2007) “Um Estudo Teórico da Avaliação de Riscos em

[D’Castro 2009] D’Castro, Raphael J. (2009) “Avaliação de Riscos em Projetos de Software a partir do

Projetos de Investimento em Organizações” Monografia para a graduação em Engenharia de

,

Uso de Técnicas de Inteligência Computacional”Trabalho de Conclusão de Curso, Departamento de

,

Produção, Universidade Federal de Juiz de Fora, Novembro.

Sistemas e Computação, Engenharia da Computação, Universidade de Pernambuco, Junho.

[Padayachee 2001] Padayachee, Keshnee (2001) “Techniques Used in Risk Analysis of Software

[Do e Rothermel 2008] Do, H. e Rothermel, G. (2008) “Using sensitivity analysis to create simplified

Development” University of South Africa.

,

economic models for regression testing” ISSTA ‘08: Proceedings of the 2008 international

,

symposium on Software testing and analysis, ACM, 2008, 51-62. [Pedro e Guerreiro 2004] Pedro, Lucilene M. e Guerreiro, Reinaldo (2004)“Aplicação de Árvores de Decisão

na Análise Financeira”In: 4º Congresso USP de Controladoria e Contabilidade, São Paulo, v.1, p.0-0.

,

[Galvão 2005] Galvão, Márcio (2005) “Análise Quantitativa de Riscos com Simulação de Monte

Carlo” Revista Mundo PM, Project Management, Número 05, Out./Nov., Ano 1.

, [PMI 2004] PMI, Project Management Institute. (2004) “A Guide to the Project Management Body

of Knowledge” ANSI/PMI 99-01-2004, Four Campus Boulevard, Newtown Square, USA.

,

[Gama 2002] Gama, João (2002) “Árvores de Decisão” Laboratory of Artificial Intelligence and

,

Decision Support, University of Porto, Portugal, Disponível em: http://www.liaad.up.pt/~jgama/ [Ragsdale 2001] Ragsdale, Cliff T. (2001) “Spreadsheet modeling and decision analysis: a practical

Aulas_ECD/arv.pdf, Acesso em: 9 ago. 2009. introduction to management science” 3rd, Cincinnati, Ohio, South-Western College Pub.

,

[Grass 2007] Grass, John (2007)“Valor Monetário Esperado (VME)”The ICPM – Project Management

, [Silva e Belderrain 2004] Silva, Roterdan M. e Belderrain, Mischel C. N. (2004) “Considerações sobre

Community, Disponível em: http://www.theicpm.com/index.php?option=com_content&view=art Análise de Sensibilidade em Análise de Decisão” Instituto Tecnológico de Aeronáutica, Divisão de

,

icle&id=2772:valor-monetario-esperado-vme&catid=82, Acesso em: 08 ago. 2009. Engenharia Mecânica-Aeronáutica, Relatório de Iniciação Científica, 44p, CNPq.

[Gujarati 2002] Gujarati, D. N. (2002) “Econometria básica” 3ª edição, Makron Books, São Paulo.

, [Smith 1973] Smith, Kerry (1973) “Monte Carlo Methods,Their Role for Econometrics”Lexinton Books.

,

[Harman et al. 2009] Harman, M., Krinke, J., Ren, J. e Yoo, S. (2009) “Search based data sensitivity [Vose 2002] Vose, David (2002) “Risk Analysis: a quantitative guide” 2nd Edition, UK, John Wiley

,

analysis applied to requirement engineering” GECCO ‘09: Proceedings of the 11th Annual

, & Sons, 418 p.

conference on Genetic and evolutionary computation, ACM, 1681-1688.

[Hillson 2005] Hillson, David (2005)“Using Decision Trees”Risk Doctor Briefing,The Risk Doctor, Disponível

,

em: http://www.risk-doctor.com/pdf-briefings/risk-doctor18e.pdf, Acesso em: 10 abr. 2009.

48 Engenharia de Software Magazine - Análise Quantitativa de Riscos e suas Técnicas](https://image.slidesharecdn.com/es24-121005112754-phpapp01/85/Revista-Engenharia-de-Software-n-44-48-320.jpg)

![Validação, Verificação & Teste

• Teste de Interface (em inglês, Graphical User Interface, ou

simplesmente GUI): um framework de teste gera eventos de Nota do DevMan

interface do usuário tais como digitação de teclas ou cliques

do mouse, e observa as mudanças que ocorrem na interface do Teste Baseado em Modelos

usuário. Assim, podemos validar se o comportamento obser Teste Baseado em Modelos (TBM) consiste em uma estratégia de teste na qual

vado do software após tais eventos estão corretos. casos de teste são derivados totalmente ou parcialmente de um modelo que des-

creve algum aspecto (ex: funcionalidade, segurança, desempenho, etc.) de um sof-

Uma forma de gerar casos de teste automaticamente é utili tware (UTTING e LEGEARD, 2007). Para sua utilização, é necessário que o compor-

zando a estratégia de Teste Baseado em Modelos (ver Nota tamento ou estrutura do software (ou parte deles) tenha sido formalizado através

DevMan), que adota modelos representando o sistema para de modelos com regras bem definidas (ex: métodos formais, máquinas de estado

geração de casos de teste, porém existem outras estratégias finito, diagramas UML, dentre outros).

interessantes. A estratégia de TBM normalmente inclui diferentes níveis de abstração, um mo-

O quê automatizar, quando automatizar ou até mesmo se é delo comportamental/estrutural do software, o relacionamento entre modelos e

necessário de fato automatizar são decisões cruciais que a equi código, uma tecnologia para geração dos casos de teste, a importância dos critérios

pe de teste deve tomar. Selecionar as funcionalidades corretas de seleção dos testes (algoritmos para geração dos casos de teste) e uma discussão

do software para automação é um fator essencial para deter do que pode ou não ser automatizado durante os testes (PRETSCHNER, 2005).

minar o sucesso da automação. Automatizar funcionalidades

instáveis ou funcionalidades que estão sofrendo alterações

constantes deve ser evitado (MARICK, 2010). • Realizar teste em momentos específicos e sempre que

Neste artigo, iremos focar apenas em teste de interface, como necessário, por exemplo, podemos optar por sempre exe

veremos com mais detalhe na continuidade deste artigo. cutar os testes a cada modificação no sistema com um

esforço baixo, pois os testes já estariam prontos para serem

Importância da Automação dos Testes executados;

Uma das principais características das atividades de teste • Simplificação nos testes de regressão, pois os testes podem

de software, assim como a atividade de desenvolvimento de ser repetidos sempre que a equipe de teste julgar necessário

software em geral, é o fato de ser realizada por pessoas, e com pouco esforço;

consequentemente passível de erros. A famosa frase “errar é • Possibilidade de testar o sistema com diferentes conjuntos

humano” é o fato que nos leva a desejar testes automatizados. de dados, pois o processo de geração e/ou execução é reali

Diversos problemas relacionados aos testes a serem aplicados zado por um computador, de forma que é mais simples gerar

em um software podem ser evitados a partir da automação e utilizar nos testes diferentes combinações de dados.

desta atividade, dentre os quais:

• Dados de entrada de teste incorretos, informando valores Na seção seguinte iremos focar no tipo de automação de

ou tipos de dados inválidos; teste que iremos seguir neste artigo: teste de interface.

• Não perceber um comportamento incorreto do software a

um certo evento; Teste de Interface (Graphical User Interface [GUI] Testing)

• Reportar os resultados dos testes incorretamente; Muitas ferramentas de automação provêm funcionalidades

• Esquecer de executar alguns casos de teste; de gravar a execução de um software e rodar esta gravação que

• Esquecer de executar alguma pré-condição para execução permitem aos usuários interativamente “filmar” as ações do usu

dos testes; ário e repeti-la quantas vezes quiser, comparando os resultados

• Alteração na execução da sequência de casos de teste, o que e comportamentos obtidos com aqueles esperados. A vantagem

poderia levar a execução dos testes a um fracasso. desta abordagem, chamada capture-replay, é que ela requer pouco

ou nenhum desenvolvimento de software. Nesta abordagem, uma

Além de evitar os problemas causados por eventuais ferramenta de teste grava as entradas de teste como se estivesse

falhas humanas, a automação dos testes pode ainda nos sendo submetido ao software que está sendo testado. Os casos de

proporcionar: entrada armazenados podem então ser usados para reproduzir

• Uma forma de armazenar conhecimento sobre o domínio do os testes posteriormente. Esta abordagem pode ser aplicada a

projeto ou sobre as funcionalidades que compõem o sistema, qualquer aplicação que possua uma interface de usuário gráfica.

minimizando a dependência pelas pessoas que compõem o No entanto, a dependência dessas funcionalidades representa

projeto; mais problemas de confiabilidade e manutenibilidade. Alterar

• Garantir a acurácia dos relatórios de teste, pois são ge o nome de um botão ou movê-lo para outra parte da tela pode

rados de forma automática e sempre seguindo um mesmo requerer que os testes tenham que ser regravados. A abordagem

padrão; capture-replay também muitas vezes acrescenta atividades irrele

• Velocidade na execução dos testes, pois uma vez projetado, vantes ou registra incorretamente algumas atividades. Isso são

sua execução é automática e pode não depender de interven limitações reais desta abordagem, mas ainda assim ela possui

ção humana; bastante aplicabilidade em projetos de software.

Edição 24 - Engenharia de Software Magazine 51](https://image.slidesharecdn.com/es24-121005112754-phpapp01/85/Revista-Engenharia-de-Software-n-44-51-320.jpg)