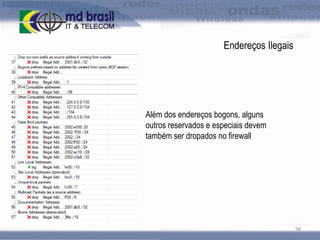

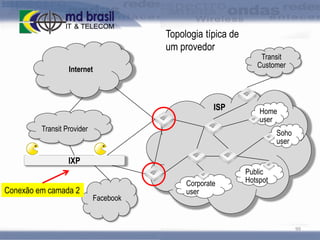

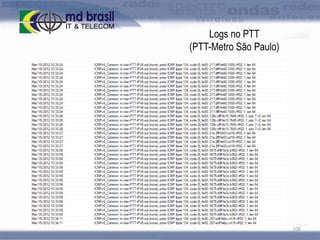

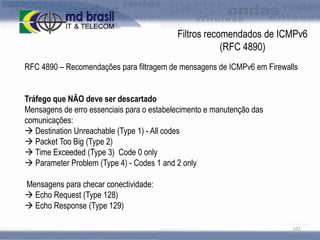

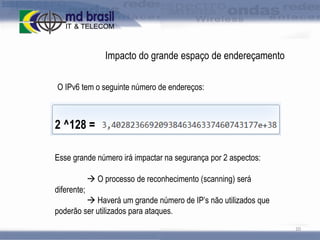

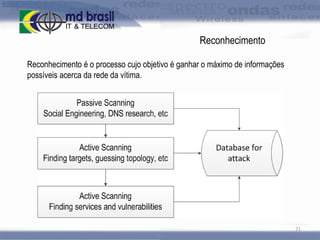

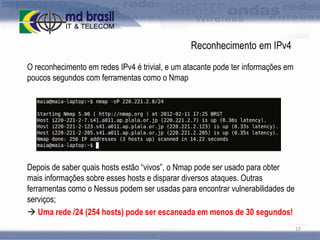

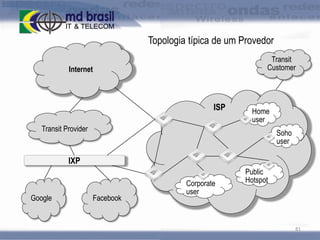

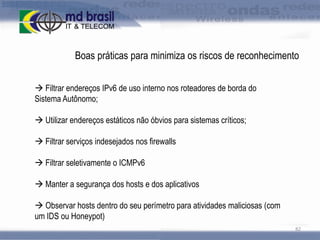

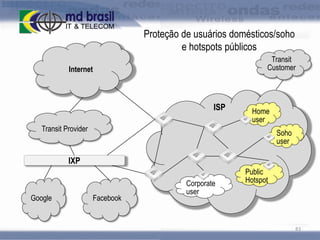

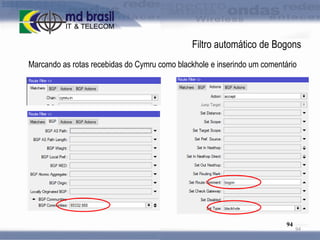

O documento é uma apresentação sobre segurança em IPv6, destacando as ameaças e vulnerabilidades relacionadas à migração do IPv4. Ele descreve as novas funcionalidades do IPv6 que criam riscos de segurança e propõe boas práticas e contramedidas usando o RouterOS da Mikrotik. O público-alvo inclui provedores de internet e profissionais de TI responsáveis pela segurança de redes que estão implementando ou utilizando IPv6.

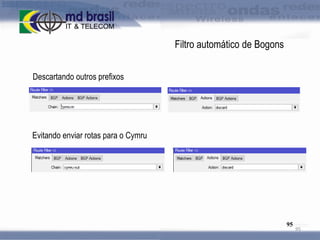

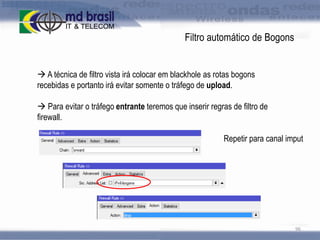

![Filtro automático de Bogons

Script funcional para criar uma address list com os endereços IPv6 bogons,

retirados das rotas aprendidas do Cymru por BGP

:local bogon

## Cleans the list

:foreach subnet in [/ipv6 firewall address-list find list=IPv6-bogons] do

{

/ipv6 firewall address-list remove $subnet

}

## Populate the list

:foreach subnet in [/ipv6 route find comment=bogon] do {

:set bogon [/ipv6 route get $subnet dst-address]

/ipv6 firewall address-list add list=IPv6-bogons address=$bogon

}

97](https://image.slidesharecdn.com/segurancaipv6-maia-140121234943-phpapp01/85/Seguranca-em-IPv6-com-Mikrotik-RouterOS-97-320.jpg)