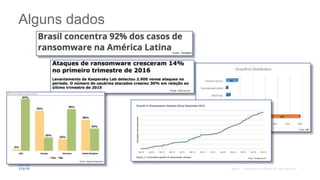

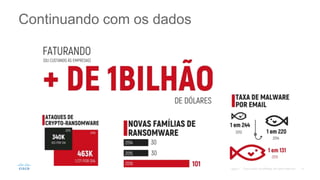

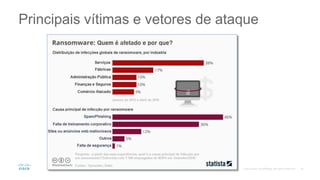

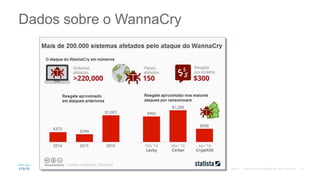

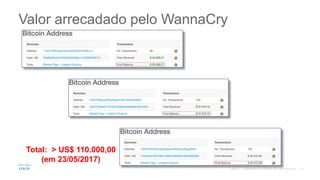

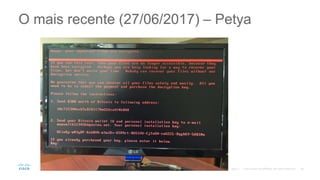

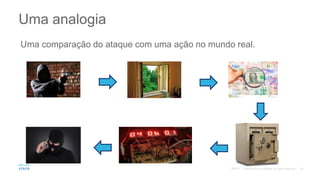

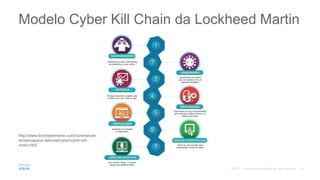

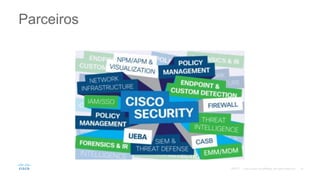

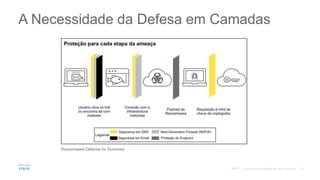

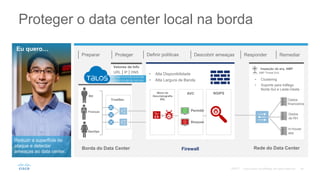

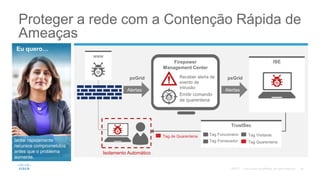

O documento resume uma palestra de Maurício Harley sobre o uso do Cisco FirePOWER para combater ransomware. Ele apresenta o caso do ataque WannaCry, discute como o ransomware funciona e se prolifera, e explica como o ecossistema de segurança da Cisco, incluindo o FirePOWER, pode ajudar a prevenir e responder a ataques de ransomware.