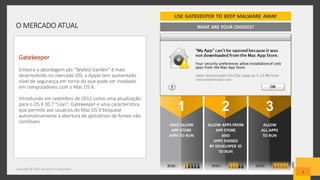

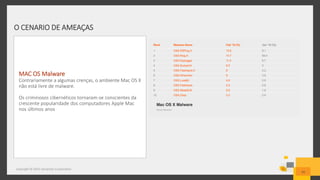

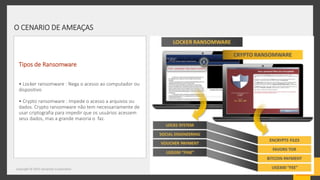

O documento fornece uma visão abrangente sobre ameaças cibernéticas, especialmente focando em malwares multiplataforma e ransomware, destacando a crescente vulnerabilidade de dispositivos Apple. Apresenta estratégias de mitigação e proteção em ambientes não Windows, além de enfatizar a importância de soluções de segurança integradas. Também aborda o aumento nas atividades de ransomware e o impacto significativo sobre empresas, com sugestões para aprimorar a segurança e resposta a incidentes.