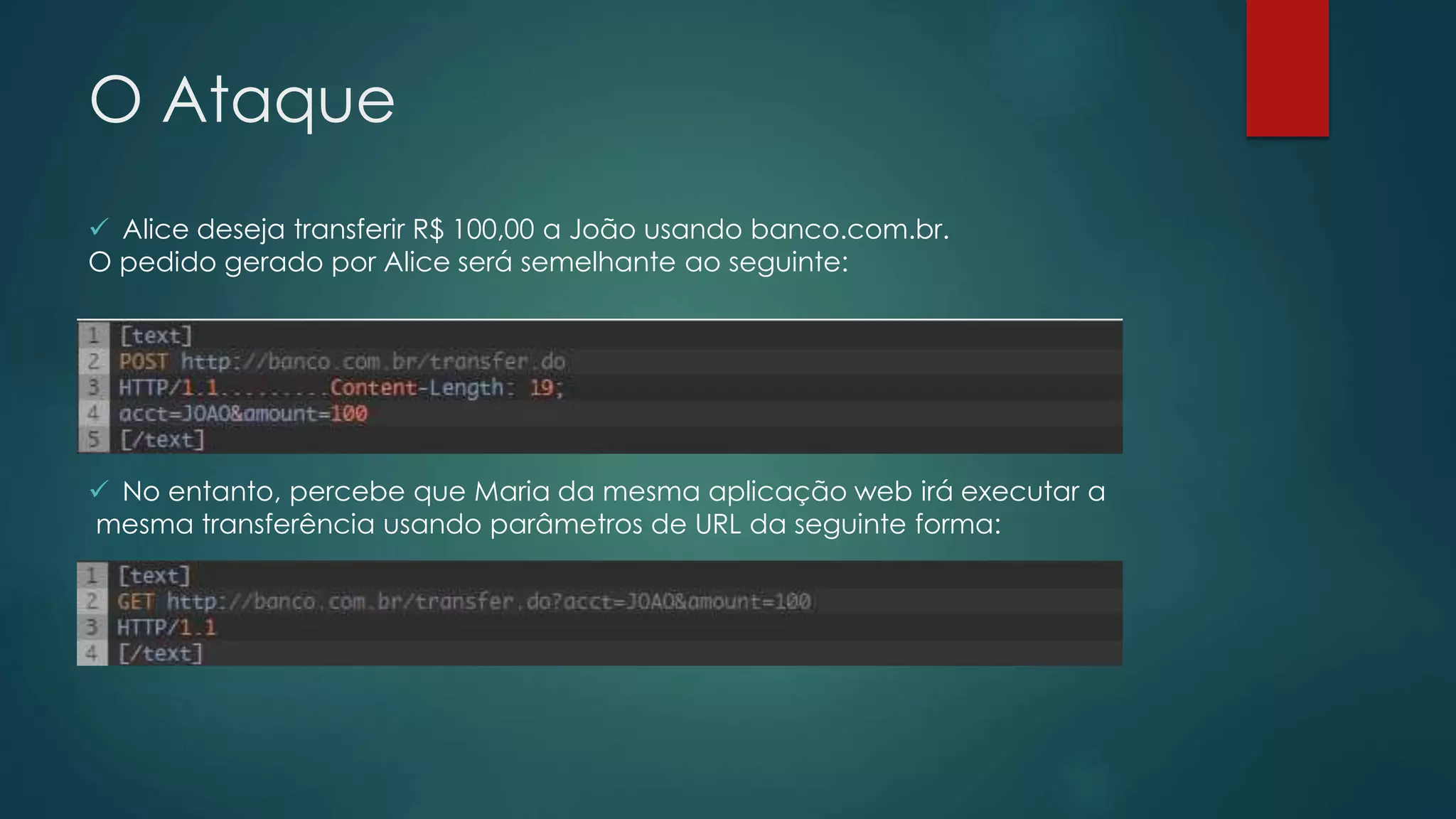

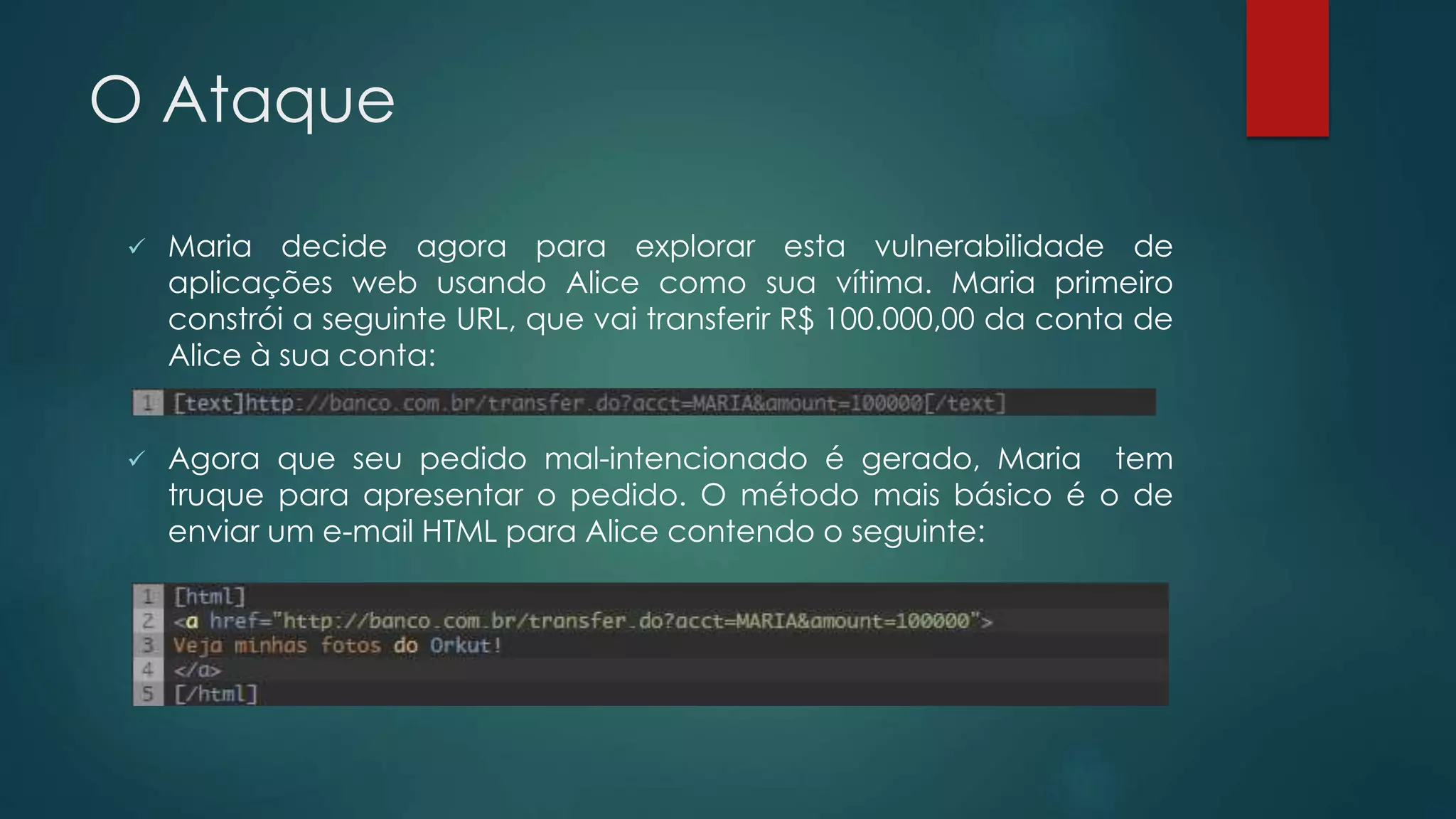

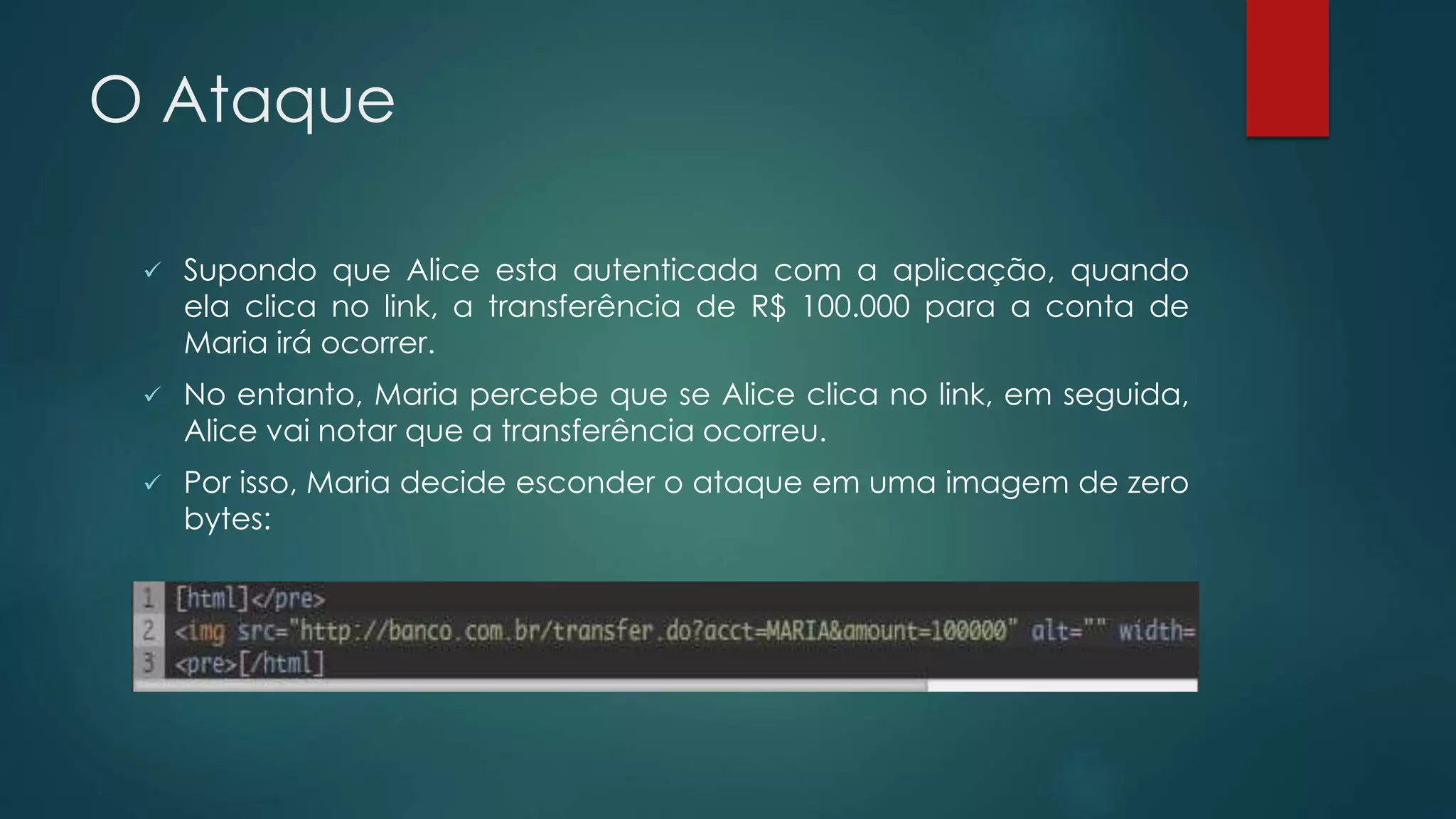

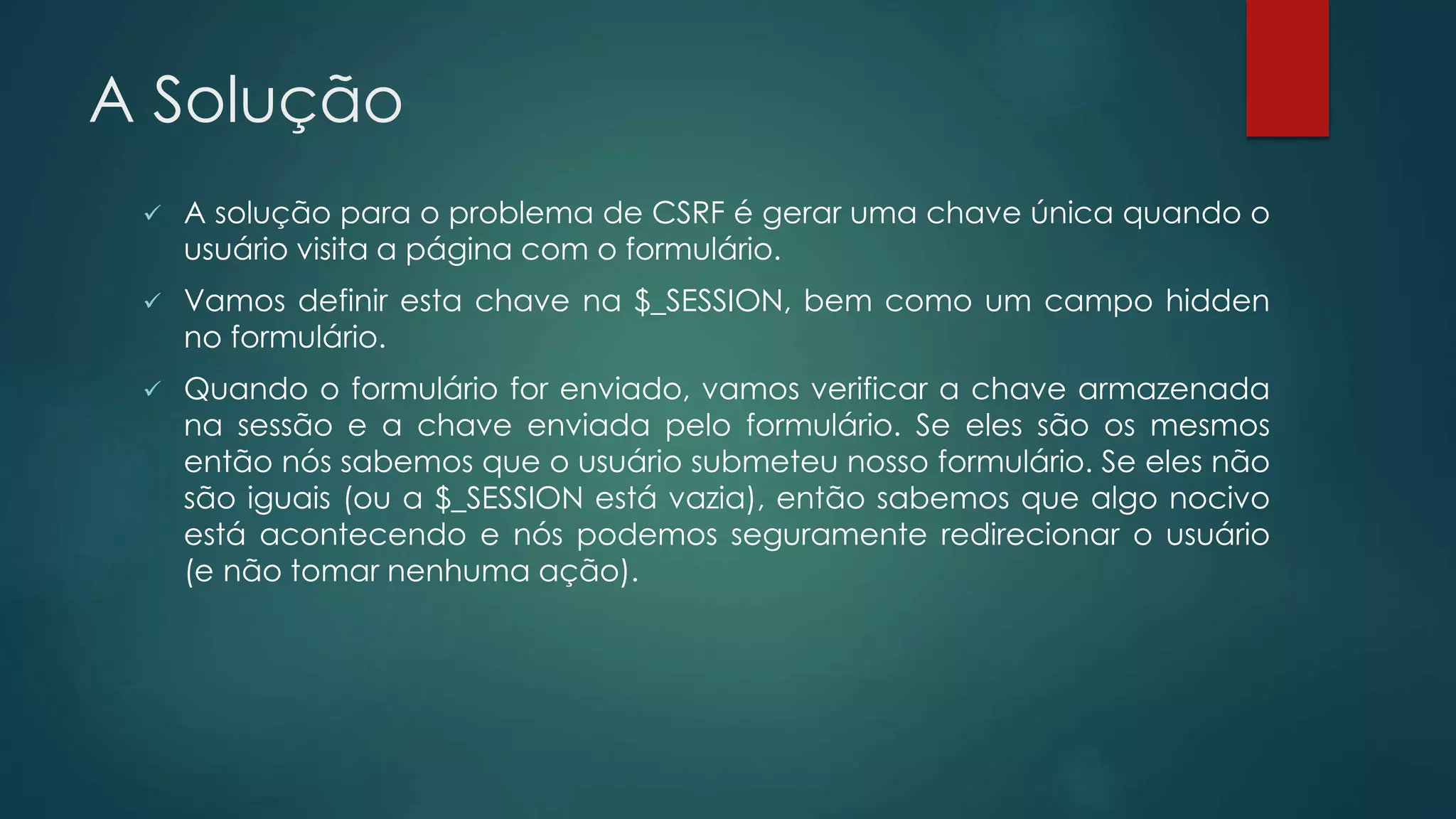

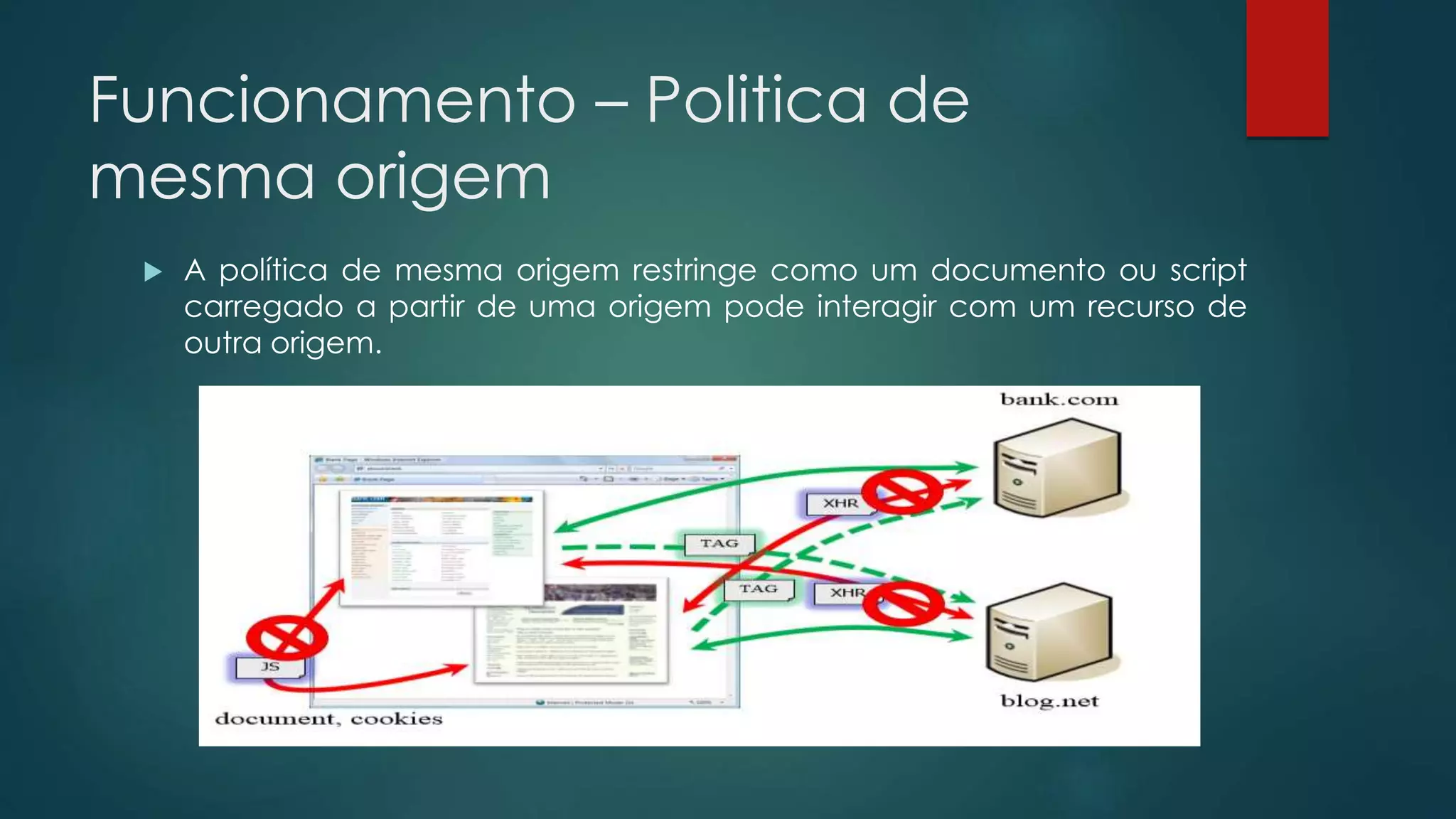

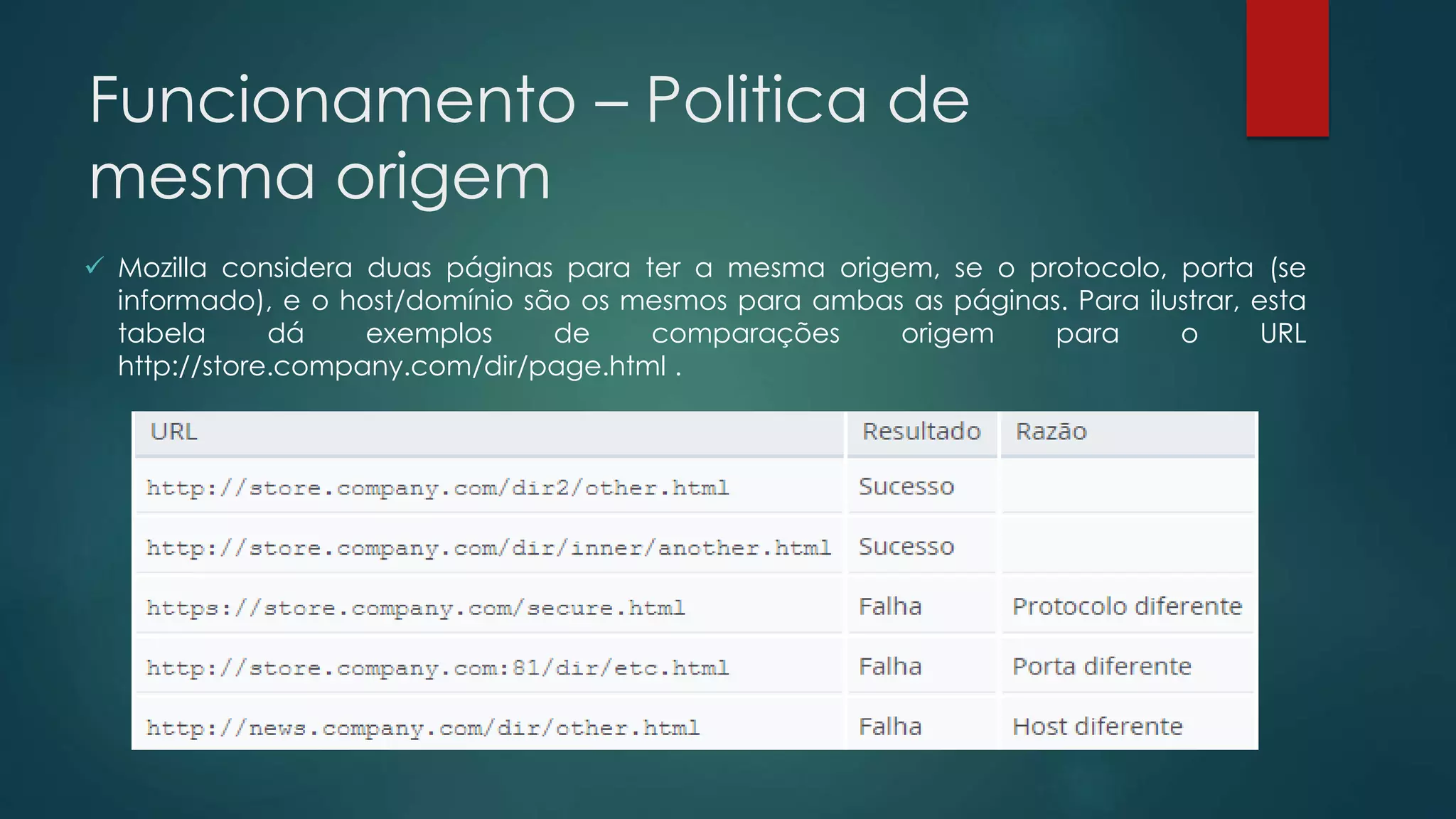

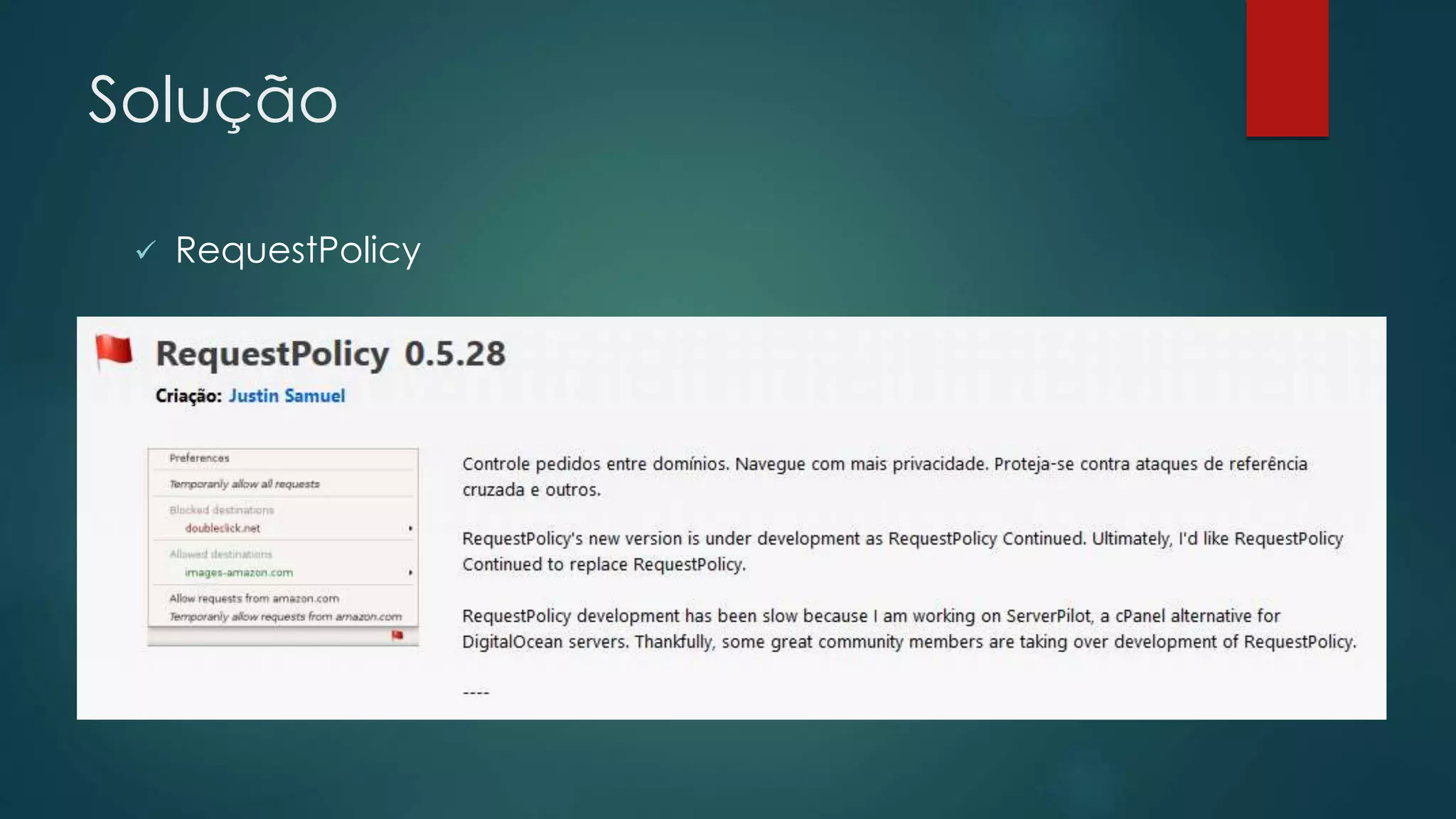

Este documento discute o CSRF (Cross-Site Request Forgery), um tipo de ataque que explora a confiança que sites têm no navegador do usuário para executar ações não autorizadas. O documento explica o conceito, como funciona, exemplos de ataques CSRF e soluções como a política de mesma origem e gerar tokens CSRF para validar requisições.

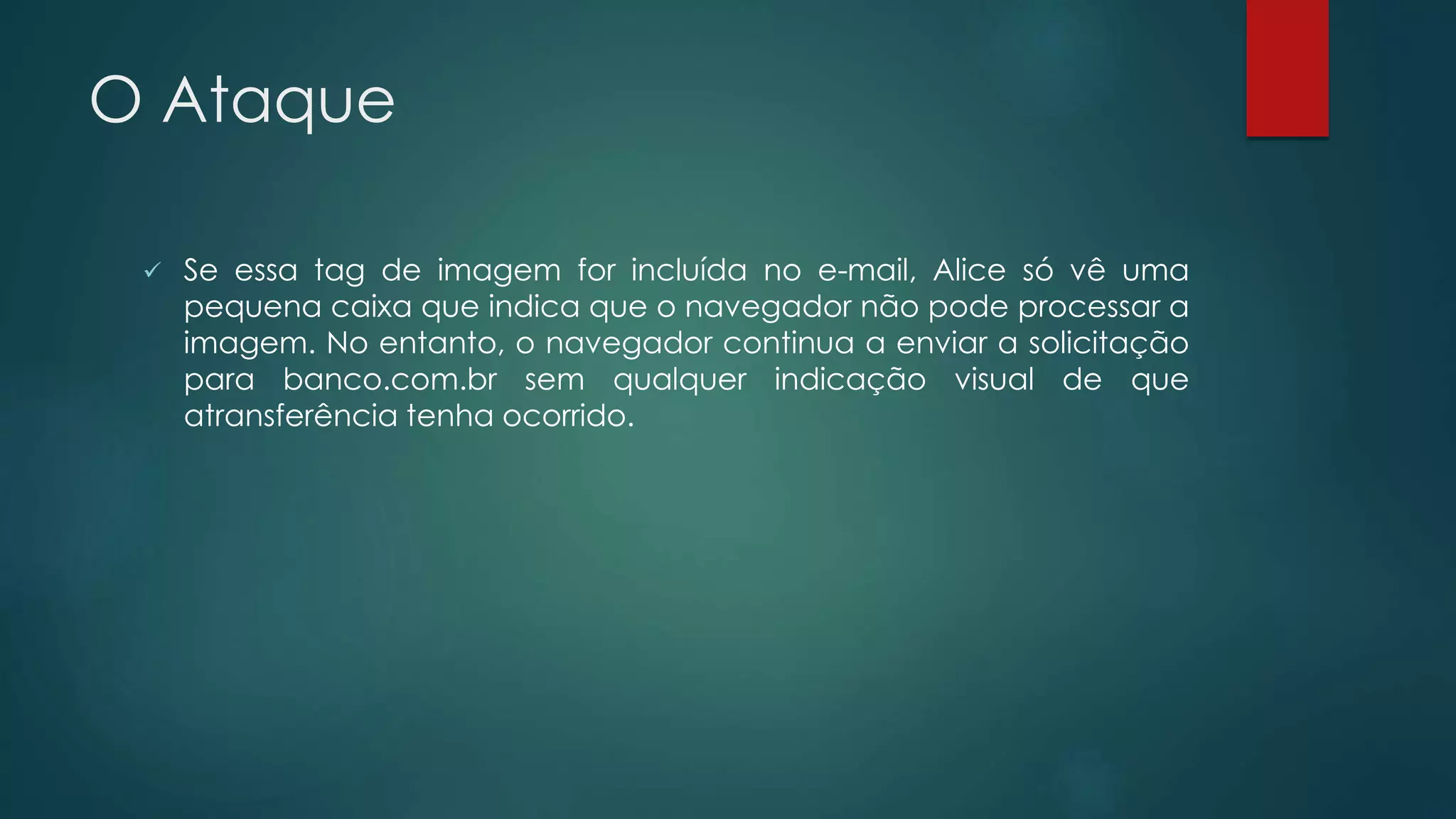

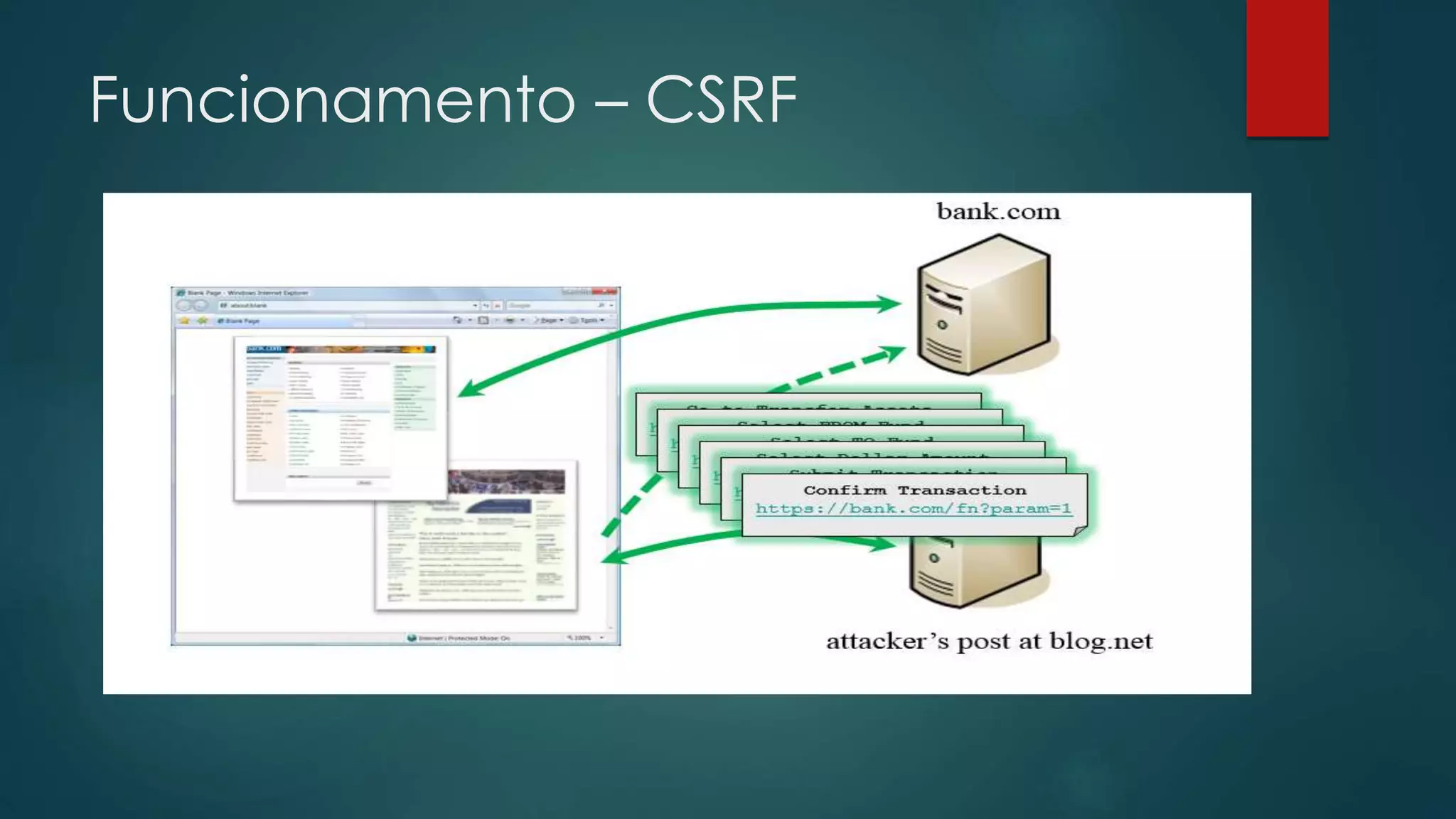

![Possibilidades de Ataques

Tags

<img src=“https://bank.com/fn?param=1”>

<iframe src=“https://bank.com/fn?param=1”>

<script src=“https://bank.com/fn?param=1”>

Posts automáticos em forms

<body onload="document.forms[0].submit()">

<form method="POST" action=“https://bank.com/fn”>

<input type="hidden" name="sp" value="8109"/>

</form>

XmlHttpRequest

Sujeito a politica de mesma origem](https://image.slidesharecdn.com/falsificaodesolicitaoentresites-csrf-141121165036-conversion-gate01/75/Falsificacao-de-solicitacao-entre-sites-csrf-html-6-2048.jpg)