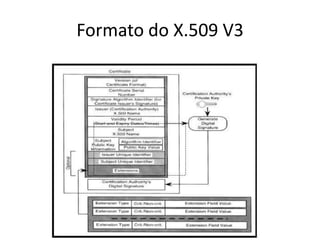

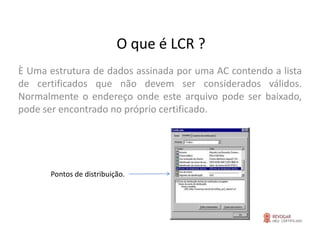

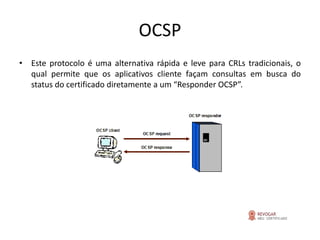

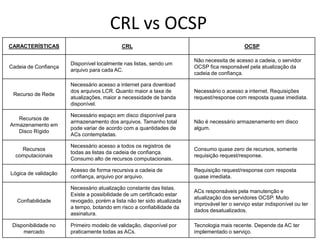

O documento discute certificados digitais, incluindo seus principais tipos e formatos como X.509. Detalha campos-chave como assinatura digital, validade e chave pública, bem como extensões opcionais. Também aborda validação de certificados, lista de revogação e protocolo OCSP para verificar status de certificados.