RedesETI2004ModuloI2aParte.PDF

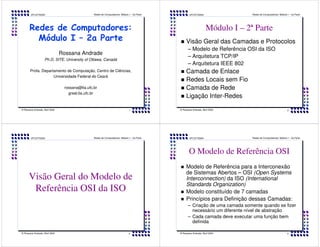

- 1. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 1 Rossana Andrade Ph.D, SITE, University of Ottawa, Canadá Profa. Departamento de Computação, Centro de Ciências, Universidade Federal do Ceará rossana@lia.ufc.br great.lia.ufc.br Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 2 Módulo I – 2ª Parte Visão Geral das Camadas e Protocolos – Modelo de Referência OSI da ISO – Arquitetura TCP/IP – Arquitetura IEEE 802 Camada de Enlace Redes Locais sem Fio Camada de Rede Ligação Inter-Redes Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 3 Visão Geral do Modelo de Referência OSI da ISO Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 4 O Modelo de Referência OSI Modelo de Referência para a Interconexão de Sistemas Abertos – OSI (Open Systems Interconnection) da ISO (International Standards Organization) Modelo constituído de 7 camadas Princípios para Definição dessas Camadas: – Criação de uma camada somente quando se fizer necessário um diferente nível de abstração – Cada camada deve executar uma função bem definida

- 2. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 5 A Influência do RM-OSI Open Systems Interconnection was a family of standard protocols developed by ISO and the CCITT (now ITU) for the interconnection of systems that were called ‘open’ to each others because they all adopted the OSI protocols Although the layering concept was not invented by OSI, OSI codified it and refined it Although OSI was not successful as a standard (it was too complex and too slow), it was highly influential – Many OSI concepts are used in successul standards Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 6 Vários Sucessos dos Conceitos OSI The lowest layers of OSI pre-existed OSI and were the most successful (X.25 = LAP-B,subsequently modified for use in ISDN) The higher layers of OSI were the least successful – Especially Session and Presentation were thought to be too complex to implement. It was thought to be preferable to leave such functionalities to the end user However, several OSI Appication Layer concepts were found to be useful and some will be encountered later in this course Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 7 Vários Sucessos dos Conceitos OSI (Cont.) One of the least successful aspects of OSI appears to have been the connection-oriented approach OSI is connection-oriented starting from the lowest layers. IP, instead, is connectionless: each packet travels on its own - At the transport layer, if the application services is connection-oriented, TCP will reorder messages. If it is connectionless, UDP will be used and the end and the application protocol will reorder messages OSI also tried to be efficient in data representation, error detection, etc., at the cost of complexity in the protocols. This is less important nowadays, with very high-speed and reliable hardware. Complexity, however, results in high implementation costs Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 8 Terminologia: sem conexão e orientado a conexão Connection-oriented service. The service provider preserves the order of messages. Connectionless service: each message travels on its own, with its own destination address. Service provider may change the order. – Datagram service: service provider does not even provide assurance that message is received (no ack is used) The last two may be appropriate for some applications, and they are less expensive to implement and run. On very reliable media (e.g. fiber optics) in practice these three services may provide very similar results.

- 3. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 9 Serviços: Terminologia RM-OSI Função de cada camada no modelo OSI – Prover serviços à camada acima dela Serviço: conjunto de funções oferecidas a um usuário por um fornecedor Ponto de acesso ao serviço (Service Access Point-SAP) – Exemplo: Unix, os PAS são sockets e os endereços dos PASs são os endereços dos sockets Entidades – Elementos ativos – software (um processo) ou hardware (uma placa de interface de redes) Entidades pares ou parceiras – Entidades da mesma camada em máquinas diferentes Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 10 Serviços: Terminologia RM-OSI (Cont.) Tipos de serviços oferecidos de uma camada à outra acima dela – Baseados em conexões (ou orientado a conexão) – Sem conexões (ou não-orientado a conexão) Primitivas de Serviços – Especifica o tipo de serviço fornecido de uma camada à outra » Serviço confirmado, não confirmado ou iniciado pelo fornecedor Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 11 Exemplo: Primitivas de Serviços a: pedido.CONEXÃO f:indicação.DADOS b:indicação.CONEXÃO g:pedido.DADOS c:resposta.CONEXÃO h:indicação.DADOS d:confirmação.CONEXÃO i:pedido.DESCONEXÃO e:pedido.DADOS j:indicação.DESCONEXÃO Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 12 Serviços vs. Protocolos Conceitos desvinculados – um serviço é um conjunto de primitivas (operações) que uma camada oferece a uma camada acima dela. – um protocolo é um conjunto de regras que governa o formato e significado dos quadros, pacotes ou mensagens trocados entre entidades parceiras de uma mesma camada. Analogia com linguagens de programação – Serviços » Tipo abstrato de dados – Protocolos » Implementação do serviço

- 4. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 13 Transmissão de Dados no RM-OSI Burocracia de terminologia desnecessária – exemplo Livro Tanenbaum - UDS: Unidade de Dados de Serviços - UDP: Unidade de Dados de Protocolos - PAS: Ponto de Acesso a Serviços - UDI: Unidade de Dados de Interface - ICI: Informação de Controle da Interface Livro do Soares - ICP: Informação de Controle de Protocolo Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 14 ASE: Elemento de Serviço de Aplicação An ASE is a set of functions grouped together to support specif application needs Some of these will be specific to applications E.g. functions needed to generate a call. Others are commom to many types of applications – Security – Remote operation – Association Control Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 15 O Modelo de Referência OSI (Cont.) Princípios para Definição das Camadas – A função de cada camada deve ser escolhida observando-se a definição de protocolos padronizados internacionalmente – Os limites de cada camada devem ser escolhidos de forma a minimizar o fluxo de informações entre as interfaces – O número de camadas não deve ser nem muito grande, nem muito pequeno, de forma a evitar a repetição de funções e nem tornar a arquitetura difícil de controlar Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 16 Camada Física Questões Típicas – Quantos Volts devem ser utilizado para os bits 0 e 1? – Qual é a duração de um bit (em microsegundos)? – A transmissão é simplex, half ou full-duplex? – Como a conexão inicial é estabelecida e desfeita? – Quantos pinos o conector deve ter e qual a função de cada pino? – Domínio da Engenharia Elétrica

- 5. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 17 Camada de Enlace Transformar um canal físico em um canal livre de erros de transmissão para a camada de Rede Funções Principais: – Detecção de Erros – Controle de Fluxo – Controle de Seqüência de Quadros Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 18 Camada de Rede Controle de Operação da Sub-Rede Funções Principais: – Roteamento – Controle de Fluxo – Controle de Congestionamento – Contabilização – Tratamento dos Problemas decorrentes de Interconexão de Redes: » Endereçamento » Tamanho de Mensagens » Protocolo Diferentes Serviços oferecidos: datagrama e circuito virtual Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 19 Camada de Transporte Isolar as camadas superiores das características das sub-redes de comunicação Funções Principais: – Dividir mensagens que ultrapassam o tamanho máximo dos pacotes da camada de rede – Multiplexação: várias conexões de transporte compartilhando a mesma conexão de rede – Splitting: uma conexão de transporte ligada a várias conexões de rede – Controle de Fluxo entre os processos nos hosts de origem e de destino Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 20 Camada de Sessão Permite que usuários (em máquinas diferentes) estabeleçam sessões entre si Funções Principais – Gerenciamento de token » Somente o proprietário do token pode transmitir os dados – Controle de diálogo » Ponto de Sincronização – Gerenciamento de atividades » Uma atividade pode corresponder a uma ou mais unidades de diálogo

- 6. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 21 Camada de Apresentação Preocupa-se com a sintaxe e a semântica da informação transmitida Funções Principais: – Conversão de padrões de terminais e arquivos para padrões de redes e vice-versa » Definição de uma forma abstrata para representação dos dados – Compactação de textos – Criptografia Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 22 Camada de Aplicação Oferece os meios para que os processos de aplicação utilizem o ambiente OSI Funções Principais – de gerenciamento – mecanismos genéricos que servem para suportar a construção de aplicações distribuídas » Estabelecimento de uma associação entre um ou mais usuários (ACSE – Association Control Service) » Suporte a chamadas de procedimentos remotos (ROSE – Remote Operations Service Element) » Serviço de Transferência de Dados Confiável (RTSE – Reliable Transfer Service Element) – mecanismos específicos de cada protocolo de aplicação » FTAM – File Transfer, Access and Management » MHS – Message Handling System » DS – Directory Service » Terminal remoto Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 23 RM-OSI da ISO para LANs Meios de alta velocidade e baixíssima taxa de erros Mudanças necessárias – Camadas de enlace » Protocolo de acesso ao meio Conjunto de padrões 8802 – Camadas de rede » Nível inter-rede Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 24 Um pouco da História TCP/IP was developed for use by the USA military in the late 60s and 70s (ARPANET). X.25 (the lowest 3 layers of OSI) were developed by the CCITT (now ITU-T) in the seventies. It was widely implemented, esp. in Europe. OSI was an effort to extend X.25. It ended up being quite complex. In the late nineties, OSI was basically abandoned and there was a return to TCP/IP.

- 7. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 25 Visão Geral Arquitetura TCP/IP Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 26 Arquitetura TCP/IP Arquitetura “Internet” Protocolos desenvolvidos pelo IAB – Internet Activity Board Request for Comments (RFCs) – Documentação dos protocolos Ênfase especial a interconexão de diferentes topologias de redes – Internet gateway ou Internet router Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 27 Camadas da Arquitetura TCP/IP INTERFACE DE REDE INTER-REDE TRANSPORTE APLICAÇÃO FÍSICA Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 28 Camada Física Semelhante à camada física do RM- OSI Também conhecida como camada intra-rede Hardware básico de comunicação da rede

- 8. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 29 Camada Interface de Rede Semelhante à camada de enlace do modelo OSI Acesso ao Hardware de Comunicação – Ethernet, Token Ring, FDDI, X.25, Frame Relay, entre outros Protocolos especificam como organizar os dados em frames e como transmiti-los – MTU (Maximum Transmission Unit) »Limite máximo do tamanho do frame Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 30 Camada Inter-Rede Também conhecida como camada Internet Funções principais – Endereçamento – Roteamento Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 31 Camada de Transporte Comunicação fim a fim entre as aplicações Orientado a conexão – Protocolo TCP: controle de fluxo, controle de erro, seqüenciamento e multiplexação/demultiplexação do acesso ao nível inter-rede Sem conexão – Protocolo UDP: seqüenciamento e multiplexação/demultiplexação do acesso ao nível inter-rede Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 32 Camada de Aplicação Usuários usam programas de aplicação para ter acesso aos serviços – SMTP – Simple Mail Transfer Protocol – FTP – File Transfer Protocol – Telnet – serviço de terminal virtual – DNS – Domain Name System

- 9. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 33 Arquitetura IEEE 802 Conjunto de Padrões para redes locais – Desenvolvidos pelo comitê IEEE Computer Society – Adotado pelo ANSI – Republicados internacionalmente: ISO 8802 Arquitetura de 3 camadas – Correspondem às camadas física e de enlace do modelo OSI Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 34 Relação entre IEEE 802 e RM-OSI Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 35 Funções Principais Funções principais do nível mais baixo: – Codificação/decodificação de sinais – Geração e remoção de preâmbulos para sincronização – Transmissão/recepção de bits Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 36 Funções Principais (Cont.) Funções principais dos níveis mais altos: – Fornecer um ou mais SAPs para os usuários da rede » Protocolo LLC – Logical Link Control – transmissão » Montar os dados a serem transmitidos em quadros Campos de endereço e detecção de erros – recepção » Desmontar quadros Reconhecimento de endereços e detecção de erros – Gerenciar a comunicação no enlace

- 10. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 37 Protocolos e Padrões IEEE 802 Padrão IEEE 802.1 – Documento que descreve o relacionamento entre os diversos padrões IEEE 802 e o relacionamento deles com o modelo RM-OSI – Gerenciamento da rede – Interconexão inter-redes Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 38 Protocolos e Padrões IEEE 802 (Cont.) Protocolo LLC – Padrão IEEE 802.2 » descreve a subcamada superior do nível de enlace Protocolo MAC – Padrão IEEE 802.3 » rede em barra utilizando CSMA/CD – Padrão IEEE 802.4 » rede em barra utilizando passagem de permissão como método de acesso Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 39 Protocolos e Padrões IEEE 802 (Cont.) Padrão IEEE 802.5 – rede em anel utilizando passagem de permissão como método de acesso Padrão IEEE 802.6 – rede em anel utilizando o Distributed Queue Dual Bus (DQDB) como método de acesso Padrão IEEE 802.11 – rede em anel utilizando o DFWMAC – Distributed Foundation Wireless Media Access Control » CSMA/CA – Carrier Sense Multiple Access with Collision Avoidance Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 40

- 11. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 41 • Questões de Projeto da Camada de Enlace • Algoritmos de Detecção e Correção de Erros • Protocolos de Enlace para controle de Fluxo • Especificação e Validação de Protocolos Obs.: As Figuras utilizadas para acompanhar os próximos slides foram retiradas do site do livro do Tanenbaum Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 42 Introdução Comunicação eficiente e confiável na camada de enlace Limitações dos circuitos de comunicação – Erros ocasionais – Taxa de dados finita – Retardo de propagação Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 43 Questões de projeto Dois processos de enlace de dados que se comunicam através de um protocolo de enlace de dados – Interface de serviços à camada de redes – Agrupamento em quadros – Tratamento de erros de transmissão – Controle de fluxo Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 44 Tipos de Serviços Serviço sem conexão e sem confirmação – Taxa de erros muito baixas – Recuperação de erros nas camadas mais altas – Exemplos » Tráfego em tempo real » LANs

- 12. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 45 Tipos de Serviços (Cont.) Serviço sem conexão e com confirmação – Cada quadro é confirmado individualmente » Otimização se feito na camada de enlace, mas pode ser confirmado na camada de transporte – Timeout e reenvio de quadros – Exemplos » Sistemas sem fio: canais não confiáveis Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 46 Tipos de Serviços (Cont.) Serviço orientado à conexão – Estabelecimento de uma conexão » Inicialização de variáveis e contadores » Transmissão de quadros » Liberação de todos os recursos alocados – Quadros numerados – Quadros recebidos uma única vez e na ordem correta – Fornece aos processos da camada de rede » Equivalente ao fluxo de bits confiável Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 47 Enquadramento Detectar e corrigir erros – Divide o fluxo de bits em quadros – Calcular o checksum para cada quadro na origem – Recalcular e comparar o checksum no destino – Métodos para o enquadramento » Temporização » Contagem de caracteres » Caracteres iniciais e finais com inserção de caracteres » Flags iniciais e finais com inserção de bits » Violações de codificação da camada física Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 48 Controle de Erros Problema: Como garantir que todos os quadros estão chegando na camada de rede de destino e na ordem correta? Solução – Feedback (positivo ou negativo) Novo problema: o transmissor em deadlock Solução: temporizador

- 13. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 49 Correção de Erros Método de Hamming – Bits numerados consecutivamente » Início: bit 1 a extremidade esquerda Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 50 Detecção de Erros Paridade – Um bit de paridade é inserido no final de cada caracter de um quadro – Paridade par » Todos os caracteres com um número par de bits – Paridade ímpar » Todos os caracteres com um número ímpar de bits – Problema » O receptor não percebe o erro caso um número par de bits tenha sido invertido Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 51 CRC: Cyclic Redundancy Check – Um quadro de k bits é representado por um polinômio em X de ordem K – 1, onde o coeficiente do termo Xi é dado pelo (i+1)-ésimo bit da seqüência de k bits » 10110001 X7 + X5 + X4 + 1 – Transmissor » O polinômio de ordem k-1 é dividido, em aritmética de módulo 2, por um polinômio gerador de ordem n, tendo como resultado um resto e um quociente Detecção de Erros (Cont.) Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 52 » Gera em sua saída os k bits originais, seguidos dos n bits correspondentes ao polinômio obtido com o resto da divisão Resto é chamado de Frame Check Sequence (FCS) – Receptor » O polinômio de ordem k-1 (gerado de forma análoga com os primeiros bits recebidos) é dividido, em aritmética de módulo 2, pelo mesmo polinômio gerador de ordem n do transmissor O resto é comparado com os n últimos bits recebidos no quadro Se for igual, os dados não contém erros Se for diferente, um erro é detectado Detecção de Erros (Cont.)

- 14. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 53 Controle de Fluxo Problema: o transmissor envia quadros mais rapidamente do que o receptor pode aceitá-los Solução: protocolo com regras específicas a respeito do envio do próximo quadro Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 54 Especificação e Validação de Protocolos Várias Técnicas de Descrição Formal para especificar e validar protocolos – Máquina de Estados Finita – Redes de Petri – LOTOS – Language of Temporal Ordering Specification – SDL – Specification and Description Language – MSCs – Message Sequence Charts Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 55 Modelos de Máquina de Estados Finitos Máquina de protocolo – Transmissor e receptor Exemplo: Protocolo simplex com canal ruidoso – Estados » espera o quadro 0 » espera o quadro 1 Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 56 Modelos de Redes de Petri Quatro elementos básicos – Lugares (círculos) » Estado onde o sistema ou parte dele pode estar – Transições (barra horizontal ou vertical) » Zero ou mais arcos de entrada cuja origem são lugares de entrada » Zero ou mais arcos de saída cuja direção de partida são os lugares de saída » Ativada quando houver pelo menos um token de entrada em um de seus lugares de entrada – Arcos – Tokens (ponto cheio)

- 15. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 57 Modelos de Redes de Petri (Cont.) A escolha da transição a ser disparada é indeterminada – Vantagem para especificar protocolos Utilizadas para detectar falhas de protocolos – Protocolo incorreto – Deadlocks Representação em forma algébrica – Regras de gramática Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 58 Exemplos da Camada de Enlace Comunicação ponto a ponto – Conexão do roteador local com o mundo externo através de linhas privadas ponto a ponto com roteadores distantes – Usuários com conexões domésticas » Conta shell » Conta gráfica (funciona como um host na Internet ou emula um host na Internet) – Protocolos SLIP (Serial Line IP) e PPP (Point-to- Point Protocol) Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 59 SLIP Enquadramento por inserção de caracter – Sequência de dois bytes (OxDB, OxDC) Compactação do cabeçalho do TCP e IP nas versões mais recentes Limitações – Sem detecção ou correção de erros – Aceita apenas o IP – Conhecimento prévio do endereço IP da origem e do destino – Sem autenticação – Não é um padrão aprovado para a Internet Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 60 PPP Enquadramento por inserção de bits – Flag 01111110 de início e final Detecção de erros Aceita vários protocolos de rede – Negocia opções da camada de rede independente do protocolos utilizado » Network Control Protocol (NCP) Permite que endereços sejam atribuídos dinamicamente – Link Control Protocol (LCP): ativa e testa linhas, negocia opções e desativa linhas – autenticação Definido na RFC 1661

- 16. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 61 A subcamada de acesso ao Meio Protocolo WDMA – Wavelength Division Multiple Access – WDM: multiplexação por divisão do comprimento de onda » FDM em fibras » Sistema óptico utiliza uma grade de difração para separar as bandas Cada fibra que chega no prisma tem seu espectro de energia alocado a uma faixa diferente Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 62 WDMA Divide o canal em subcanais utilizando FDM, TDM ou ambas Canal estreito para transmissão de sinais de controle Canal largo para transmitir quadros de dados Canais sincronizados por um único relógio global Tipos de tráfego permitido – Orientado à conexão » com taxas de dados constantes (vídeo não-compactado) e variáveis (transferência de arquivos) – Sem conexão ou datagramas Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 63 Protocolos da Subcamada de Acesso ao Meio de LANs sem fio IEEE 802.11b Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 64 Protocolos de LAN sem fio Contexto diferenciado das LANs com fio – Um canal cobrindo toda a largura de banda – Mais suscetível a colisões e interferências Solução simples – Protocolo CSMA » Problema no receptor e não no transmissor » Problema de estação oculta » Problema de estação exposta

- 17. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 65 Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 66 Bluetooth Histórico – projeto inicial da Ericsson de 1994 – SIG (Special Interest Group) do Bluetooth em 1998 » Ericsson, IBM, Nokia, Intel eToshiba – origem do nome: Herald Bluetooth » rei viking que unificou a Dinamarca e Noruega Bom e barato – um sistema sem fio completo em um único chip – alcance de 10m, pico de transferência de dados de 720 Kbps e custos inferiores a $5 – PAN: personal area network Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 67 Tecnologia Bluetooth utiliza a ISM (Industrial, Scientific and Medical) de 2.4 GHz – desvantagem: banda superlotada utiliza técnica FHSS – ciclos de freqüência com maior rapidez do que o IEEE 802.11 – desvantagem: interferência com outros sistemas Piconet – Até oito dispositivos conectados Scatternet – redes com mais de oito dispositivos divididos em piconets Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 68 Exemplo de uma rede Bluetooth Ponto de acesso à LAN Telefones Celulares viva-voz Laptops Fotocopiadora Cafeteira

- 18. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 69 Aplicações Visão Futurística – torradeira com acesso via Internet – geladeira inteligente – gravador de vídeo programado remotamente – batimento cardíaco controlado remotamente Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 70 Perfis Bluetooth um conjunto próprio de protocolos e procedimentos do Bluetooth denominado de perfil – 9 perfis para descrever as aplicações » primeira especificação – 4 perfis de sistema (números 1, 2, 5 e 10) » características comuns a uma ou mais aplicações – nem todos os dispositivos Bluetooth aceitam todos os perfis – os perfis compartilham protocolos – necessários para interoperabilidade Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 71 Pilha de Protocolos Bluetooth Protocolos do Núcleo do Bluetooth (Perfil 1) Rádio baseado no IEEE 802.11 com saltos de freqüência Banda Base SCO com comutação de circuitos ou ACL com comutação de pacotes LMP: Link Manager Protocol Controla a Autenticação e a Criptografia L2CAP: Logical Link Control and Adaptation Protocol Realiza a multiplexação de tipos diferentes de tráfego e cuida do QoS Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 72 Pilha de Protocolos Bluetooth (Cont’d) SDP: Service Discovery Protocol Procura outros dispositivos e compartilha informações sobre perfis e aplicações permitidos PPP RFCOMM Perfil 5 Comandos AT controlam o modem Perfis 11, 12, 13 OBEX: Object Exchange Perfil 10 Perfis 7,8,9 Perfil 6 TCS: Telephony Control Service Para voz sem pacotes Perfis 3,4 Perfil 2

- 19. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 73 Perfil 1 - de Acesso Genérico Perfil do Núcleo do Bluetooth Manutenção dos links entre os dispositivos necessário p/ todos os dispositivos bluetooth não é suficiente para gerar uma aplicação útil inclui funções necessárias a todos os protocolos do núcleo bluetooth Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 74 Perfil 2 - de Aplicação para Descoberta de Serviço Permite que o usuário tenha acesso ao SDP – quais serviços do bluetooth estão disponíveis em um dispositivo o SDP está incluído no perfil 1 (núcleo do bluetooth) – entretanto, sem o perfil 2, o SDP só pode ser acessado pelas aplicações e não diretamente pelo usuário Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 75 Perfil 3 - de Telefonia sem Fio Destinado ao “Telefone 3 em 1” – denominação do SIG – telefone celular com um chip bluetooth que permite utilizá-lo como telefone sem fio Também utilizado somente como Telefone sem Fio ou para adicionar funções de telefone sem fio a outro dispositivo equipado com bluetooth executado sobre o protocolo TCS Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 76 Perfil 4 - Intercomm baseado no protocolo TCS permite comunicação de voz bidirecional diferença do perfil 3 – permite somente conexões entre dois usuários do bluetooth dentro da faixa de cada um deles – não possui capacidade completa no sistema de telefonia ou Internet

- 20. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 77 Perfil 5 - de Porta Serial Permite que os dispositivos Bluetooth emulem uma porta serial de PC utiliza o protocolo RFComm capaz de emular o antigo cabo RS-232 ou o mais novo USB (Universal Serial Bus) utilizado por muitos perfis do nível superior Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 78 Perfil 6 - de Fones de Ouvido Especifica as funções que proveêm uma conexão sem fio a um conjunto contendo fones de ouvido e talvez um microfone – uso em computadores ou telefones celulares utiliza o perfil de porta serial (perfil 5) utiliza os comandos Advanced Technology (AT) – originalmente projetados para o controle de modems – nome proveniente de homônimos computadores IBM Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 79 Perfil 7 - de Rede de Discagem Destinados à conexão de computadores à Internet por um telefone celular – atualmente -> necessidade de um cabo especial ou talvez um IrDA – futuro -> capazes de utilizar o próprio Bluetooth inclui o perfil de porta serial (perfil 5) e o PPP (Point-to-Point Protocol) Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 80 Perfil 8 - de Fax Semelhante ao perfil de rede de discagem (Perfil 7) permite que um telefone móvel sem fio emule um fax-modem quando conectado via Bluetooth a um laptop com software de fax utiliza o PPP e o perfil de porta serial (perfil 5)

- 21. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 81 Perfil 9 - de acesso à LAN Maior utilidade destinado a redes de dados IP permite que um PC equipado com Bluetooth forme uma LAN sem fio ou se conecte a outras LANs por um ponto de acesso especial – ponto de acesso em redes privadas ou em lugares públicos para conexão com a Internet Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 82 Perfil 10 - de Intercâmbio Genérico de Objetos Controla como o Bluetooth utiliza o OBEX (Object Exchange) – protocolo cliente-servidor proveniente do IrDA permite que aplicações troquem dados diretamente – não há necessidade de utilizar pacotes no estilo Internet Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 83 Perfil 11 - de Envio de Objeto Controla o intercâmbio de – cartões de visita eletrônicos – pequenos arquivos com as mesmas informações de um arquivo de visita convencional » arquivo automaticamente na base de dados de um dispositivo “envio” de informações de maneira ativa por um usuário privacidade protegida – os cartões de visita não são transmitidos a todos os dispositivos que se encontram dentro da faixa Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 84 Perfil 12 - de Transferência de Arquivo Permite que um dispositivo tenha acesso a arquivos armazenados em outros dispositivos transferência entre dispositivos, de um dispositivo para outro ou diretamente pelos usuários além do link entre dois computadores, os dispositivos incluem links entre MP3-players e câmeras digitais

- 22. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 85 Perfil 13 - de Sincronização Mantém atualizados os dados armazenados em dispositivos diferentes automatiza a sincronização – permite que o computador sincronize automaticamente os dados com um telefone móvel ou PDA sempre que estiver na mesma faixa do outro dispositivo Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 86 Bibliografia Bluetooth www.bluetooth.com www.motorola.com/bluetooth Dornan, Andy, Wireless Communication: o guia essencial de comunicação sem fio, Ed. Campus, 2000. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 87 IEEE 802.11 Banda ISM PCMCIA card é um transceptor de rádio – que se comunica com outros transceptores semelhantes chamados de pontos de acesso (access points) – custo de US$ 79 a 120 interoperabilidade entre diferentes vendedores transmissão por difusão – versão mais simples utiliza FHSS, 79 freqüências diferentes a serem escolhidas, 1 Mbps – versão posterior utilizam DSSS, 2Mbps – Outras versões: IEEE 802.11b e IEEE 802.11a Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 88 IEEE 802.11 (Cont.) Soft Handoff herdado do CDMA Protocolo de acesso ao meio – rede sem fio utilizando o DFWMAC - Distributed Foundation Wireless Media Access Control – MACA: Multiple Access with Collision Avoidance » Evoluções: MACAW e CSMA/CA CSMA/CA - Carrier Sense Multiple Access with Collision Avoidance autenticação gerência de potência sincronização

- 23. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 89 IEEE 802.11b Publicado em 1999 Conhecido na indústria como Wi-Fi: Wireless Fidelity versão DSSS a 11 Mbps Redes ad-hoc ou redes estruturadas Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 90 Exemplo de uma Rede IEEE.802.11b Localização de Acesso Público Laptops Windows CE PDA Switch Roteador T1 Internet Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 91 Limitações Velocidade de acesso à Internet Segurança – criptografia – uma solução proposta seria a instalação de firewalls Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 92 IEEE 802.11a Alcança velocidades de 54 Mbps espectro Unlicensed National Information Infrastructured (U-NII) de 5 GHz técnica coded OFDM (Orthogonal Frequency Division Multiplexing)

- 24. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 93 Bibliografia IEEE.802.11 www.wi-fi.com standards.ieee.org/getieee802 Dornan, Andy, Wireless Communication: o guia essencial de comunicação sem fio, Ed. Campus, 2000. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 94 Camadas da Arquitetura TCP/IP INTERFACE DE REDE INTER-REDE TRANSPORTE APLICAÇÃO FÍSICA Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 95 Camada Inter-Rede Protocolos Utilizados Endereços Lógicos Mapeamento de endereços lógicos para endereços físicos Endereçamento e Roteamento de Datagramas Tipos de serviços Fragmentação e Montagem de Datagramas Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 96 Camada Inter-Rede Protocolos Utilizados ARP e RARP Internet Protocol (IP) – Não orientado a Conexão e não Confiável – Endereçamento e roteamento Internet Control Message Protocol (ICMP) – Mensagens de erros geradas pelos gateways Internet Group Management Protocol (IGMP) – Multicast na Internet

- 25. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 97 Protocolos Utilizados Camada Inter-Rede (Cont.) ARP (Address Resolution Protocol) – O nível IP utiliza os gateways para o transporte dos datagramas, interligando as sub-redes. Para isso é necessário o conhecimento do endereço físico dos gateways. – O ARP realiza o mapeamento do endereço lógico IP para o endereço físico da sub- rede. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 98 Protocolos Utilizados Camada Inter-Rede (Cont.) ARP (Address Resolution Protocol) – O host que pretende mapear um endereço IP para o físico deve enviar um pedido ARP no modo broadcast na rede. O host que receber e verificar que o endereço IP é o seu, responde com o seu endereço físico. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 99 Protocolos Utilizados Camada Inter-Rede (Cont.) ARP (Address Resolution Protocol) – Cada host possui um cache dos mapeamentos realizados de forma a otimizar a busca do endereço físico. Contudo, tais entradas armazenadas possuem um tempo de vida limitado, permitindo alterações nos endereços. – Um host ao receber um pedido ARP pode atualizar o seu cache mesmo que o endereço procurado não seja o seu. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 100 Protocolos Utilizados Camada Inter-Rede (Cont.) Hardware Type Protocol Type Hlen Plen Operation Sender HA Sender HA Sender IP Sender IP Target HA Target HA Target IP ARP (Address Resolution Protocol)

- 26. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 101 Protocolos Utilizados Camada Inter-Rede (Cont.) RARP (Reverse Address Resolution Protocol) – Usado por um host para descobrir o seu endereço lógico IP a partir do seu endereço físico (Diskless). – Quando o host necessita do seu endereço IP envia um pedido no modo broadcast. O servidor RARP, que mantém uma tabela de mapeamento, responde. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 102 Protocolos Utilizados Camada Inter-Rede (Cont’d) RARP (Reverse Address Resolution Protocol) – Utiliza o mesmo formato de protocolo do ARP – Pode haver mais de um servidor RARP Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 103 Internet Protocol - IP Recursos Críticos para o Desempenho IP – Largura de banda disponível – Memória disponível para buffers – Processamento da CPU Problemas no endereçamento IPv4 – Número de Usuários na Internet Solução: IPv6 Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 104 Endereçamento IPv4 Endereços Lógicos Internet Protocol (IP) v4 0 1 0 1 1 0 8 16 24 Classe B Classe A Classe C netid hostid 31 1 1 1 1 1 1 Classe D Classe E 0 1 0 multicast group ID reserved for future use 31 31 31 31

- 27. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 105 Endereçamento IPv4 (Cont.) Endereços IPs – Classe A » 26.0.0.0 (16.777.216 endereços) » 0.0.0.0 a 127.255.255.255 – Classe B » 131.146.0.0 (65.536 endereços) » 128.0.0.0 a 191.255.255.255 – Classe C » 192.31.235.0 (256 endereços) » 192.0.0.0 a 223.255.255.255 Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 106 Endereçamento IPv4 (Cont.) Endereçamento – Endereços IPs Especiais » Os campos Net Id e Host Id possuem significados diferentes quando possuem todos seus bits em zero (0) ou em um (1) » Todos bits em um significa broadcast Net Id: para todas as redes Host Id: para todos os hosts dentro da rede – ex.: 192.31.235.255 Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 107 Endereçamento IPv4 (Cont.) Endereços IPs Especiais – Todos bits em zero no Host ID significa esta rede – Todos bits em zero no Net ID e Host ID significa este host – Todos bits em zero no Net ID significa um host desta rede » ex.: 0.0.0.10 – LoopBack Address para testes » 127.0.0.0 » 127.0.0.1 localhost Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 108 Endereçamento IPv4 (Cont.) NET ID HOST ID Subnet Id HOST ID (Subnet) Sub-redes (Subnets) – Máscara (Mask) » usado para determinar o Net Id e o Host ID do endereço

- 28. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 109 Endereçamento IPv4 (Cont.) Sub-redes (Subnets) – Os bits em um (1) representam a parte do Net Id e Subnet Id, enquanto que – Os bits em zero (0) representam o Host Id (Subnet) – Ex.: Classe B 143.54.0.0 Sub-rede A: 143.54.10.0 Sub-rede B: 143.54.20.0 Máscara: 255.255.255.0 Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 110 Endereçamento IPv4 (Cont.) classe B original: 191.31.0.0 Sub-rede: 191.31.23.0 Máscara: 255.255.255.224 (11100000) 191.31.23.32 (00100000) 191.31.23.96 (01100000) 191.31.23.128 (10000000) Exemplo Sub-rede Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 111 Endereçamento IPv4 (Cont.) CIDR (Classless Inter-domain Routing) – Descrito na RFC 1519 – Idéia básica: alocar as redes class C restantes (quase 2M) em blocos de tamanho variados » redes class C contíguas como unidades » Regras de alocação alteradas: o mundo é particionado em 4 zonas Europa, América do Norte, América Central e América do Sul, Ásia e região do Pacífico Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 112 Internet Protocol – IPv4 (Cont.) Vers HLEN Service Type Total Legth Identification Flags Offset TTL Protocol Type Header CheckSum Source IP Destination IP Options PAD DADOS IPv4: Campos do Datagrama

- 29. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 113 Protocolos Utilizados Camada Inter-Rede (Cont.) Encapsulamento do Datagrama – Os datagramas podem ser fragmentados devido ao MTU da sub-rede – Tamanho máximo de 65531 octetos – Os campos Identification, Flags e Fragment Offset são usados na fragmentação Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 114 Protocolos Utilizados Camada Inter-Rede (Cont.) Datagrama de 1400 octetos : A -> B Identification Flags Offs Frag1: xxxx 010 0 Frag2: xxxx 010 600 Frag3: xxxx 001 1200 - Fragmentos só são remontados no host destino MTU = 1500 MTU = 620 MTU = 1500 A B Fragmentação e Montagem de Datagramas IP Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 115 Camada Inter-Rede Roteamento Atividades Básicas do Roteador Requisitos do Roteador Algoritmos de Roteamento Protocolos Principais Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 116 Roteamento Atividades Básicas do Roteador Determinação das melhores rotas Transporte de pacotes – Comutação (switching)

- 30. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 117 Atividades Básicas do Roteador Determinação das Melhores Rotas Métrica – padrão de medida que é usado pelos algoritmos de roteamento para determinar o melhor caminho para um destino Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 118 Atividades Básicas do Roteador Determinação das Melhores Rotas (Cont.) Métrica – Tamanho do caminho » O custo é igual à soma dos custos de cada enlace, ou o número de hops necessários para alcançar o destino. – Confiabilidade » A confiabilidade de um enlace pode ser determinada pelo administrador da rede e é utilizada para determinar a rota adequada. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 119 Atividades Básicas do Roteador Determinação das Melhores Rotas (Cont.) Métrica – Atraso » O tempo que leva para chegar ao destino é calculado por vários fatores: Largura de banda dos enlaces intermediários; Filas das portas dos roteadores; Congestionamento nos enlaces; Entre outros. – Largura de banda Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 120 Atividades Básicas do Roteador Determinação das Melhores Rotas (Cont.) Métrica – Carga » A monitoração da carga exige, na maioria das vezes, muito recurso de memória, processamento e rede. – Custo da comunicação » Para algumas instituições o desempenho pode não ser muito importante. Sendo mais interessante administrar os custos da transmissão.

- 31. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 121 Atividades Básicas do Roteador Determinação das Melhores Rotas (Cont.) Tabelas de roteamento: inicializadas e mantidas pelos algoritmos de roteamento para ajudar na determinação da melhor rota. A tabela de roteamento apresenta relações do tipo endereço destino/próximo hop e a conveniência deste caminho. Estas informações são, constantemente, trocadas entre os roteadores. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 122 Atividades Básicas do Roteador Determinação das Melhores Rotas (Cont.) A 143.54.1.10 143.54.2.34 Tabela de rotas de A rede gateway 143.54.10.0 143.54.2.34 143.54.100.0 143.54.1.10 200.17.164.0 143.54.1.10 Exemplo de Tabela de Roteamento Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 123 Roteamento Atividades Básicas do Roteador Transporte dos pacotes – Uma vez escolhida a rota, estes algoritmos são relativamente simples. – O roteador examina o endereço destino e determina se sabe passar adiante o pacote, muda o endereço físico e transmite o pacote. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 124 Roteamento Requisitos do Roteador Conhecer a topologia da subrede e escolher os caminhos adequados dentro dela; Cuidar para que algumas rotas não sejam sobrecarregadas, enquanto outras fiquem sem uso; Resolver os problemas que ocorrem quando origem e destino estão em redes diferentes.

- 32. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 125 Roteamento Algoritmos Definição: É o software responsável por decidir por qual linha um pacote deve ser enviado para chegar ao seu destino. Características desejadas: – Correção; – Simplicidade; – Robustez; – Estabilidade; – Consideração com o usuário; – Eficiência global. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 126 Características: – Robustez » Uma vez que uma rede entre em operação, deve permanecer assim durante anos, sem falhas de todo o sistema. » O algoritmo de roteamento deve ser capaz de resolver modificações na topologia e no tráfego sem requerer que todos os programas em todas as máquinas sejam abortados e a rede seja reinicializada. Roteamento Algoritmos (Cont.) Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 127 Características: – Consideração com o usuário e eficiência global » Estes dois requisitos são contraditórios. » Às vezes, para melhorar o fluxo de dados seria necessário terminar com o fluxo entre duas máquinas. » Evidentemente, isto mostra o compromisso existente entre estes dois objetivos do algoritmo. Roteamento Algoritmos (Cont.) Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 128 Roteamento Algoritmos (Cont.) Estático (não-adaptativo) – Não baseia as suas decisões de roteamento em medidas ou estimativas do tráfego e topologia correntes. As rotas são definidas anteriormente e carregadas no roteador na inicialização da rede.

- 33. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 129 Roteamento Algoritmos (Cont.) Dinâmico (adaptativo) – Tenta mudar as suas decisões de roteamento de acordo com as mudanças de tráfego e topologia. A tabela de roteamento modifica-se com o passar do tempo. – Isolado » Tabela atualizada pelo caminho mais curto – Distribuído » Tabela atualizada pela carga – Centralizado » Tabela controlada por um Centro de Controle de Roteamento (CCR) Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 130 Algoritmos Roteamento Dinâmico Tipos – Vetor de distância » Estes algoritmos transmitem toda a tabela de roteamento com dados não apenas de seus enlaces. » Transmite apenas para os seus vizinhos. » Exigem menos recursos de processamento e memória. » Converge lentamente Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 131 Algoritmos Roteamento Dinâmico (Cont.) Tipos – Estado de enlace » Algoritmos de estado de enlace transmitem apenas a parte da tabela de roteamento que diz respeito aos seus enlaces. » Transmite para toda a rede. » Apresentam convergência mais rápida, sendo menos susceptíveis a laços de roteamento. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 132 Roteamento Protocolos Função – A função de um protocolo de roteamento é construir tabelas de roteamento completas nos diversos roteadores de uma rede. Tipos – igp (interior gateway protocol): protocolos para realizar o roteamento dentro de um sistema autônomo (AS). – egp (exterior gateway protocol): protocolos para realizar o roteamento entre sistemas autônomos.

- 34. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 133 Roteamento Protocolos (Cont.) Protocolos do tipo IGP (Interior Gateway Protocol) RIP (Routing Information Protocol) IGRP (Interior Gateway Routing Protocol) Enhanced IGRP OSPF (Open Shortest Path First) Protocolos do tipo EGP (Exterior Gateway Protocol) EGP (Exterior Gateway Protocol) BGP (Border Gateway Protocol) Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 134 Camada Inter-Rede Protocolos Utilizados (Cont.) ICMP (Internet Control Message Protocol) – Oferece funções de gerência – Encapsulado no datagrama IP – Emitido por um gateway intermediário ou pelo host destino Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 135 Camada Inter-Rede Protocolos Utilizados (Cont.) Type Code -> Code CheckSum -> CheckSum Information ICMP: Campos Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 136 Camada Inter-Rede Protocolos Utilizados (Cont.) Mensagens ICMP – Echo Request / Echo Reply – Destination Unreachable – Source Quench – Redirect

- 35. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 137 Camada Inter-Rede Protocolos Utilizados (Cont.) Mensagens ICMP – Time Exceeded for a Datagram – Parameter Problem on a Datagram – Timestamp Request / Timestamp Reply – Address Mask Request / Address Mask Reply Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 138 • Extensões para Fibra Ótica • Repetidores • Pontes • Comutadores • Roteadores • Gateways de Aplicação Obs.: As Figuras utilizadas nos próximos slides foram retiradas do site do livro do Cormer Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 139 Interconexão de Redes (Cont.) Gateways (passarelas) – Interligação física e lógica entre duas ou mais redes – Classificados conforme a camada mais alto dos protocolos convertidos » Camada física: repetidores » Camada de enlace: pontes » Gateway de rede, de transporte e de aplicação Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 140 Interconexão de Redes (Cont.) Sub-Rede de Comunicação Terminais Hosts IMPs

- 36. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 141 Projeto de uma Rede Local Limites de distância, custo e velocidade Extensões cobrem distância de no máximo poucos Km Como alcançar distâncias maiores em uma LAN de um campus (e.g., campus do Pici) ou interligando campi? Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 142 Projeto de uma Rede Local (Cont.) Muitas LANs utilizam compartilhamento de meio físico – Ethernet (CSMA/CD), Token Ring (Token Passing) Problemas com o aumento da distância – CSMA/CD: retardo entre frames, tamanho mínimo dos frames – Token Passing: tempo de circulação do token Tamanho do meio físico afeta a potência do sinal elétrico e a imunidade ao ruído Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 143 Projeto de uma Rede Local (Cont.) Hardware adicional – Extensão da distância do meio físico Os sinais das LANs são passados para cada segmento A tecnologia mista resultante continua com limitações para distâncias maiores Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 144 Extensões para Fibra Ótica Modems de fibra – Convertem sinais AUI para sinais digitais – Transmitem sinais digitais via cabo de fibra ótica para outro meio

- 37. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 145 Repetidores Interconecta segmentos de tecnologias semelhantes – Amplificador bidirecional de sinais – Pode duplicar o tamanho do segmento – Não entende formato dos frames – Não possui endereço de hardware Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 146 Exemplo de uma LAN com Repetidores Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 147 Repetidores (Cont.) Limitações – Não podem ser utilizados indefinidamente – CSMA/CD necessita de baixo retardo » Se o meio é muito longo, CSMA/CD não funciona – Limite do padrão Ethernet » 4 repetidores entre 2 estações quaisquer Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 148 Desvantagens dos Repetidores Simplesmente retransmitem os sinais – Não entendem frames completos – Colisões afetam a rede inteira – Problemas temporários » Barulho se propaga por toda a rede

- 38. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 149 Pontes Também conectam dois segmentos de LANs Retransmite frames de um segmento para outro segmento Trabalha com frame completo – Utiliza NIC como qualquer outra estação – Executa algum processamento no frame Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 150 Pontes (Cont.) Invisível para os outros computadores da rede Permite comunicação nos segmentos ao mesmo tempo Podem fazer processamento adicional – Isola colisões e interferências Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 151 Pontes Adaptativas ou Transparentes Filtrando Frames Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 152 Pontes Adaptativas ou Transparentes (Cont.) Verifica o destino do frame que está chegando Procura destino na tabela hash das estações conhecidas – Redireciona o frame para a próxima interface no caminho do destino – Não redireciona se o destino é no próprio segmento onde a origem está – Tempo de chegada é indicado e a tabela expurga as entradas que contenham mais de alguns minutos

- 39. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 153 Pontes entre Edifícios Quando a distância não suporta uma única LAN Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 154 Pontes em Longa Distância Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 155 Uma rede de Pontes interconectadas Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 156 Problema: Um ciclo de Pontes Prevenção do problema de loops infinitos – Evitar que todas as pontes redirecionem todos os frames – Evitar que a rede de pontes interconectadas contenha um ciclo de segmentos com pontes

- 40. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 157 Pontes Spanning Tree Como uma ponte sabe se deve redirecionar ou não os frames? – Na inicialização, a ponte se comunica com todas as outras pontes no segmento ao qual ele está conectado – Executa o algoritmo conhecido como Distributed Spanning Tree (DST) que decide que ponte não deve redirecionar os frames » Uma ponte não redireciona frames caso encontre em cada segmento ao qual está conectada, uma ponte que concordou em redirecionar frames Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 158 Pontes Spanning Tree (Cont.) – Após o término do algoritmo DST, as pontes que concordaram em redirecionar os frames formam um grafo que não contém ciclos (i.e., uma árvore) – A raiz da árvore é a ponte que contém o menor número de série Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 159 Pontes com Roteamento na Origem Criadas pelos responsáveis pelas topologias em anel O transmissor de cada frame sabe se o destino está em sua LAN Quando o frame é enviado para outra LAN o bit de alta ordem do endereço de origem é ativado para 1 Caminho exato no cabeçalho do frame – LAN com ID de 12 bits, pontes de 4 bits – Rota de origem ao destino Problema: explosão dos quadros Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 160 Comutadores Conexão de vários computadores a um dispositivo de hardware

- 41. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 161 Comutadores (Cont.) Semelhança física com o hub – Múltiplas portas permitindo que cada uma seja conectada a um computador Diferença na operação – Um hub simula um meio compartilhado – Um comutador simula uma LAN com várias pontes, sendo cada computador conectado a um segmento dessa LAN – Vantagem do comutador » Paralelismo » Largura de banda com um hub: R » Largura de banda com um comutador: R*N/2 Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 162 Roteadores Gateways conversores de meio – Tratamento do pacote » Receber o pacote do nível inferior » Tratar cabeçalho » Descobrir roteamento necessário » Construir novo pacote » Enviar para o destino Gateways tradutores de protocolos – Open em uma rede, call request em outra Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 163 Gateways de Aplicação Gateways tradutores de protocolos – Converte os protocolos da camada de aplicação Half-gateway – Projeto bem mais simples e estruturado – Maior flexibilidade quanto à distância física Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 164 Conclusão Repetidores na camada física Pontes e comutadores nas camadas física e de enlace – Comuns – adaptativas Roteadores até a camada de rede Gateways de aplicação cobrem todas as camadas

- 42. Redes de Computadores: Módulo I – 2a Parte UFC/ETI2004 © Rossana Andrade, Abril 2004 165 ! [1] Andrew S. Tanenbaum, Redes de Computadores, Editora Campus, Terceira Edição Americana, 1996. [2] Andy Dornan, Wireless Communication: o guia essencial de comunicação sem fio, Ed. Campus, 2000. ISBN 85-352-0765-1. [3] Comer, Douglas E., Computer Networks and Internets, 2nd Edition, Prentice-Hall, Inc., 1999. ISBN 0-13-083617-6. [4] Luís Fernando Soares et al, Das LANs, MANs, WANs às Redes ATM, Editora Campus, 2a Edição, 1995. ISBN 85-7001-954-8. [5] Martin W. Murhammer et al., TCP/IP Tutorial e Técnico, Makron Books, 2000. ISBN 85-346-1188-2.