Este documento fornece um guia de estudo para o exame MCSE 70-290 do Windows Server 2003. O documento discute:

1) Uma breve história dos sistemas operacionais Windows para servidores e estações de trabalho

2) As novidades do Windows Server 2003, incluindo melhorias no Active Directory, serviços de arquivos e segurança

3) O papel do Windows Server 2003 em redes corporativas modernas e uma visão geral do protocolo TCP/IP

![O arquivo de respostas

Para facilitar o arquivo de respostas, você encontra um modelo deste tipo de arquivo, no CD de instalação do Windows

Server 2003.

Para acessar o modelo de arquivo de respostas, siga os seguintes passos:

1. Insira o CD de instalação do Windows Server 2003 no drive.

2. O Assistente de instalação será aberto. Feche-o.

3. Abra o Meu computador, clique com o botão direito do mouse no drive de CD e, no menu que é exibido, clique

em Explorar.

4. O Windows Explorer será aberto e as pastas do CD de instalação serão exibidas.

5. Acesse a pasta i386 do CD de instalação. Nesta pasta localize o arquivo unattended.txt e dê um clique duplo nele.

O arquivo será aberto, e o conteúdo indicado a seguir será exibido:

; Microsoft Windows

; (c) 1994 - 2001 Microsoft Corporation. All rights reserved.

;

; Sample Unattended Setup Answer File

;

; This file contains information about how to automate the installation

; or upgrade of Windows so the Setup program runs without requiring

; user input. You can find more information in the ref.chm found at

; CD:supporttoolsdeploy.cab

;

[Unattended]

Unattendmode = FullUnattended

OemPreinstall = NO

TargetPath = *

Filesystem = LeaveAlone

[GuiUnattended]

; Sets the Timezone to the Pacific Northwest

; Sets the Admin Password to NULL

; Turn AutoLogon ON and login once

TimeZone = “004”

AdminPassword = *

AutoLogon = Yes

AutoLogonCount = 1

[LicenseFilePrintData]

; For Server installs

AutoMode = “PerServer”

AutoUsers = “5”

[GuiRunOnce]

; List the programs that you want to lauch when the machine is logged into for the first

time

[Display]

BitsPerPel = 16

XResolution = 800

YResolution = 600

VRefresh = 70

[Networking]

[Identification]

JoinWorkgroup = Workgroup

[UserData]

www.juliobattisti.com.br 94](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-115-320.jpg)

![FullName = “Your User Name”

OrgName = “Your Organization Name”

ComputerName = *

ProductKey = “XXXXX-YYYYY-ZZZZZ-99999-00000”

**************************************************************************

O arquivo de respostas é dividido em seções. Em cada seção estão respostas para uma etapa

da instalação. No exemplo da seção a seguir, é definido o modo de licenciamento e o número

de licenças:

[LicenseFilePrintData]

; For Server installs

AutoMode = “PerServer”

AutoUsers = “5”

Esta seção serve como resposta para a etapa onde você deve informar o tipo de licença e o número de licenças

adquiridas – etapa 37 do processo de instalação descrito no item anterior.

O formato do arquivo unattended.txt é bastante descritivo. Você encontra uma descrição completa sobre todas as

seções e todos os parâmetros que podem ser definidos em um arquivo de respostas (arquivo este que pode ter qualquer

nome, não obrigatoriamente unattended.txt), no arquivo de ajuda ref.chm, o qual esta contido no arquivo compactado

deploy.cab. O arquivo deploy.cab encontra-se na pasta supporttools, do CD de instalação do Windows Server 2003. A

seguir descrevo como extrair o arquivo ref.chm para a pasta Meus documentos e depois abrí-lo.

Para extrair o arquivo ref.chm, siga os seguintes passos:

1. Insira o CD de instalação do Windows Server 2003 no drive.

2. O Assistente de instalação será aberto. Feche-o.

3. Abra o Meu computador, clique com o botão direito do mouse no drive de CD e, no menu que é exibido, clique

em Explorar.

4. O Windows Explorer será aberto e as pastas do CD de instalação serão exibidas.

5. Acesse a pasta supporttools.

6. Dê um clique duplo no arquivo deploy.cab. O conteúdo do arquivo deploy.cab será exibido no painel da direita do

Windows Explorer.

7. Clique com o botão direito do mouse no arquivo ref.chm.

8. No menu que é exibido clique na opção Extrair (Extract).

9. Na janela que é exibida clique em Meus documentos.

10. Clique em OK.

11. Clique em Extrair (Extract).

12. Abra a pasta Meus documentos.

13. Dê um clique duplo no arquivo ref.chm.

14. O arquivo de ajuda “Microsoft Windows Preinstallation Reference” será aberto. No painel da esquerda dê um

clique duplo na opção Unattend.txt. Serão exibidas todas as possíveis seções de um arquivo de respostas.

15. Dê um clique duplo em uma das seções. Serão exibidos todos os possíveis parâmetros desta seção. Ao clicar em

um parâmetro será exibida a sintaxe de utilização e um exemplo, conforme indicado na Figura 1.30, onde foi

aberta a opção Display e estão sendo exibidas informações sobre a opção BitsPerPel (que não é difícil de concluir

que é o parâmetro que define a resolução do vídeo – Bits Por Polegada).

16. Feche o arquivo ref.chm

95 www.juliobattisti.com.br](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-116-320.jpg)

![Figura 1.30 Utilizando o arquivo ref.chm.

Com base no arquivo de respostas de modelo – unattended.txt e no arquivo de ajuda ref.chm, você pode criar arquivos

de respostas personalizado, para fazer as instalações não assistidas, nos servidores da rede. Este método é particularmente

útil se você estiver instalando ou fazendo a atualização de um grande número de servidores.

Como utilizar o arquivo de respostas durante a instalação?

Após ter criado o arquivo de respostas, você pode utilizar o comando winnt32.exe (que está na pasta i386 do cd de

instalaçã do Windows Server 2003), para iniciar a instalação. Para informar o caminho e o nome do arquivo de

respostas, você utiliza o parâmetro /unattend:[answer_file], como no exemplo a seguir, onde estou utilizando o arquivo

de respostas respostas.txt, na pasta instala do drive C:

Winnt32 /unattended:C:instalarespostas.txt

Este comando inicia a instalação do Windows Server 2003 e utiliza o arquivo C:instalarespostas.txt como um arquivo

de respostas, durante a instalação.

Nota: Além do arquivo de respostas de exemplo e do arquivo de ajuda ref.chm, o Windows Server 2003 também

oferece um assistente para a criação de um arquivo de respostas. Você inicia o assistente e, em cada etapa vai preenchendo

informações, como o nome do computador, senha do Administrador, Chave do produto, nome do domínio e assim por

diante. Ao final do processo, o assistente gera um arquivo.txt, no padrão de um arquivo de respostas e utilizando as

informações que você forneceu nas diversas etapas do assistente. Este assistente para criação de um arquivo de respostas,

está contido no arquivo deploy.cab da pasta supporttools do cd de instalação do Windows Server 2003. Acesse o

arquivo deploy.cab, conforme descrito anteriormente e copie todos os arquivos contidos no deploy.cab para uma pasta

no disco rígido. Depois vá para esta pasta e execute o arquivo Setupmgr.exe. Agora é só seguir as etapas do assistente

para criar uma arquivo de respostas com base nas informações que você fornecer para o assistente.

www.juliobattisti.com.br 96](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-117-320.jpg)

![Seguindo, tratei de um assunto extremamente importante: O protocolo TCP/IP.

Apresentei os conceitos básicos do protocolo, iniciando pela definição de protocolo e pelo papel do TCP/IP em uma

rede de computadores. Em seguida falei sobre os parâmetros do TCP/IP que devem estar configurados em um

computador, tais como:

◆ Número IP

◆ Máscara de sub-rede

◆ Default Gateway

◆ Servidor DNS

Você também aprendeu um pouco sobre sistemas de numeração, mais especificamente sobre o sistema de numeração

decimal e o sistema de numeração binário. Aprendeu a fazer alguns cálculos básicos. Em seguida mostrei como o

TCP/IP utiliza a aritmética binária para determinar se dois computadores estão na mesma rede ou em redes diferentes.

Encerrei o tópico sobre TPC/IP apresentando os conceitos básicos sobre Roteamento e apresentando um exemplo

detalhadamente explicado, com os passos envolvidos no roteamento de informações entre duas redes distantes, ligadas

através de um link de WAN.

No próximo passo você aprendeu a instalar o Windows Server 2003. Antes de fazer a instalação você aprendeu sobre

quais as informações que devem ser averiguadas e como fazer um teste de verificação de compatibilidade.

Antes de instalar o Windows Server 2003 você também deve decidir se fará uma instalação nova, a partir do zero ou se

fará uma atualização (upgrade) de um servidor já existente. Uma nova instalação tem a vantagem de partir do zero,

sem os problemas que uma instalação mais antiga pode apresentar, em compensação, após uma nova instalação, todos

os programas terão que ser reinstalados e as configurações refeitas. Já uma atualização mantém todos os programas e

configurações, porém pode “herdar” problemas que já existiam com a versão anterior do Windows, tais como arquivos

corrompidos ou problemas de configuração.

O processo de instalação, conforme você pode conferir, é extremamente simples. Basicamente é seguir os passos de

um assistente em duas etapas: uma etapa no modo caractere e outra no modo gráfico.

Também é possível fazer uma instalação sem a intervenção do usuário, conhecida como instalação não assistida. Para

fazer uma instalação não assistida, você precisa de um arquivo de respostas. O arquivo de respostas é um arquivo.txt

com um padrão bem definido. Para criar uma arquivo de respostas, o Windows Server 2003 fornece algumas ferramentas:

um arquivo de respostas de exemplo – unattended.txt; um arquivo de referência – ref.chm e um assistente para a

criação de arquivos de respostas personalizados – Setupmgr.exe. Uma vez criado o arquivo de respostas, basta iniciar

a instalação usando o comando winnt32 /unattended:[caminho e nome do arquivo de respostas].

A seguir coloco alguns endereços no site da Microsoft, onde você encontra mais informações sobre a instalação do

Windows Server 2003 e sobre a criação de instalações automatizadas mediante o uso de arquivos de respostas:

http://www.microsoft.com/windows/reskits/default.asp

http://www.microsoft.com/windowsserver2003/techinfo/reskit/deploykit.mspx

http://www.microsoft.com/downloads/details.aspx?familyid=aaf0a7a4-71c1-4ee9-b974-

66214651a23b&displaylang=en

http://download.microsoft.com/download/8/e/c/8ec3a7d8-05b4-440a-a71e-ca3ee25fe057/rktools.exe

(arquivo com diversas ferramentas do Resource Kit para o Windows Server 2003).

99 www.juliobattisti.com.br](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-120-320.jpg)

![♦ Com base nas contas de usuários e grupos, o administrador pode habilitar ou negar permissões de acesso

aos recursos da rede. Por exemplo, o administrador pode restringir o acesso a pastas e arquivos

compartilhados na rede, definindo quais usuários podem ter acesso e qual o nível de acesso de cada

usuário – leitura, leitura e alteração, exclusão e assim por diante. Mais um bom motivo para que cada

usuário tenha a sua própria conta e senha.

Outro detalhe que você deve observar, é a utilização de um padrão para o nome das contas de usuários. Você deve

estabelecer um padrão para a criação de nomes, pois não podem existir dois usuários com o mesmo nome de logon

dentro do mesmo Domínio. Por exemplo se existir no mesmo Domínio, dois “José da Silva” e os dois resolverem

utilizar como logon “jsilva”, somente o primeiro conseguirá, o segundo terá que se conformar em escolher um outro

nome de logon. Para isso é importante que seja definido um padrão e no caso de nomes iguais deve ser definido uma

maneira de diferenciá-los. Por exemplo poderíamos usar como padrão a primeira letra do nome e o último sobrenome.

No caso de nomes iguais, acrescenta-se números. No nosso exemplo o primeiro José da Silva cadastrado ficaria como

jsilva, já o segundo a ser cadastrado ficaria como jsilva1. Caso no futuro tivéssemos mais um José da Silva dentro da

mesma Unidade Organizacional, este seria o jsilva2 e assim por diante.

Quando for criar nomes de logon para os usuários, leve em consideração os seguintes detalhes:

♦ Nomes de Usuários do Domínio devem ser únicos dentro do Domínio.

♦ Podem ter no máximo 20 caracteres.

♦ Os seguintes caracteres não podem ser utilizados: “ / : ; [ ] | = , + * ? < >

Sempre que você for cadastrar um usuário também deve ser cadastrada uma senha para o usuário. Conforme mostrarei

no Capítulo 4, o administrador pode especificar um número mínimo de caracteres aceito para a senha. O número

máximo de caracteres da senha é 128.

Contas de Computador IMPORTANTE: Para as senhas, o

Estações de trabalho que rodam o Windows NT Workstation 4.0, Windows 2000 Windows Server 2003 distingue

Professional ou Windows XP Professional e que fazem parte do domínio, devem letras maiúsculas de minúsculas. Por

ter uma conta de computador no Active Directory. Servidores, quer sejam Mem- exemplo a senha “Abc123” é

ber Servers ou DCs, rodando Windows NT Server 4.0, Windows 2000 Server ou diferente da senha “abc123”.

Windows Server 2003, também tem contas de computador no Active Directory.

A conta de computador pode ser criada antes da instalação do computador ser

adicionado ao domínio ou no momento em que o computador é configurado para

fazer parte do domínio. A conta do computador deve ter o mesmo nome do

NOTA: Computadores rodando Win-

computador na rede. Por exemplo, um computador com o nome de microxp01, dows 95/98/Me, mesmo tendo acesso

terá uma conta no Active Directory, com o nome: microxp01. a lista de usuários e grupos do domínio,

não terão contas de computador criadas

no Active Directory.

Grupos de usuários

Um grupo de usuários é uma coleção de contas de usuários. Por exemplo, podemos

criar um grupo chamado Contabilidade, do qual farão parte todos os usuários do

departamento de Contabilidade (todas as contas de usuários dos funcionários do

departamento de Contabilidade).

A principal função dos grupos de usuários é facilitar a administração e a atribuição de permissões para acesso a

recursos, tais como: pastas compartilhadas, impressoras remotas, serviços diversos, etc.

115 www.juliobattisti.com.br](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-136-320.jpg)

![◆ Podem ter no máximo 20 caracteres.

◆ Os seguintes caracteres não podem ser utilizados: “ / : ; [ ] | = , + * ? < >

◆ O Windows Server 2003 não diferencia entre maiúsculas e minúsculas para o nome de logon. Por exemplo,

para o Windows Server 2003 jsilva, JSILVA ou Jsilva representa o mesmo usuário.

Questões relacionadas com a definição da senha do usuário

Sempre que você for cadastrar um usuário também deve ser cadastrada uma senha para ele. No Windows 2000 Server,

por padrão, era aceito que o administrador definisse uma senha em branco. Caso fosse necessário, o administrador

poderia definir um número mínimo de caracteres para as senhas dos usuários. No Windows Server 2003, a preocupação

com a segurança está presente desde o momento da instalação. No Windows Server 2003.

No Windows Server 2003, por padrão, são definidas as seguintes políticas de segurança em relação as senhas de

usuários:

◆ Quando o usuário vai trocar a senha, não pode ser utilizada uma senha igual as 24 últimas (haja criatividade

para inventar senhas).

◆ A senha expira (isto é, deve ser alterada) a cada 42 dias.

◆ O tempo mínimo de vida de senha é um dia. Ou seja, você trocou a senha hoje, não poderá trocá-lo novamente

daqui a uma ou duas horas, somente após um dia.

◆ Tamanho mínimo de sete caracteres.

◆ A opção “A senha deve atender critérios de complexidade (Password must meet complexity requirementes) é

habilitada por padrão”.

◆ A senha não pode conter parte ou todo o nome da conta. Por exemplo,

IMPORTANTE: Com a

se o nome da conta for jsilva, a senha não poderá conter a sílaba “sil” ou opção A senha deve atender

a palavra “silva”. critérios de complexidade

◆ Ter pelo menos seis caracteres. O número mínimo de caracteres pode ser (Password must meet

aumentado, configurando-se as políticas de segurança para senhas, complexity requirementes) é

conforme mostrarei mais adiante. habilitada por padrão, uma

◆ Deve conter caracteres de pelo menos três dos quatro grupos a seguir: série de requisitos devem ser

letras maiúsculas de A até Z, letras minúsculas de a até z, dígitos de 0 a 9 atendidos para que a senha

ou caracteres especiais (:, !, @, #, $, %, etc.). seja aceita.

Estes requisitos de complexidade são verificados quando a senha é criada pela

primeira vez, durante o cadastramento do usuário e toda vez que a senha for

alterada. Com os requisitos de complexidade habilitados, as senhas a seguir IMPORTANTE: Para as

seriam válidas: senhas, o Windows Server

◆ AbCsenha1 2003 distingue letras

◆ AbcSenha# maiúsculas de minúsculas. Por

◆ Abc123 exemplo a senha “Abc123” é

◆ Abc;;senha diferente da senha “abc123”.

Já as senhas a seguir não seriam válidas:

◆ abcsenha123: Contém somente caracteres de dois dos quatro grupos (letras

minúsculas e números).

www.juliobattisti.com.br 194](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-215-320.jpg)

![Figura 4.14 Definindo a data de expiração da conta.

5. Para selecionar uma data de expiração basta clicar na respectiva data. A data na qual você clicou é exibida na lista

ao lado do campo Ao final do dia.

6. Feitas as configurações desejadas é só clicar em OK para aplica-las.

Definindo o horário de logon e os computadores na qual a conta pode fazer o logon.

Por padrão, ao criar uma conta, é permitido que ela seja utilizada para fazer o logon nas 24 horas do dia, nos sete dias

da semana. Também é permitido que ele faça o logon em qualquer estação de trabalho. Conforme descrevi anteriormente,

por padrão, as contas de usuários não tem permissão para fazer o logon em servidores e DCs do domínio, a menos que

pertençam a um grupo que tem estas permissões. Neste item mostrarei como definir o horário em que uma conta pode

fazer o logon, bem como limitar os computadores nos quais a conta pode fazer o logon. Por exemplo, vamos supor que

você tem um estagiário (sempre os estagiários) que somente deve poder fazer o logon das 8:00 as 12:00, de segunda a

sexta-feira e somente em duas estações de trabalho da seção na qual ele trabalha. Você pode configurar estas limitações,

facilmente, através das propriedades da conta de usuário do estagiário.

Para limitar o horário em que uma conta pode fazer o logon, siga os passos indicados a seguir:

1. Acesse as propriedades da conta a ser configurada.

2. Dê um clique na guia Conta.

3. Clique no botão Horário de logon...

4. Será exibida a janela Horário de logon para [nome da conta]. Conforme indicado na Figura 4.15. Por padrão é

permitido o logon nas 24 horas do dia e nos sete dias da semana.

Figura 4.15 A janela para definir o horário de logon para a conta.

www.juliobattisti.com.br 206](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-227-320.jpg)

![◆ Guia Perfil: Todas as propriedades são copiadas, porém são adaptadas para refletir o nome de logon do usuário

que está sendo criado. Por exemplo, se a Pasta base do modelo está em: servidorprofilesmodelocont, e está

sendo criado um usuário chamado jsilva2, a pasta base do usuário que está sendo criado, será:

servidorprofilesjsilva2.

◆ Guia Telefones: Nenhuma propriedade é copiada.

NOTA: Mais adiante neste capítulo

◆ Guia Organização: Todas as propriedades são copiadas, com exceção do

campo Título.

você aprenderá sobre o conceito de

◆ Guia Membro de: Todas as informações são copiadas, ou seja, a nova

Profiles e sobre como gerenciá-las.

conta, criada a partir de um modelo, pertencerá exatamente aos mesmos

grupos aos quais pertence a conta modelo.

◆ Guias Discagem, Ambiente, Sessões, Controle remoto, Perfil de serviços de terminal e COM+: Nenhuma

informação é copiada destas guias, do modelo para a nova conta que está sendo criada.

Comandos para trabalhar com contas de usuários. IMPORTANTE: Quando você cria

Além da interface gráfica, usando o console Usuários e computadores do Active uma nova conta, a partir de um modelo,

Directory, o Administrador tem acesso a uma série de comandos, os quais estão a nova conta pertencerá aos mesmos

diretamente relacionados com a criação, edição e administração de contas de grupos aos quais pertence a conta

usuários, bem como a Administração do Active Directory. Estes comandos, modelo.Com isso, a nova conta, herdará

normalmente, são utilizados em scripts, para executar uma série de tarefas as permissões de acesso, que forem

repetitivas, em um grande número de contas no Active Directory.

atribuídas a estes grupos. Porém,

A seguir descrevo os principais comandos relacionados ao gerenciamentos de permissões que tenham sido atribuídas

contas de usuários e ao gerenciamento do Active Directory. diretamente a conta modelo, não serão

herdadas pela nova conta, criada a

O comando CSVDE: partir da conta modelo. Fique atento a

este detalhe, pois ele pode ser a

Este comando é utilizado para importar e exportar dados do Active Directory

usando arquivos que armazenam dados no formato de valores separados por vírgula

diferença entre acertar e errar uma ou

(CSV). Você também pode oferecer suporte a operações em lotes no padrão do mais questões no exame.

formato de arquivo CSV Um arquivo no formato CSV apresenta um registro em

. ,

cada linha e os campos de cada registro são separados por vírgula.

Sintaxe para o comando CSVDE:

csvde [-i] [-f NomeDoArquivo] [-s NomeDoServidor] [-c Seqüência1 Seqüência2] [-v] [-j Caminho]

[-t NúmeroDaPorta] [-d NDBase] [-r FiltroLDAP] [-p Escopo] [-l ListaDeAtributosLDAP] [-o

ListaDeAtributosLDAP] [-g] [-m] [-n] [-k] [-a NomeDistintoDoUsuário Senha] [-b NomeDoUsuário

Domínio Senha]

A seguir a descrição das opções do comando CSVDE:

◆ -i : Especifica o modo de importação. Se não for especificado, o modo padrão será o de exportação.

◆ -f NomeDoArquivo: Identifica o nome do arquivo de importação ou de exportação.

◆ -s NomeDoServidor: Especifica o controlador de domínio que executará a operação de importação ou de exportação.

◆ -c Seqüência1 Seqüência2: Substitui todas as ocorrências de Seqüência1 por Seqüência2. Em geral, é usado

quando os dados são importados de um domínio para outro e o nome distinto do domínio de exportação

(Seqüência1) precisa ser substituído pelo do domínio de importação (Seqüência2).

211 www.juliobattisti.com.br](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-232-320.jpg)

![O comando DSADD:

Este comando é utilizado para adicionar tipos específicos de objetos ao Active Directory, tais como usuários, grupos,

etc. A seguir descrevo as diferentes opções do comando DSADD

dsadd computer

É utilizado para adicionar um único computador ao diretório.

Sintaxe:

dsadd computer NDComputador [-samid NomeSAM] [-desc Descrição] [-loc Local] [-memberof

NDGrupo ...] [{-s Servidor | -d Domínio}] [-u NomedoUsuário] [-p {Senha | *}] [-q] [{-uc | -

uco | -uci}]

Os parâmetros deste comando são os seguintes:

◆ NDComputador: Obrigatório. Especifica o nome distinto do computador a ser adicionado. Se o nome distinto

for omitido, ele será retirado da entrada padrão (stdin).

◆ -samid NomeSAM: Determina a utilização do nome SAM como único nome de conta SAM para este

computador (por exemplo, TESTPC2$). Se este parâmetro não for especificado, um nome de conta SAM será

obtido a partir do valor do atributo nome comum utilizado em NDComputador.

◆ -desc Descrição: Especifica a descrição do computador a ser adicionado.

◆ -loc Local: Especifica o local do computador a ser adicionado.

◆ -memberof NDGrupo ...: Especifica os grupos nos quais você deseja o computador como membro.

◆ {-s Servidor | -d Domínio}: Conecta o computador com um servidor ou domínio especificado. Por padrão, o

computador é conectado com o controlador de domínio no domínio de logon.

◆ -u NomeDoUsuário: Especifica o nome de usuário utilizado para logon em um servidor remoto. Por padrão, -

u utiliza o nome de usuário com o qual o usuário fez logon. Qualquer um dos formatos a seguir pode ser

utilizado para especificar um nome de usuário:

◆ nome de usuário (por exemplo, Raquel)

◆ domínionome de usuário (por exemplo, widgetsRaquel)

◆ UPN (nome principal do usuário) (por exemplo, Raquel@widgets.microsoft.com)

◆ -p {Senha | *}: Especifica o uso de uma senha ou de um * para fazer logon em um servidor remoto. Se você

digitar *, deverá fornecer uma senha.

◆ -q: Elimina toda a saída para a saída padrão (modo silencioso).

◆ {-uc | -uco | -uci}: Especifica que os dados de saída ou de entrada serão formatados em Unicode. A tabela a

seguir lista e descreve cada formato, conforme indicado a seguir:

◆ -uc:Especifica um formato Unicode para entrada de um pipe ou saída para um pipe (|).

◆ -uco Especifica um formato Unicode para saída para um pipe (|) ou para um arquivo.

◆ -uci Especifica um formato Unicode para entrada de um pipe (|) ou para um arquivo.

◆ /?: Exibe ajuda no prompt de comando.

Se você não fornecer um objeto de destino no prompt de comando, ele será obtido na saída padrão (stdin). Os dados de

stdin podem ser aceitos a partir do teclado, de um arquivo redirecionado ou como saída em pipe de outro comando.

Para marcar o fim dos dados stdin a partir do teclado ou em um arquivo redirecionado, use o caractere de fim de

arquivo (CTRL+Z).

213 www.juliobattisti.com.br](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-234-320.jpg)

![Se o valor fornecido contiver espaços, utilize o texto entre aspas (por exemplo, “CN=DC 2,OU=Controladores

domínio,DC=Microsoft,DC=Com”).

Se você fornecer diversos valores para um parâmetro, use espaços para separá-los (por exemplo, uma lista de nomes

distintos).

dsadd group

Este comando é utilizado para adicionar um único grupo ao diretório.

Sintaxe:

dsadd group NDGrupo [-secgrp {yes | no}] [-scope {l | g | u}] [-samid NomeSAM] [-desc

Descrição] [-memberof Grupo ...] [-members Membro ...] [{-s Servidor | -d Domínio}] [-u

NomeDoUsuário] [-p {Senha | *}] [-q] [{-uc | -uco | -uci}]

Descrição dos parâmetros utilizados pelo comando dsadd group:

◆ NDGrupo: Obrigatório. Especifica o nome distinto do grupo a ser adicionado. Se o nome distinto for omitido,

será obtido da entrada padrão (stdin).

◆ -secgrp {yes | no}: Especifica se o grupo a ser adicionado é um grupo de segurança (yes) ou um grupo de

distribuição (no). Por padrão, o grupo é adicionado como grupo de segurança (yes).

◆ -scope {l | g | u}: Especifica se o escopo do grupo a ser adicionado é domínio local (l), global (g), ou universal

(u). Se o domínio estiver no modo misto, não haverá suporte a escopo universal. Por padrão, o escopo do grupo

é definido como global.

◆ -samid NomeSAM: Especifica a utilização do nome SAM como o único nome de conta SAM para este grupo

(por exemplo, operadores). Se este parâmetro não for especificado, será gerado a partir do nome distinto relativo.

◆ -desc Descrição: Especifica a descrição do grupo a ser adicionado.

◆ -memberof Grupo ... : Especifica os grupos aos quais este novo grupo deverá ser adicionado.

◆ -members Membros ...: Especifica os membros a serem adicionados ao novo grupo.

◆ {-s Servidor | -d Domínio}: Estabelece conexão com um servidor ou domínio remoto especificado. Por padrão,

o computador fica conectado ao controlador de domínio no domínio de logon.

◆ -u NomeDoUsuário: Especifica o nome usado pelo usuário para fazer logon em um servidor remoto. Por

padrão, -u utiliza o nome de usuário com o qual o usuário fez logon. Qualquer um dos formatos a seguir pode

ser utilizado para especificar um nome de usuário:

◆ nome do usuário (por exemplo, Raquel)

◆ domínionome do usuário (por exemplo, widgetsRaquel)

◆ UPN (nome principal do usuário) (por exemplo, Raquel@widgets.microsoft.com)

◆ -p {Senha | *}: Especifica o uso de uma senha ou de um * para fazer logon em um servidor remoto. Se você

digitar *, deverá fornecer uma senha.

◆ -q: Elimina toda a saída para a saída padrão (modo silencioso).

◆ {-uc | -uco | -uci}: Especifica que os dados de saída ou de entrada serão formatados em Unicode. A tabela a

seguir lista e descreve cada formato:

◆ -uc Especifica um formato Unicode para entrada de um pipe ou saída para um pipe (|).

◆ -uco Especifica um formato Unicode para saída para um pipe (|) ou para um arquivo.

◆ -uci Especifica um formato Unicode para entrada de um pipe (|) ou para um arquivo.

◆ /?: Exibe ajuda no prompt de comando.

www.juliobattisti.com.br 214](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-235-320.jpg)

![dsadd ou

Este comando é utilizado para adicionar uma única unidade organizacional ao diretório.

Sintaxe:

dsadd ou NDUnidadeOrganizacional [-desc Descrição] [{-s Servidor | -d Domínio}] [-u

NomeDoUsuário] [-p {Senha | *}] [-q] [{-uc | -uco | -uci}]

Parâmetros utilizados pelo comando dsadd ou:

◆ NDUnidadeOrganizacional: Obrigatório. Especifica o nome distinto da unidade organizacional a ser adicionada.

Se o nome distinto for omitido, será obtido da entrada padrão (stdin).

◆ -desc Descrição: Especifica a descrição da unidade organizacional a ser adicionada.

◆ {-s Servidor | -d Domínio}: Estabelece conexão com um servidor ou domínio remoto especificado. Por padrão,

o computador fica conectado ao controlador de domínio no domínio de logon.

◆ -u NomeDoUsuário: Especifica o nome usado pelo usuário para fazer logon em um servidor remoto. Por

padrão, é utilizado o nome do usuário que fez logon. É possível especificar um nome de usuário usando um

dos seguintes formatos:

◆ nome do usuário (por exemplo, Raquel)

◆ domínionome do usuário (por exemplo, widgetsRaquel)

◆ UPN (nome principal do usuário) (por exemplo, Raquel@widgets.microsoft.com)

◆ -p {Senha | *}: Especifica o uso de uma senha ou de um * para fazer logon em um servidor remoto. Se você

digitar *, deverá fornecer uma senha.

◆ -q: Elimina toda a saída para a saída padrão (modo silencioso).

◆ {-uc | -uco | -uci}: Especifica que os dados de saída ou de entrada serão formatados em Unicode. A tabela a

seguir lista e descreve cada formato:

◆ -uc Especifica um formato Unicode para entrada de um pipe ou saída para um pipe (|).

◆ -uco Especifica um formato Unicode para saída para um pipe (|) ou para um arquivo.

◆ -uci Especifica um formato Unicode para entrada de um pipe (|) ou para um arquivo.

◆ /?: Exibe ajuda no prompt de comando.

dsadd user

Adiciona um usuário único ao diretório.

Sintaxe:

dsadd user NDUsuário [-samid NomeSAM] [-upn UPN] [-fn Nome] [-mi Inicial] [-ln Sobrenome] [-

display NomeParaExibição] [-empid IdentificaçãoFuncional] [-pwd {Senha | *}] [-desc Descrição]

[-memberof Grupo ...] [-office Escritório] [-tel Telefone] [-email Email] [-hometel

TelefoneResidencial] [-pager Pager] [-mobile Celular] [-fax Fax] [-iptel TelefoneIP] [-webpg

PáginaDaWeb] [-title Cargo] [-dept Departamento] [-company Empresa] [-mgr Gerente] [-hmdir

DiretórioBase] [-hmdrv LetraDaUnidade:] [-profile CaminhoDoPerfil] [-loscr CaminhoDoScript] [-

mustchpwd {yes | no}] [-canchpwd {yes | no}] [-reversiblepwd {yes | no}] [-pwdneverexpires

{yes | no}] [-acctexpires NúmeroDeDias] [-disabled {yes | no}] [{-s Servidor | -d Domínio}] [-

u NomeDoUsuário] [-p {Senha | *}] [-q] [{-uc | -uco | -uci}]

Parâmetros utilizados pelo comando dsadd user:

215 www.juliobattisti.com.br](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-236-320.jpg)

![Sintaxe:

dsget user NDUsuário ... [-dn] [-samid] [-sid] [-upn] [-fn] [-mi] [-ln] [-display] [-empid] [-

desc] [-office] [-tel] [-email] [-hometel] [-pager] [-mobile] [-fax] [-iptel] [-webpg] [-

title] [-dept] [-company] [-mgr] [-hmdir] [-hmdrv] [-profile] [-loscr] [-mustchpwd] [-

canchpwd] [-pwdneverexpires] [-disabled] [-acctexpires] [-reversiblepwd] [{-uc | -uco | -uci}]

[-part ND_da_partição [-qlimit] [-qused]]

dsget user ND_do_usuário [-memberof] [-expand] [{-uc | -uco | -uci}]

Parâmetros:

◆ NDUsuário ...: Obrigatório. Especifica os nomes distintos dos objetos de usuário a serem exibidos. Se algum

valor for omitido, ele será obtido através da entrada padrão (stdin) para oferecer suporte ao pipe de saída de

outro comando para entrada deste comando. Compare com NDUsuário na próxima variação de comando.

◆ -dn: Exibe os nomes distintos dos usuários.

◆ -samid: Exibe os nomes de conta SAM dos usuários.

◆ -sid: Exibe as identificações de segurança do usuário (SIDs).

◆ -upn: Exibe os nomes principais dos usuários.

◆ -fn: Exibe os nomes dos usuários.

◆ -mi: Exibe as iniciais centrais dos usuários.

◆ -ln: Exibe os sobrenomes dos usuários.

◆ -display: Exibe os nomes para exibição dos usuários.

◆ -empid: Exibe as identificações funcionais dos usuários.

◆ -desc: Exibe as descrições dos usuários.

◆ -full: Exibe os nomes completos dos usuários.

◆ -office: Exibe a localização dos escritórios dos usuários.

◆ -tel: Exibe os números de telefone dos usuários.

◆ -email: Exibe os endereços de email dos usuários.

◆ -hometel: Exibe os números de telefone residencial dos usuários.

◆ -pager: Exibe os números de pager dos usuários.

◆ -mobile: Exibe os números de telefone celular dos usuários.

◆ -fax: Exibe os números de fax dos usuários.

◆ -iptel: Exibe os números de telefone IP dos usuários.

◆ -webpg: Exibe as URLs das páginas na Web dos usuários.

◆ -title: Exibe os cargos dos usuários.

◆ -dept: Exibe os departamentos dos usuários.

◆ -company: Exibe as informações sobre a empresa dos usuários.

◆ -mgr: Exibe os gerentes dos usuários.

◆ -hmdir: Exibe a letra de unidade à qual o diretório base do usuário está mapeado se o caminho desse diretório

for UNC.

◆ -hmdrv: Exibe a letra de unidade da base do usuário se o diretório base for um caminho UNC.

◆ -profile: Exibe os caminhos dos perfis de usuário.

◆ -loscr: Exibe os caminhos dos scripts de logon dos usuários.

◆ -mustchpwd: Exibe informações que especificam se os usuários devem alterar suas senhas no próximo logon

(yes) ou não (no).

www.juliobattisti.com.br 218](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-239-320.jpg)

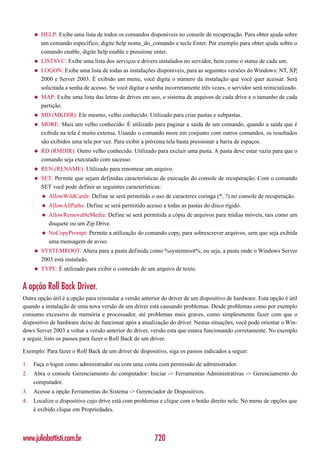

![13. Clique no sinal de mais ao lado da opção Esquema do Active Directory [nome do servidor]. Serão exibidas as

opções Classes e Atributos.

14. Clique na opção Classes.

15. No painel da direita serão exibidas as dezenas de classes que formam a estrutura do banco de dados do Active

Directory.

16. Localize a classe User (as classes estão em ordem alfabética) e dê um clique duplo nesta classe. Serão exibidas as

propriedades da classe, conforme indicado na Figura 4.71:

Figura 4.71 Propriedades da classe User.

17. Clique na guia Atributos da janela de propriedades da classe User.

18. Serão exibidos os vários atributos da classe User. Clique em alguns dos tributos e observe que para alguns tributos

o botão Remover é habilitado. Os tributos para os quais o botão Remover é habilitado são atributos que podem ser

retirados da classe, não são obrigatórios. O administrador do Esquema pode utilziar o botão Adicionar para

adicionar novos atributos a uma determinada classr. Esta operação é conhecida como estender o Esquema. Por

exemplo, você poderia adicioanr um atributo CPF ou Número da matrículo à classe User.

19. Clique em OK para fechar as propriedades da classe User.

20. Feche o MMC. Será emitida uma mensagem perguntando se você deseja salvar as alterações no console, clique

em Não.

Nunca é demais lembrar que toda e qualquer alteração no schema deve ser cuidadosamente planejada.

281 www.juliobattisti.com.br](https://image.slidesharecdn.com/windowsserver2003cursocompleto-120711143033-phpapp01/85/Windows-server-2003-curso-completo-302-320.jpg)