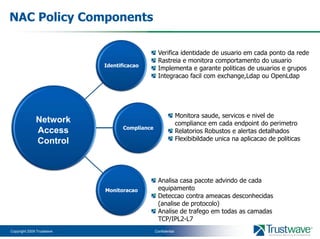

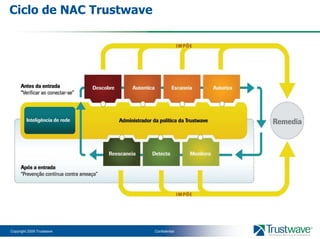

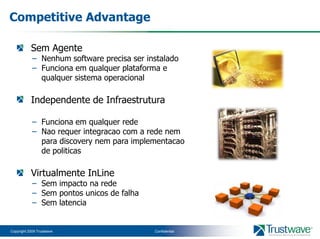

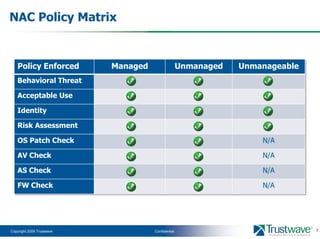

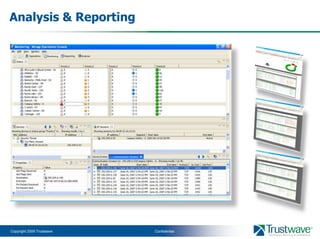

O documento discute Network Access Control (NAC) e como ele pode fornecer uma camada adicional de segurança na rede, monitorando cada ponto de acesso e garantindo que apenas dispositivos autorizados e seguros possam se conectar à rede. Ele descreve os principais componentes de políticas do NAC, como autenticação de usuário, rastreamento de comportamento, implementação e garantia de políticas de usuários e grupos. Além disso, discute como o NAC pode analisar cada pacote, detectar ameaças desconhecidas e analisar o