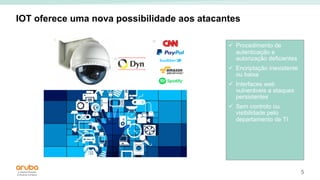

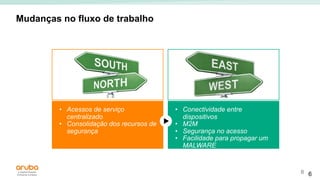

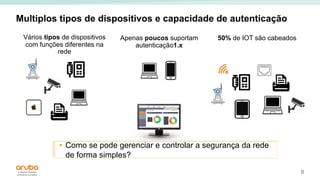

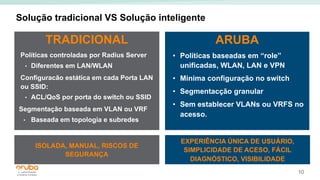

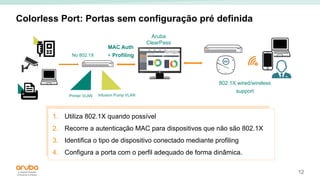

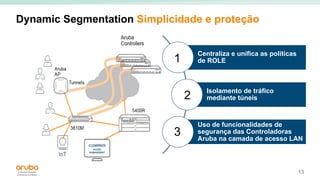

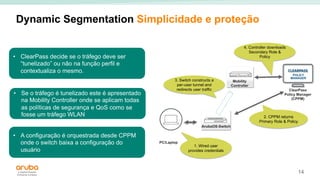

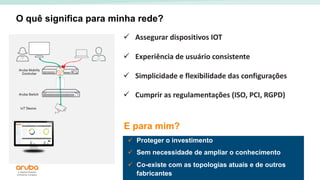

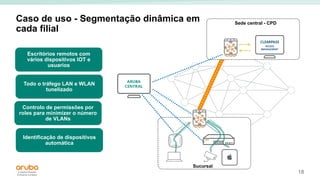

O documento discute os riscos de segurança em ambientes hiperconectados, destacando a vulnerabilidade dos dispositivos IoT e a falta de autenticação e encriptação adequadas. Propõe soluções de segmentação dinâmica e controle de acesso centralizado para melhorar a segurança das redes. Além disso, menciona a aplicação dessas soluções em diferentes setores, como saúde, varejo e educação.