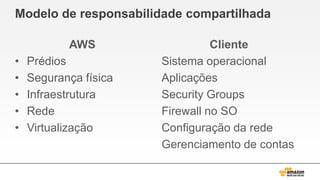

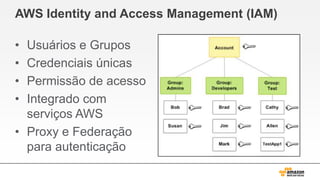

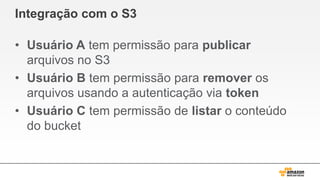

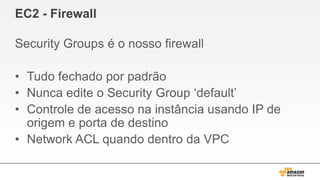

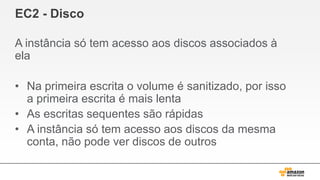

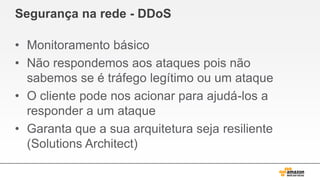

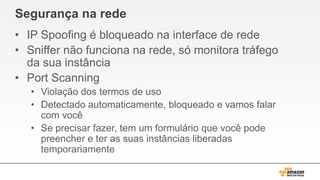

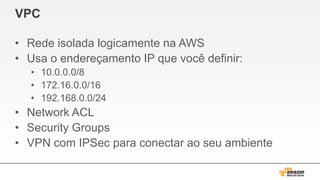

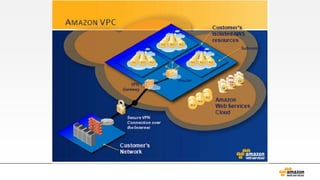

O documento resume os principais conceitos de segurança da nuvem AWS, incluindo o modelo de responsabilidade compartilhada entre a AWS e o cliente, a autenticação multifator e o gerenciamento de acessos, além de discutir certificações de segurança e conformidade da AWS.