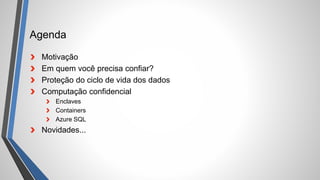

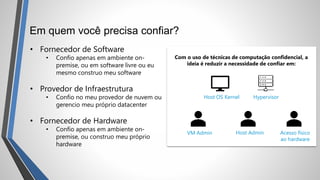

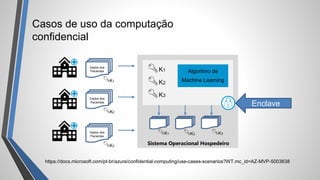

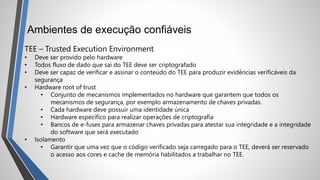

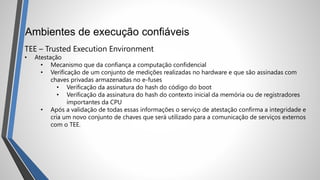

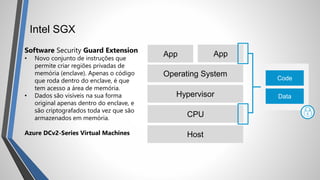

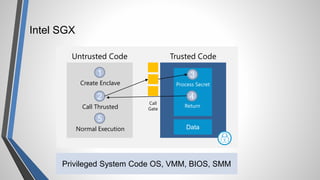

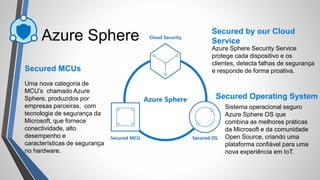

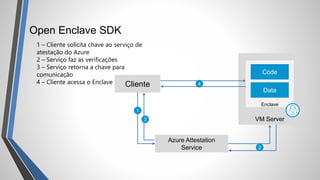

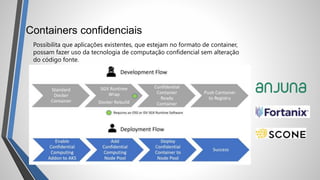

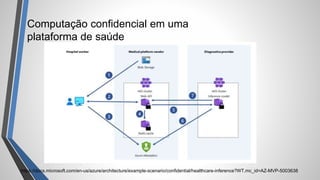

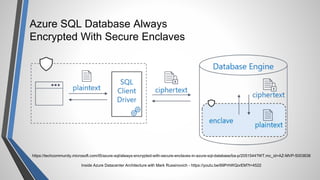

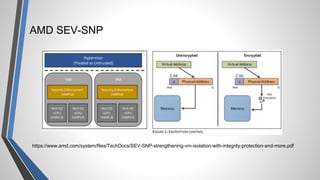

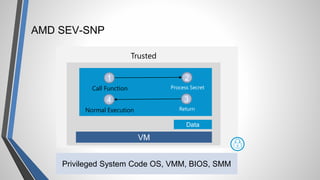

O documento discute técnicas de computação confidencial para proteger dados sensíveis na nuvem, incluindo enclaves, containers confidenciais e Azure SQL Database Always Encrypted com Secure Enclaves. Ele também cobre casos de uso como análise de dados privados e blockchain confidencial.