Incorporar apresentação

Transferir como PDF, PPTX

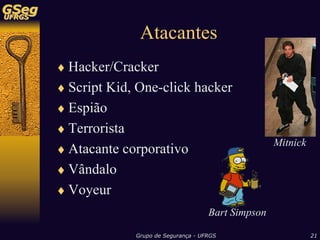

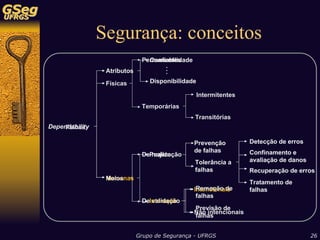

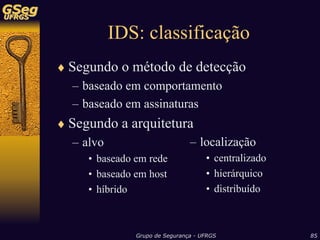

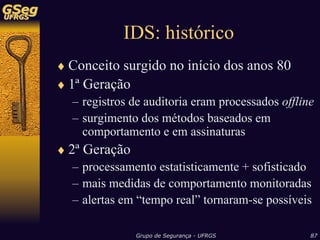

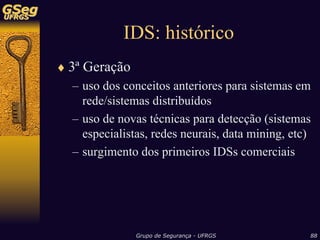

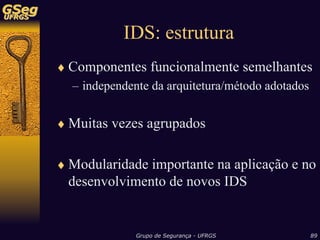

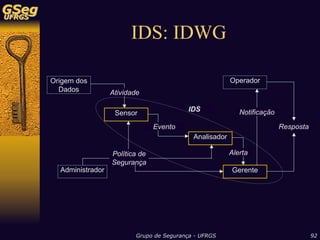

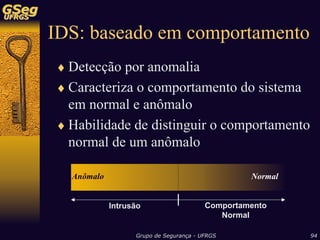

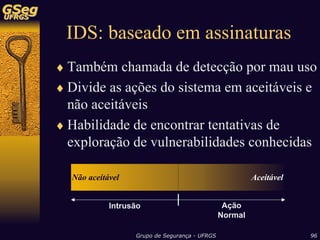

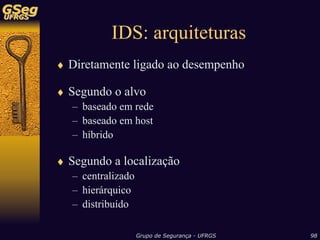

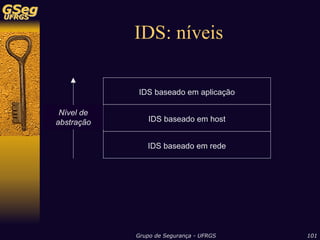

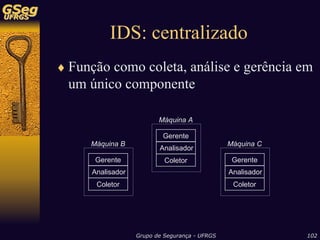

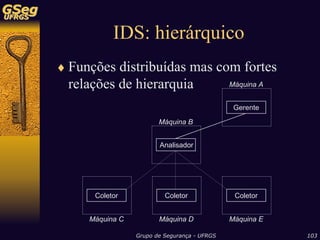

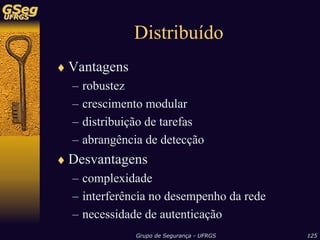

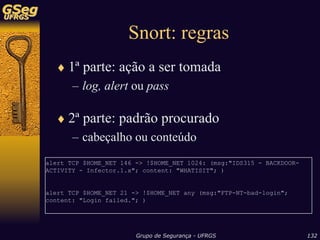

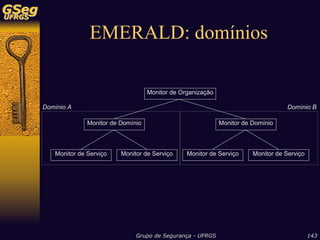

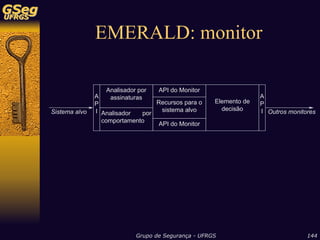

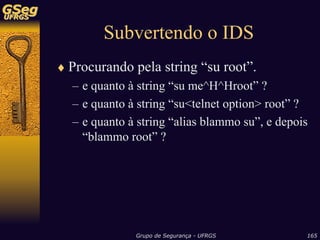

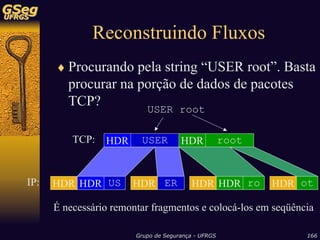

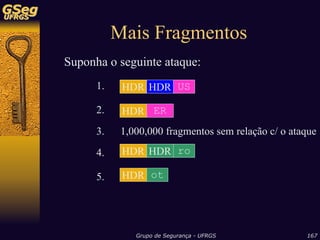

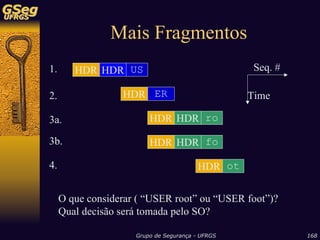

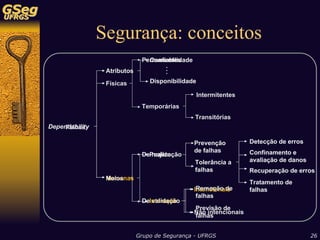

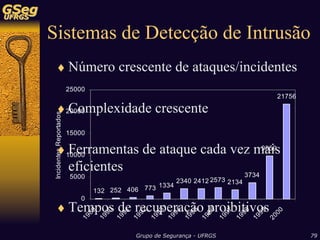

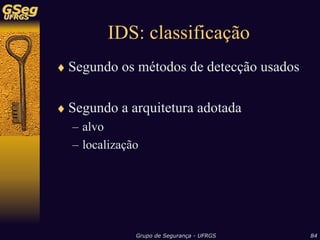

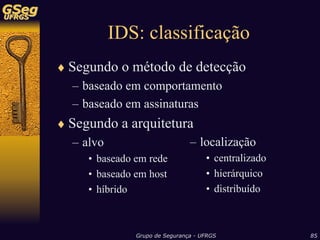

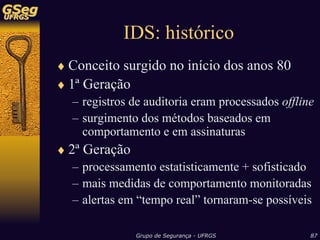

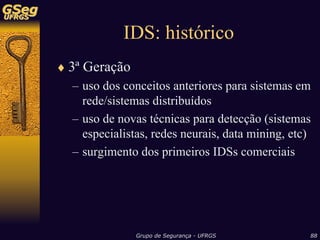

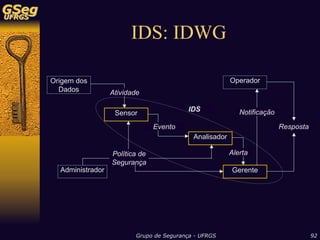

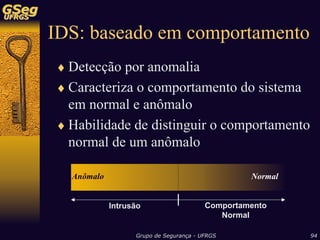

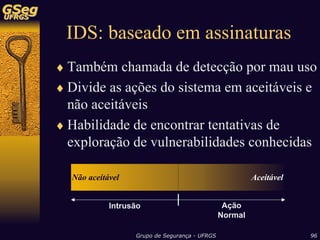

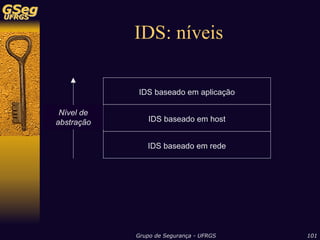

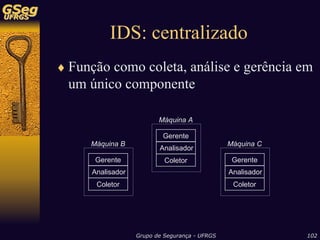

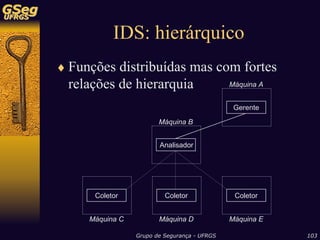

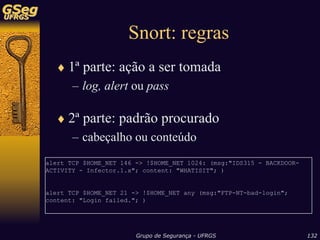

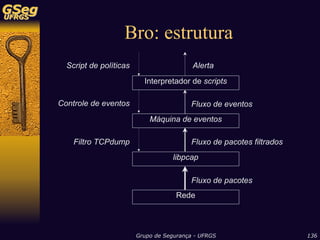

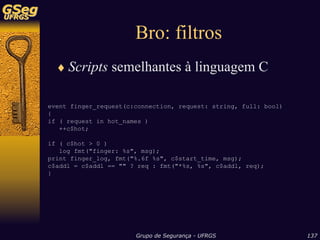

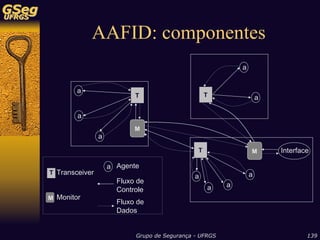

O documento apresenta um curso sobre sistemas de detecção de intrusão (IDS). O curso abordará fundamentos de segurança, sistemas IDS, exemplos de IDS existentes e considerações práticas sobre seleção e implementação de IDS. O público-alvo são estudantes e profissionais de computação e segurança da informação.