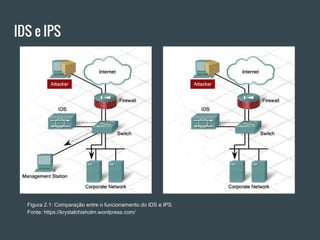

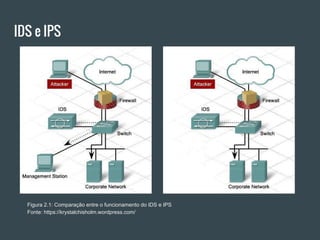

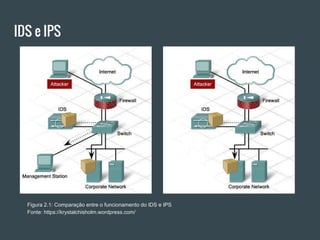

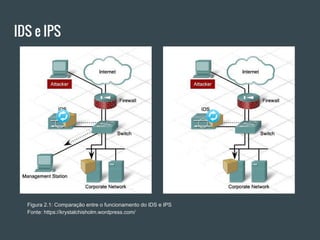

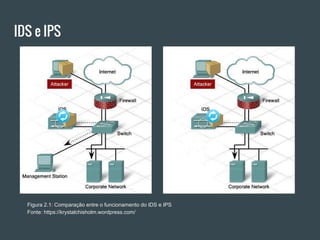

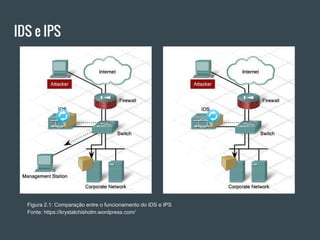

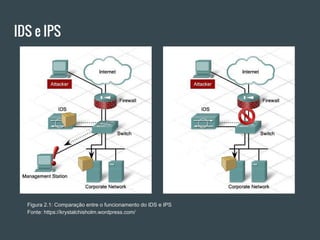

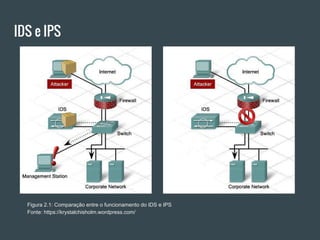

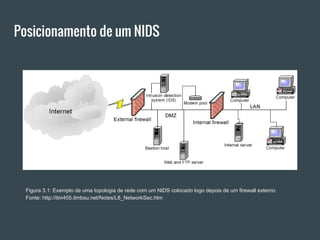

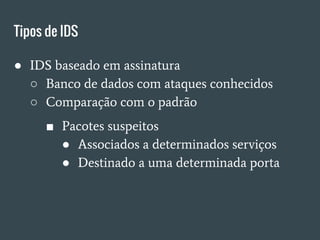

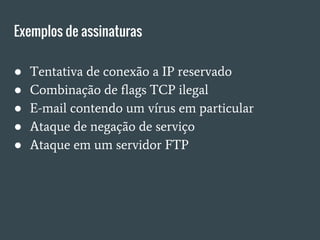

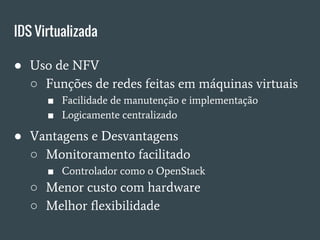

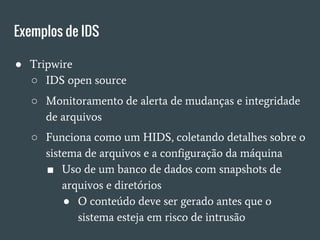

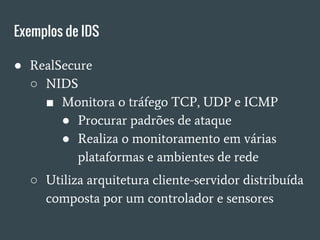

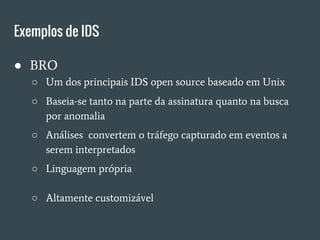

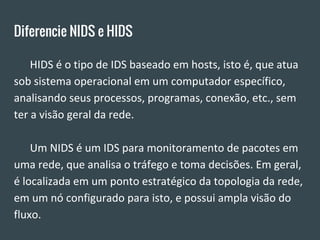

O documento discute sistemas de detecção de intrusão (IDS), descrevendo o contexto de segurança da Internet e dispositivos IoT e comparando IDS passivo e ativo. Também define tipos de IDS como HIDS, NIDS e baseados em assinatura ou anomalia, e exemplifica ferramentas como SNORT, Tripwire, RealSecure e BRO.