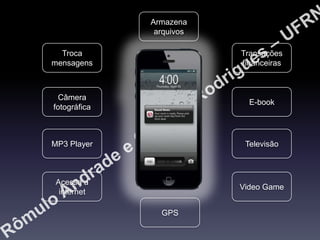

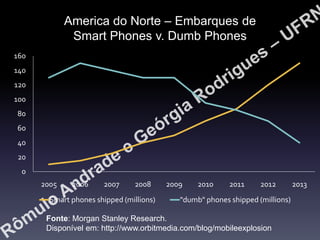

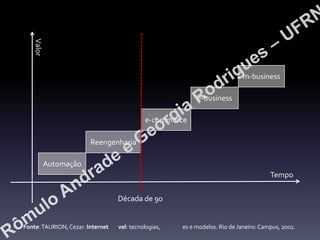

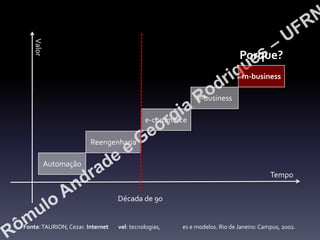

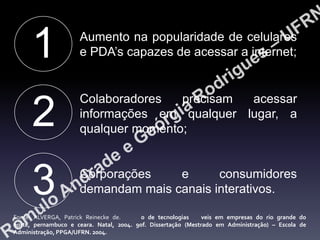

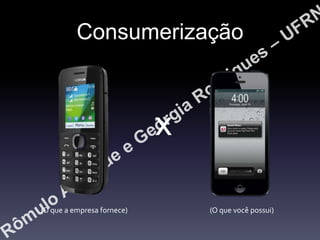

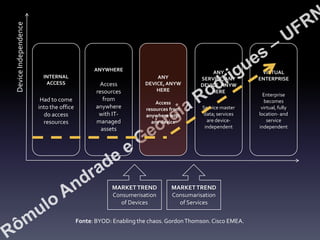

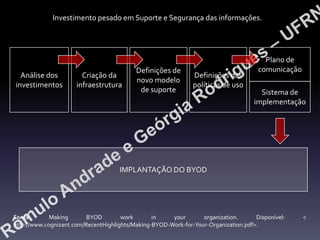

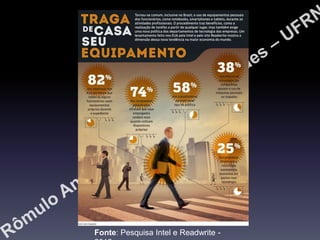

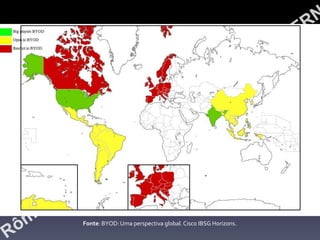

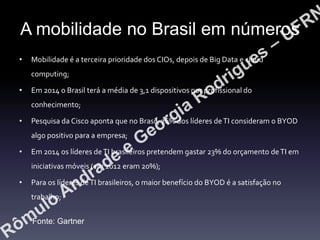

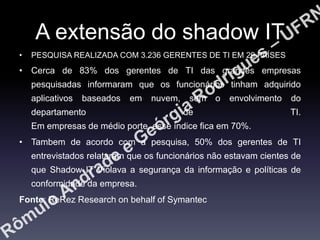

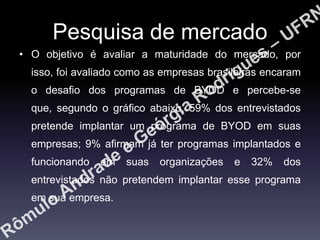

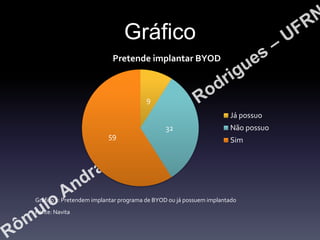

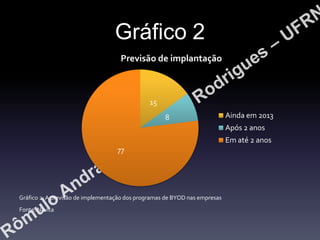

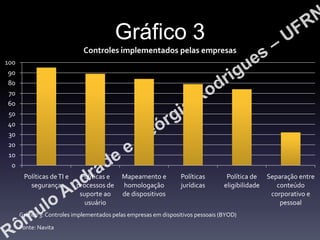

O documento aborda a evolução e a importância da mobilidade e do conceito BYOD (Bring Your Own Device) nas organizações, ressaltando o crescimento do uso de smartphones em comparação a celulares convencionais. Em 2014, a mobilidade é uma das principais prioridades para os CIOs no Brasil, com muitos executivos planejando implementar programas de BYOD nas empresas. No entanto, ainda existem desafios estruturais e culturais que precisam ser superados para garantir uma transição bem-sucedida para esse modelo.