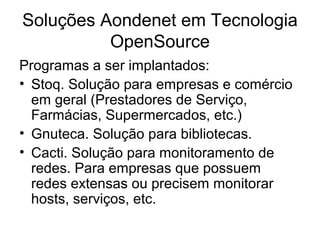

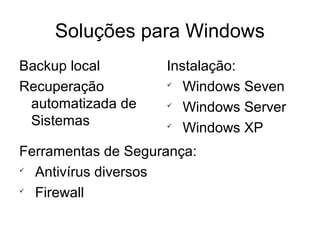

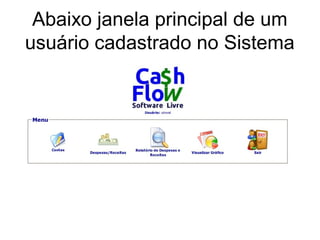

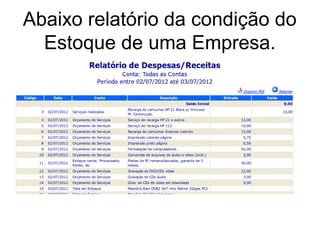

O documento apresenta soluções em tecnologia OpenSource e para Windows, incluindo os programas Stoq, Gnuteca e Cacti. Também descreve o programa Cash Flow, que oferece controle de estoque para várias empresas e usuários. Por fim, menciona brevemente outro programa para empresas que será descrito posteriormente.