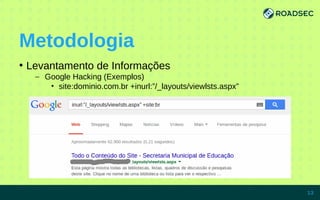

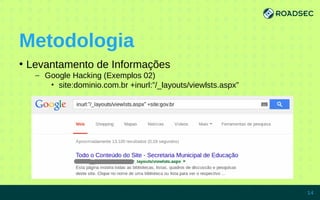

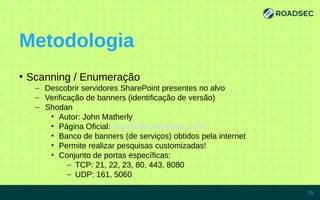

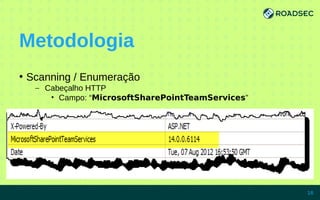

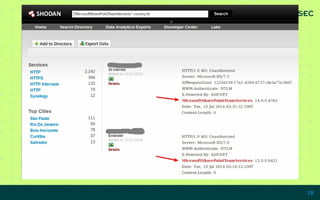

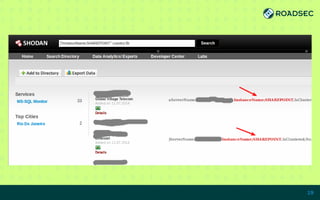

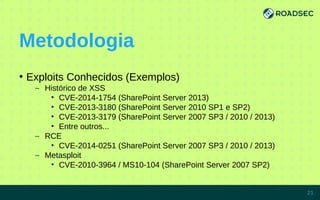

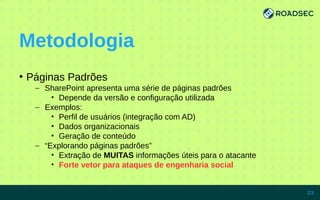

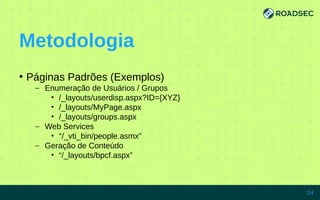

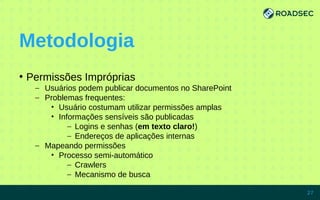

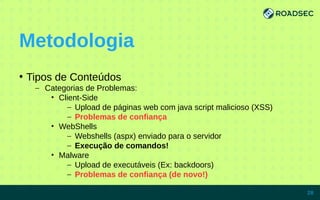

Victor Pasknel apresenta uma metodologia para realizar pentest em sistemas SharePoint. Ele discute técnicas como levantamento de informações, varredura/enumeração e análise de vulnerabilidades, além de ferramentas como Sparty, SPScan e Metasploit. Pasknel conclui que SharePoint é amplamente utilizado e representa uma grande oportunidade para engenharia social devido às informações disponíveis.