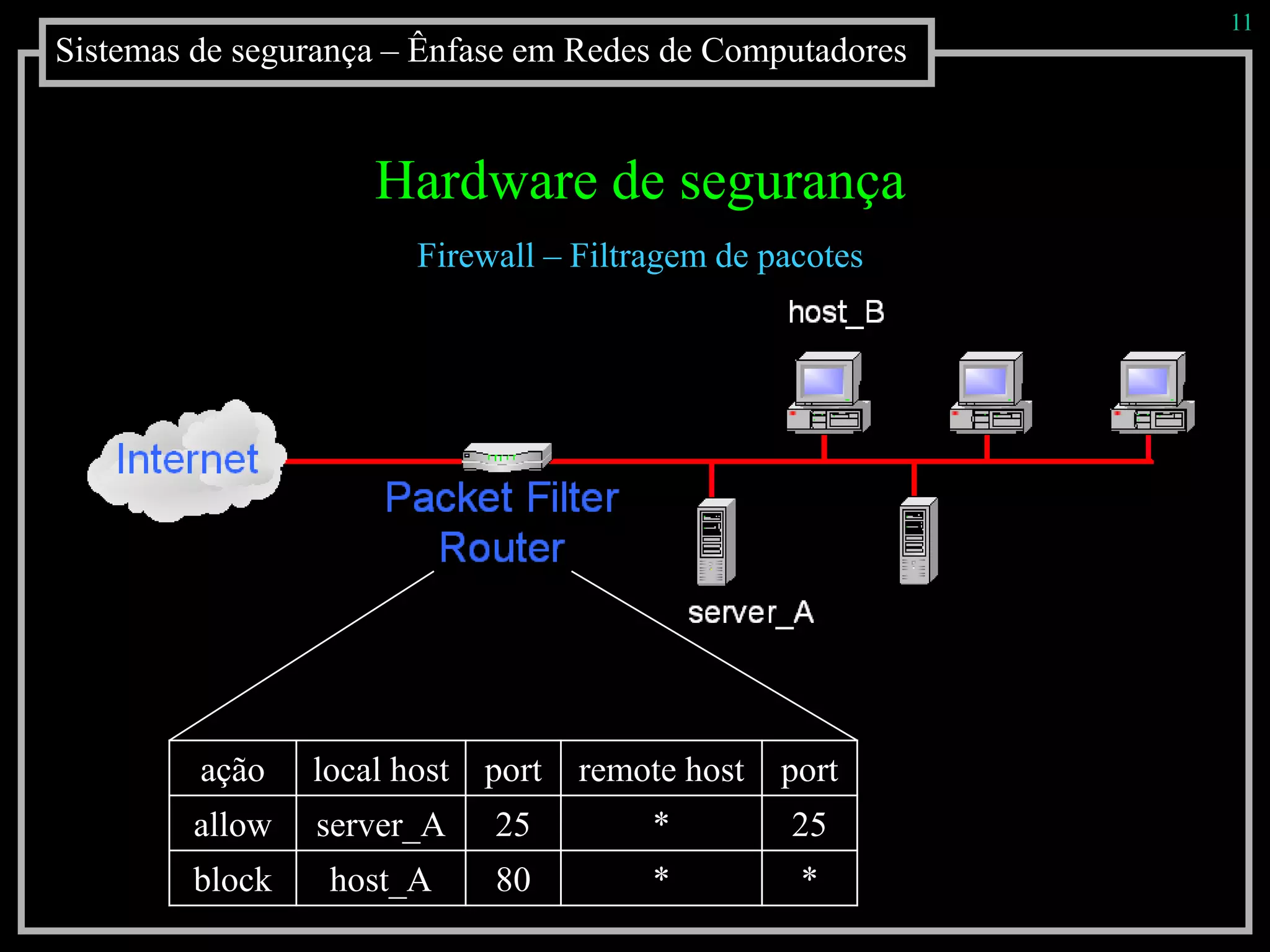

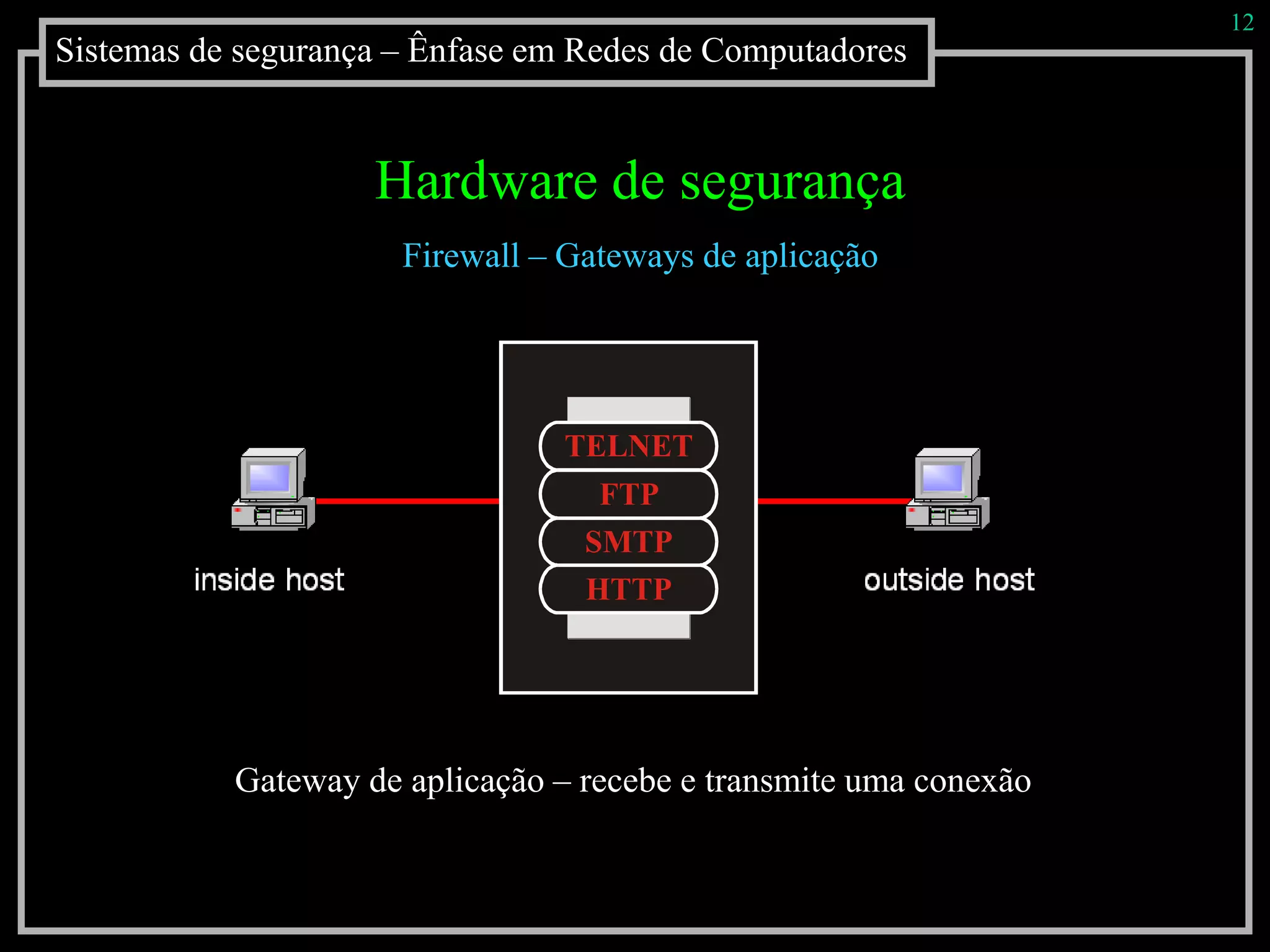

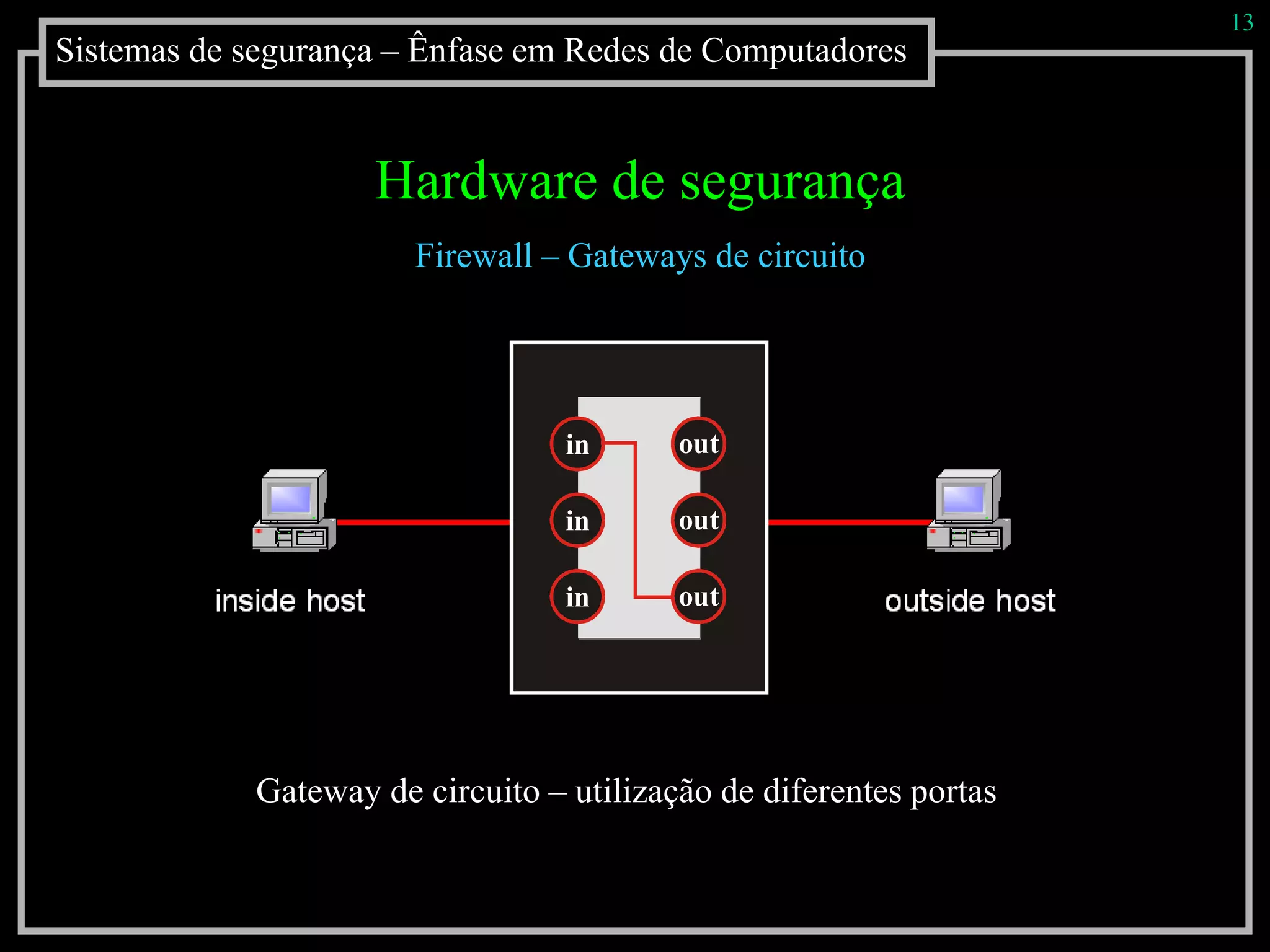

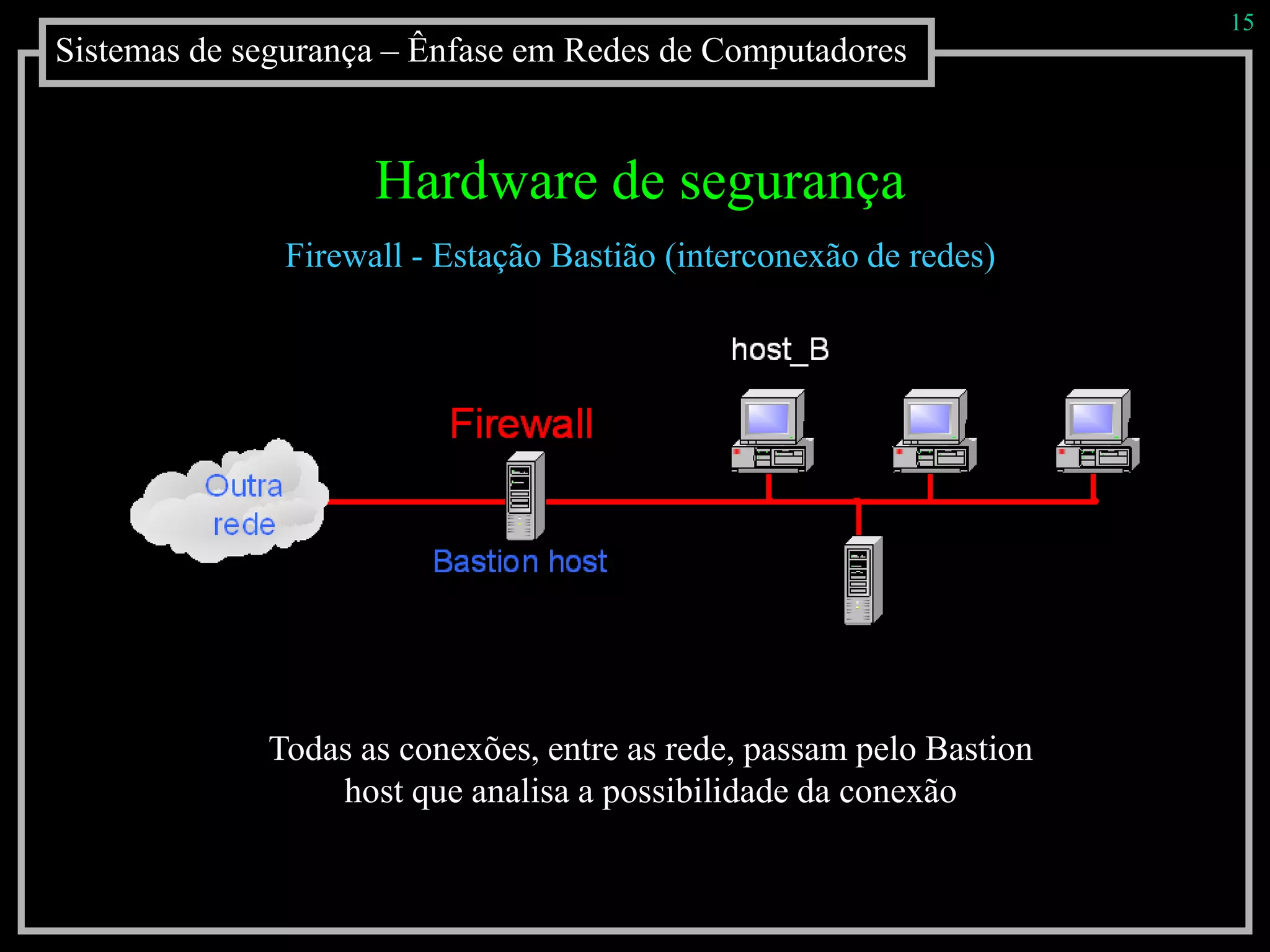

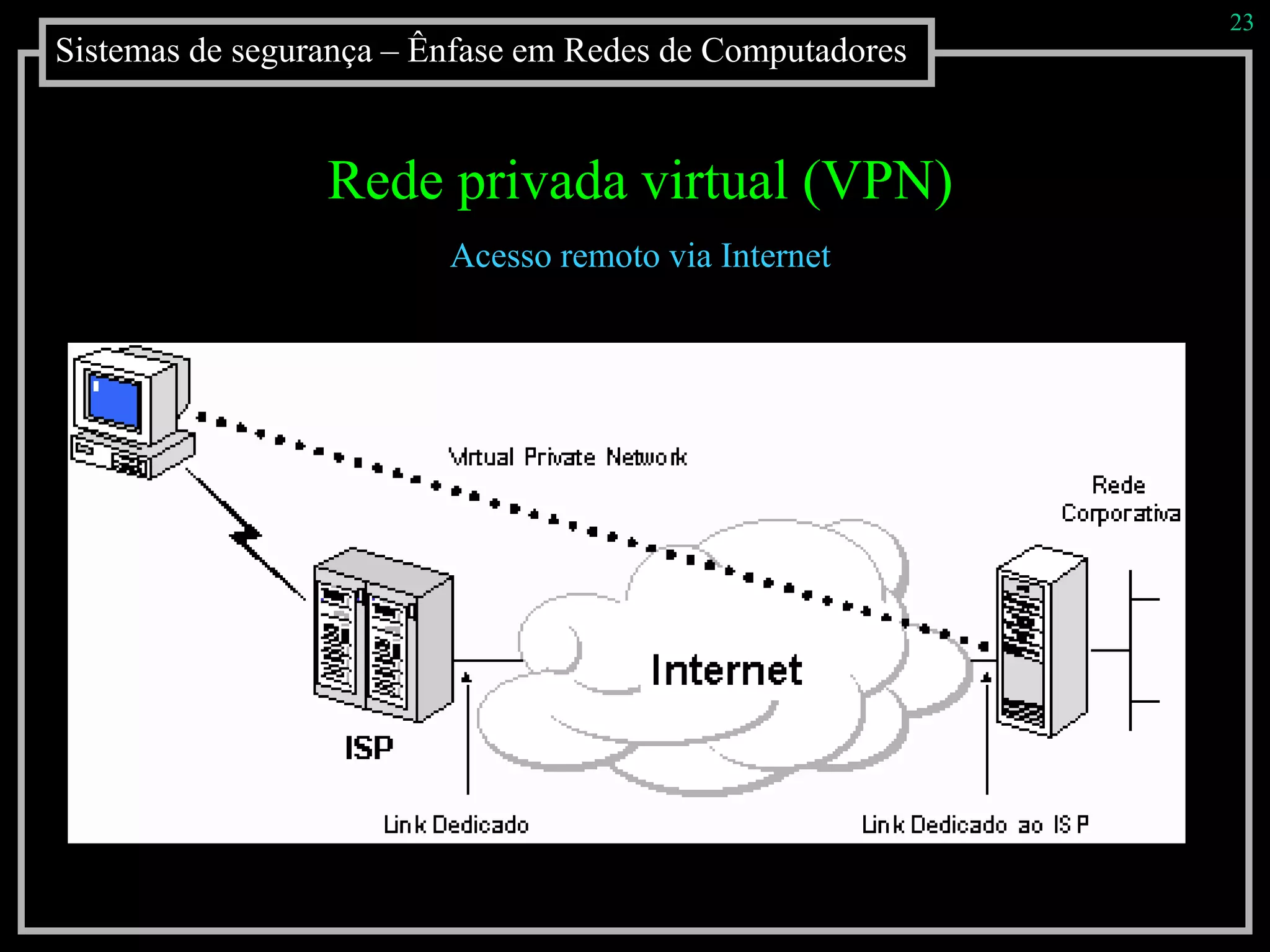

O documento discute sistemas de segurança para redes de computadores, abordando introdução à segurança, riscos da falta de segurança, políticas de segurança, software e hardware de segurança, sistemas de detecção de intrusões, criptografia, infraestrutura de chaves públicas, redes privadas virtuais.