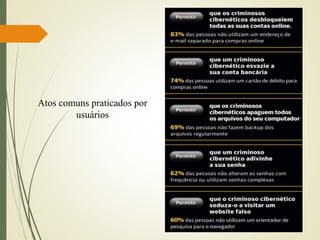

O documento analisa os métodos de segurança de informações em dispositivos móveis, discutindo os principais riscos como roubo, vírus e ataques cibernéticos. Ele também descreve métodos de proteção como backup em nuvem, rastreamento remoto e antivírus, além de padrões de segurança.