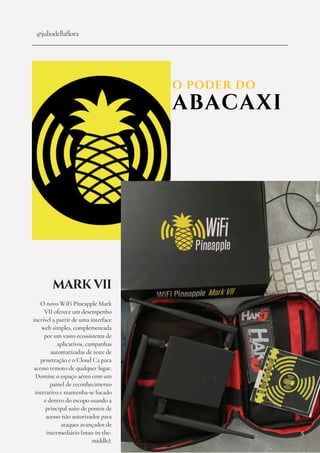

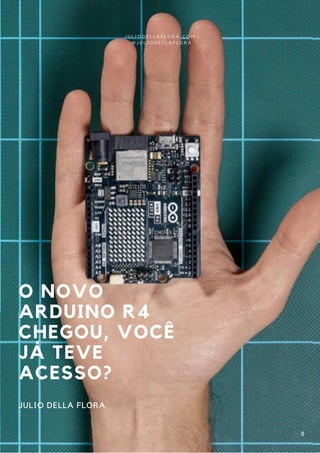

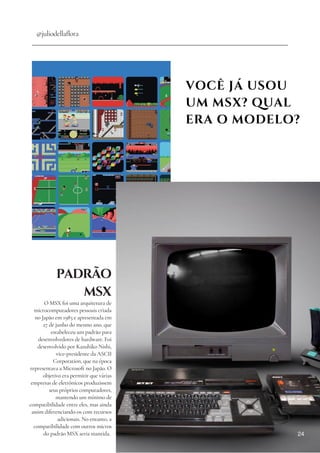

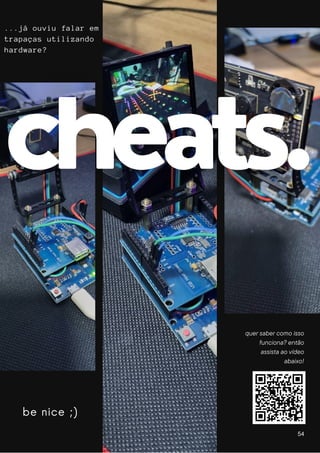

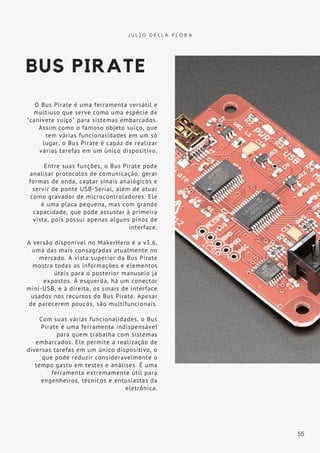

O documento, editado por Julio Della Flora, homenageia a estética das revistas de computação dos anos 90 e 2000, abordando temas como implantes tecnológicos, dispositivos de segurança e entrevistas com especialistas em hardware. Entre os tópicos discutidos estão o uso de FPGAs, equipamentos de hacking como o WiFi Pineapple, e insights sobre segurança de hardware proporcionados por profissionais da área. Além disso, ele incentiva o desenvolvimento de habilidades práticas em hacking e fornece recursos para aprendizado e experimentação.