Atividade5

•Transferir como PPT, PDF•

0 gostou•224 visualizações

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

Mais conteúdo relacionado

Mais procurados

Mais procurados (9)

Destaque

Destaque (17)

o facebook na educação - dinâmicas de participação de um grupo de alunos de 8...

o facebook na educação - dinâmicas de participação de um grupo de alunos de 8...

NO LIMITE DA VAIDADE FEMININA: O culto ao corpo e suas representações

NO LIMITE DA VAIDADE FEMININA: O culto ao corpo e suas representações

Último

Último (8)

ATIVIDADE 1 - LOGÍSTICA EMPRESARIAL - 52_2024.docx

ATIVIDADE 1 - LOGÍSTICA EMPRESARIAL - 52_2024.docx

ATIVIDADE 1 - GCOM - GESTÃO DA INFORMAÇÃO - 54_2024.docx

ATIVIDADE 1 - GCOM - GESTÃO DA INFORMAÇÃO - 54_2024.docx

Boas práticas de programação com Object Calisthenics

Boas práticas de programação com Object Calisthenics

ATIVIDADE 1 - ESTRUTURA DE DADOS II - 52_2024.docx

ATIVIDADE 1 - ESTRUTURA DE DADOS II - 52_2024.docx

Atividade5

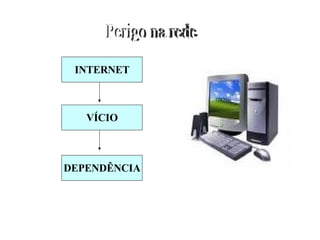

- 1. Perigo na rede INTERNET VÍCIO DEPENDÊNCIA

- 3. Controle dos pais Orientação da escola Conhecimento Consciência