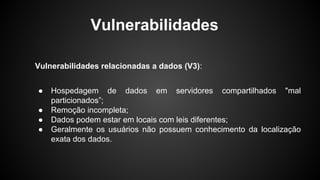

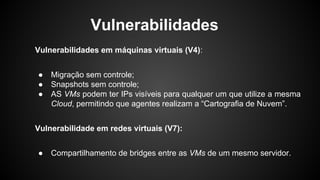

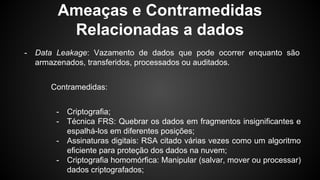

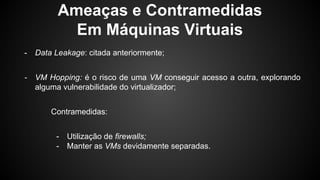

O documento discute a computação em nuvem, suas modalidades (SaaS, IaaS e PaaS) e as vulnerabilidades associadas a dados e máquinas virtuais. Ele também apresenta ameaças como data leakage e vm hopping, além de contramedidas como criptografia e firewalls. Finalmente, destaca a necessidade de reavaliação das técnicas de segurança devido às preocupações com o armazenamento de informações em servidores compartilhados.

![Ameaças e Contramedidas

Relacionadas a dados

- Data Scavenging: Como não há 100% de certeza que os dados foram

removidos do servidor, é possível que agentes consigam acessar estas

informações.

Contramedida:

- Especificar estratégias de destruição de dispositivos nos SLAs

(Acordo de níveis de serviço). [?]](https://image.slidesharecdn.com/seminriosd-150608130952-lva1-app6892/85/Seminario-SD-Cloud-Security-9-320.jpg)

![Ameaças e Contramedidas

Em Redes Virtuais

- Data Leakage (citada anteriormente);

- Sniffing das redes virtuais: Uma VM maliciosa pode “escutar” a rede de

outra, ou até mesmo redirecionar pacotes de/para outras VMs.

Contramedida:

- Framework em estudo baseado nos modos de rede Xen

(hypervisor). [?]](https://image.slidesharecdn.com/seminriosd-150608130952-lva1-app6892/85/Seminario-SD-Cloud-Security-13-320.jpg)