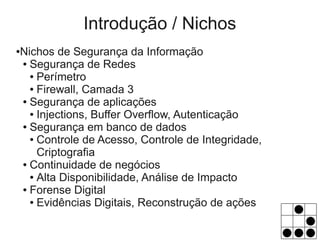

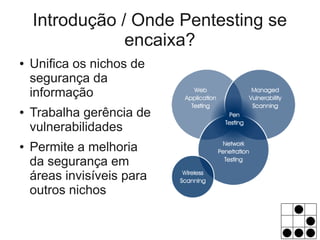

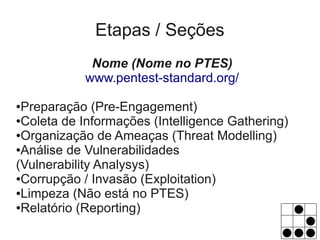

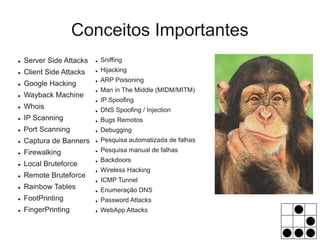

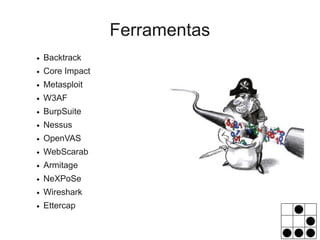

Este documento apresenta um artigo sobre pentesting auto-ensinado. Ele discute as etapas de um pentest, incluindo preparação, coleta de informações, identificação de ameaças, análise de vulnerabilidades e invasão. Também aborda conceitos importantes, ferramentas e como construir um laboratório caseiro para praticar pentesting de forma ética.