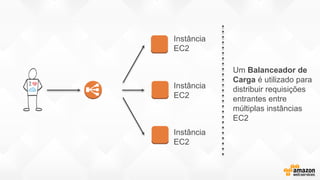

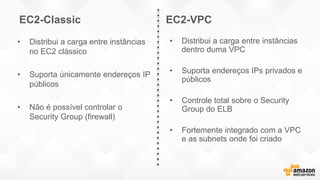

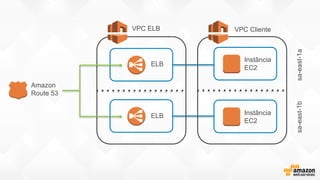

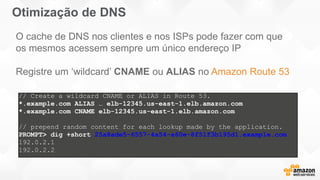

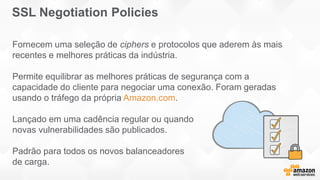

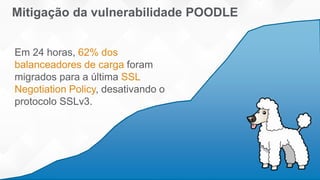

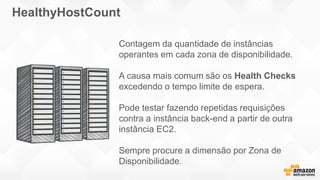

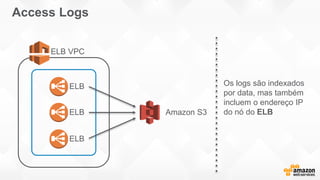

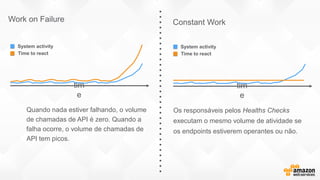

O documento discute as melhores práticas para o uso do Elastic Load Balancing (ELB) da Amazon em ambientes EC2, enfatizando a importância de distribuições de carga, verificações de saúde, timeouts e otimizações de DNS. Ele também menciona a necessidade de associar múltiplas zonas de disponibilidade para garantir alta disponibilidade e resiliência, além de detalhar a configuração de SSL e monitoramento através do CloudWatch. Sugestões para automatização de tarefas e gerenciamento de custos também são apresentadas.