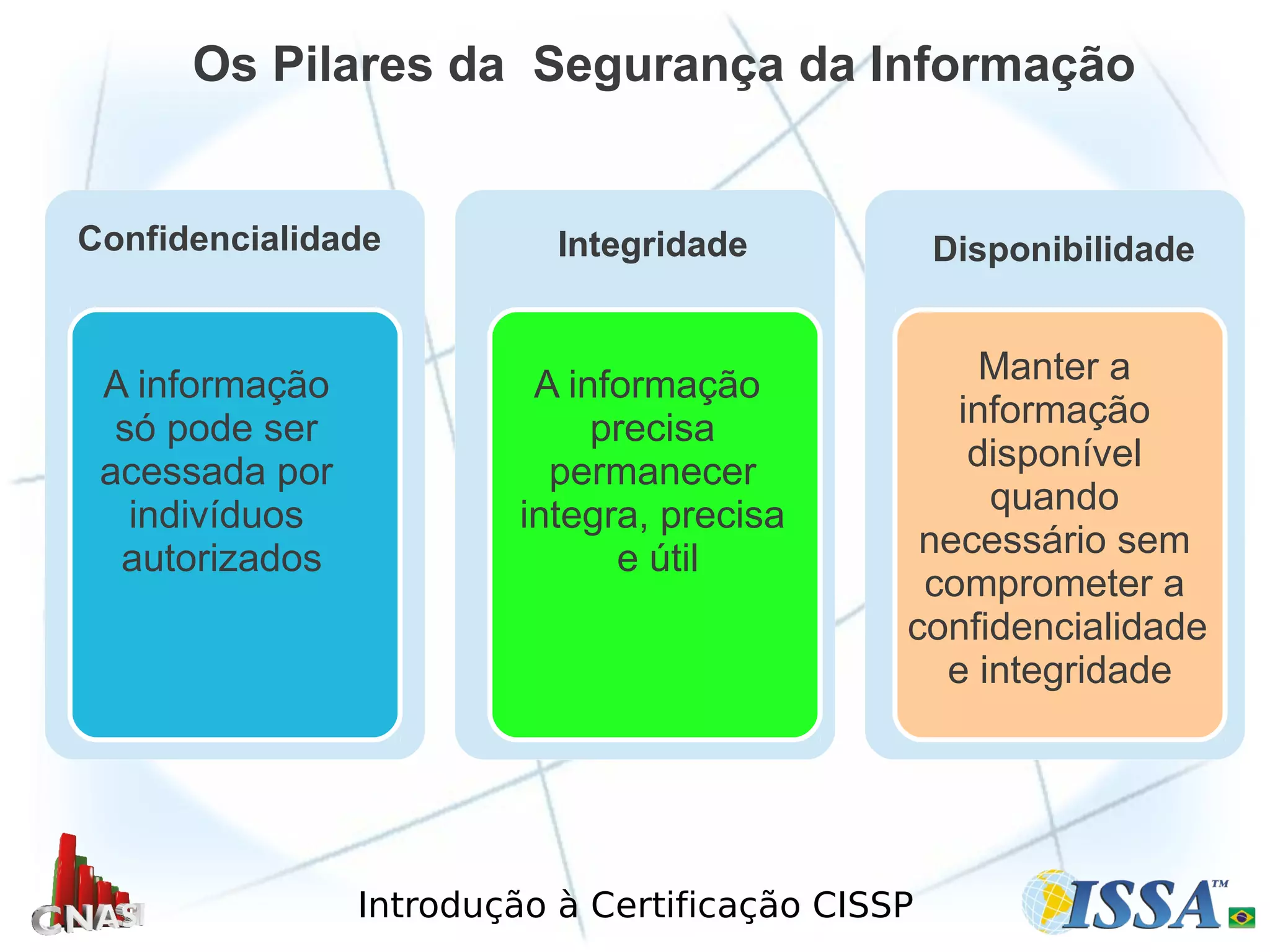

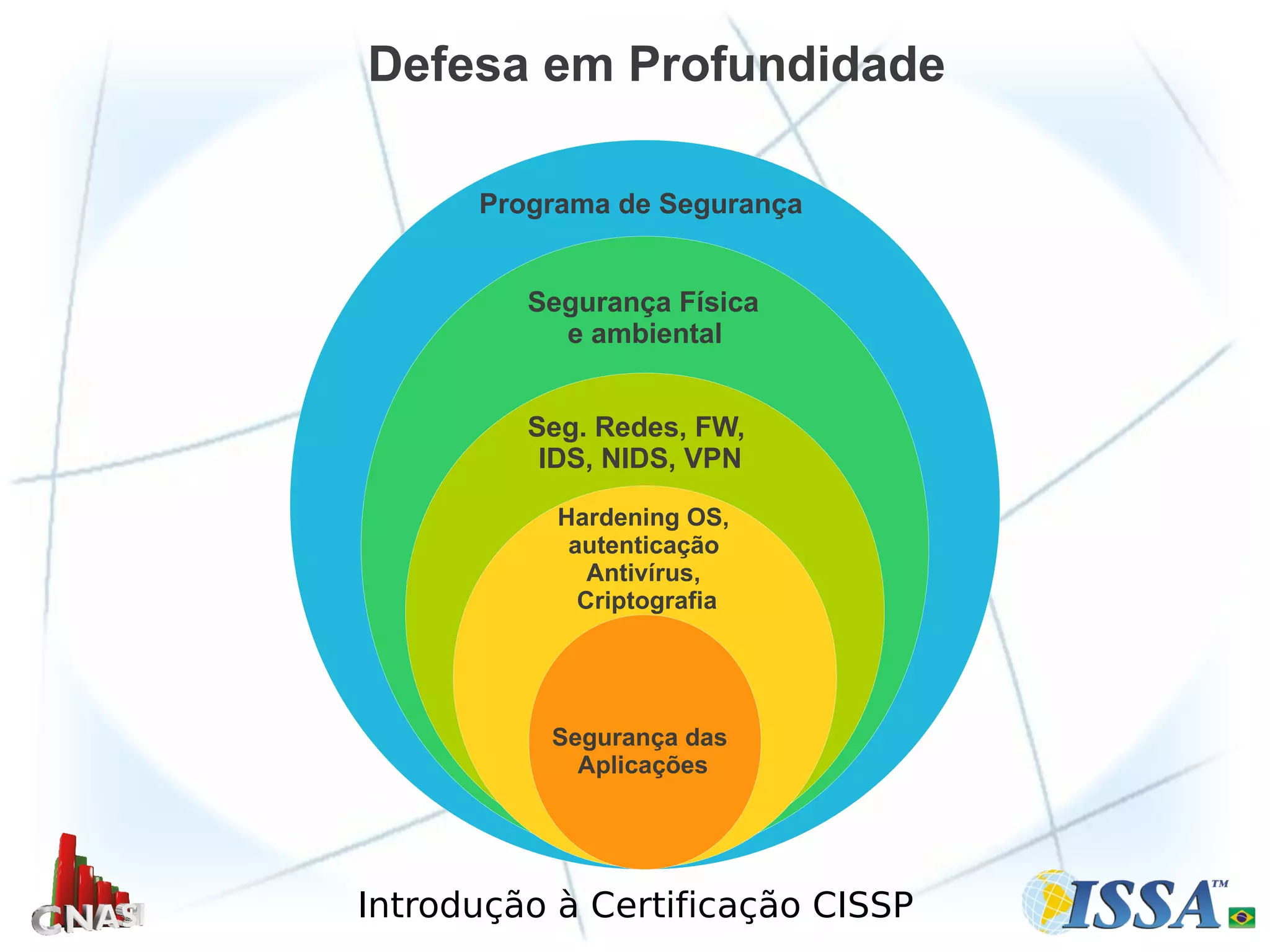

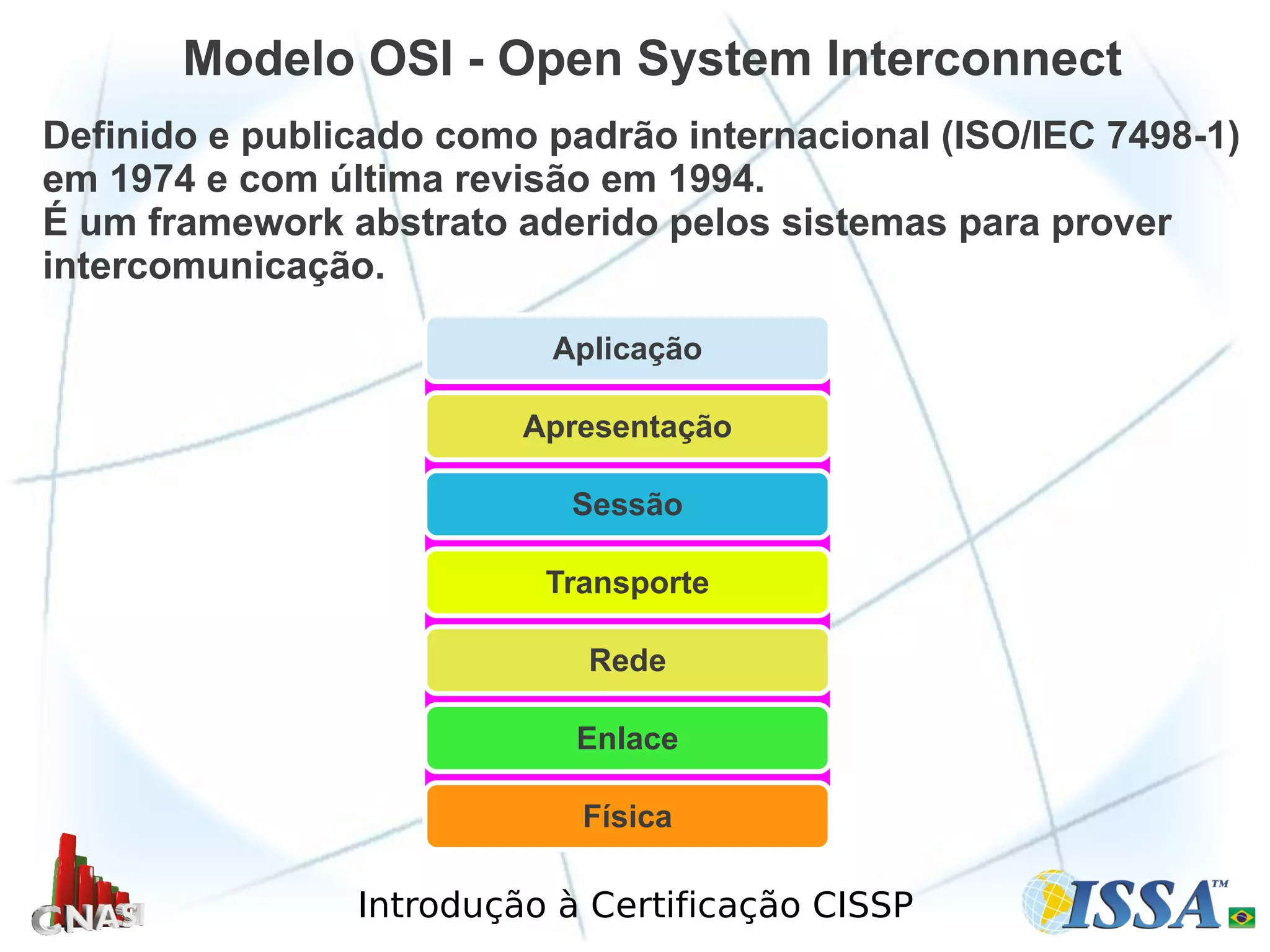

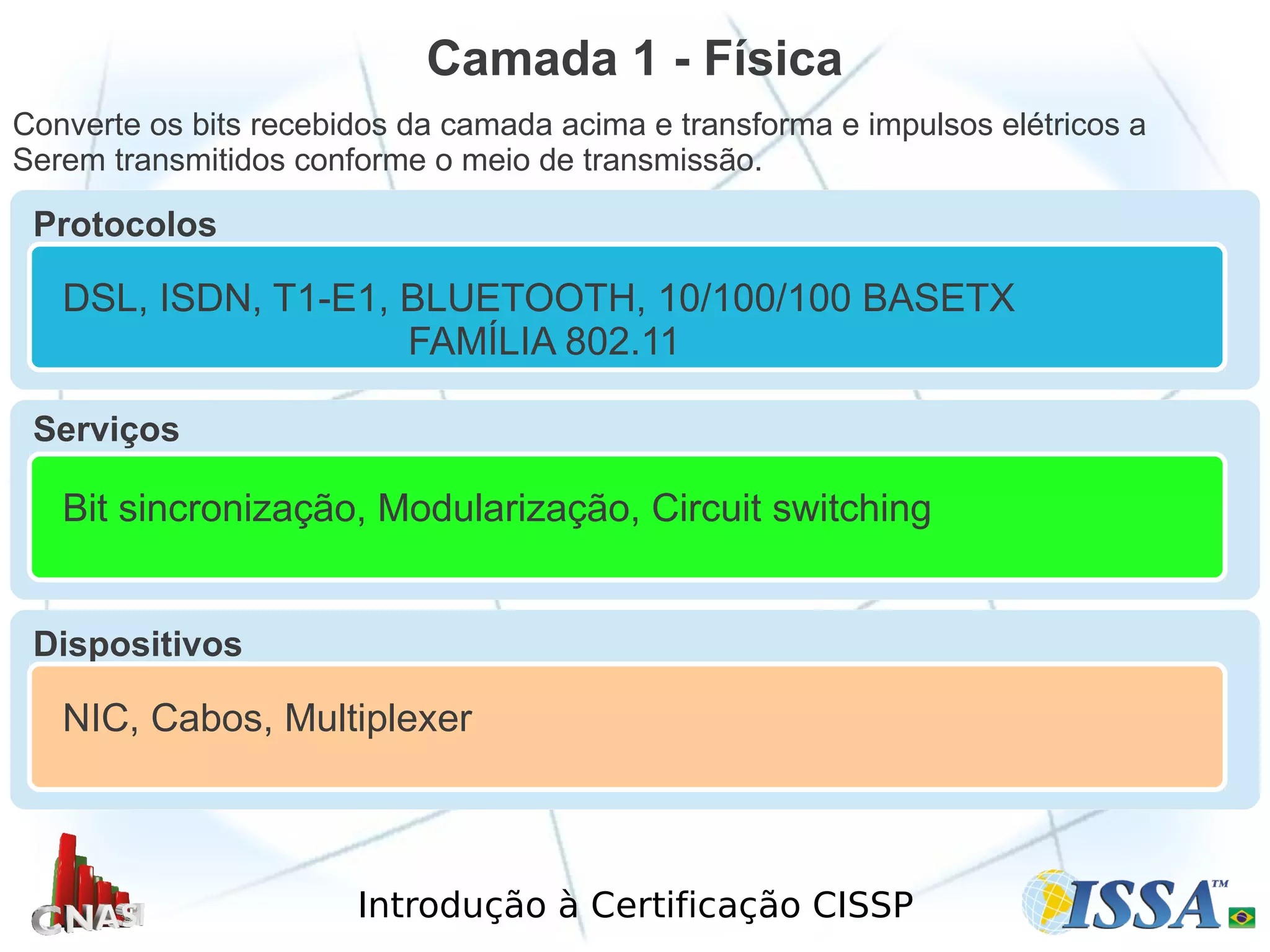

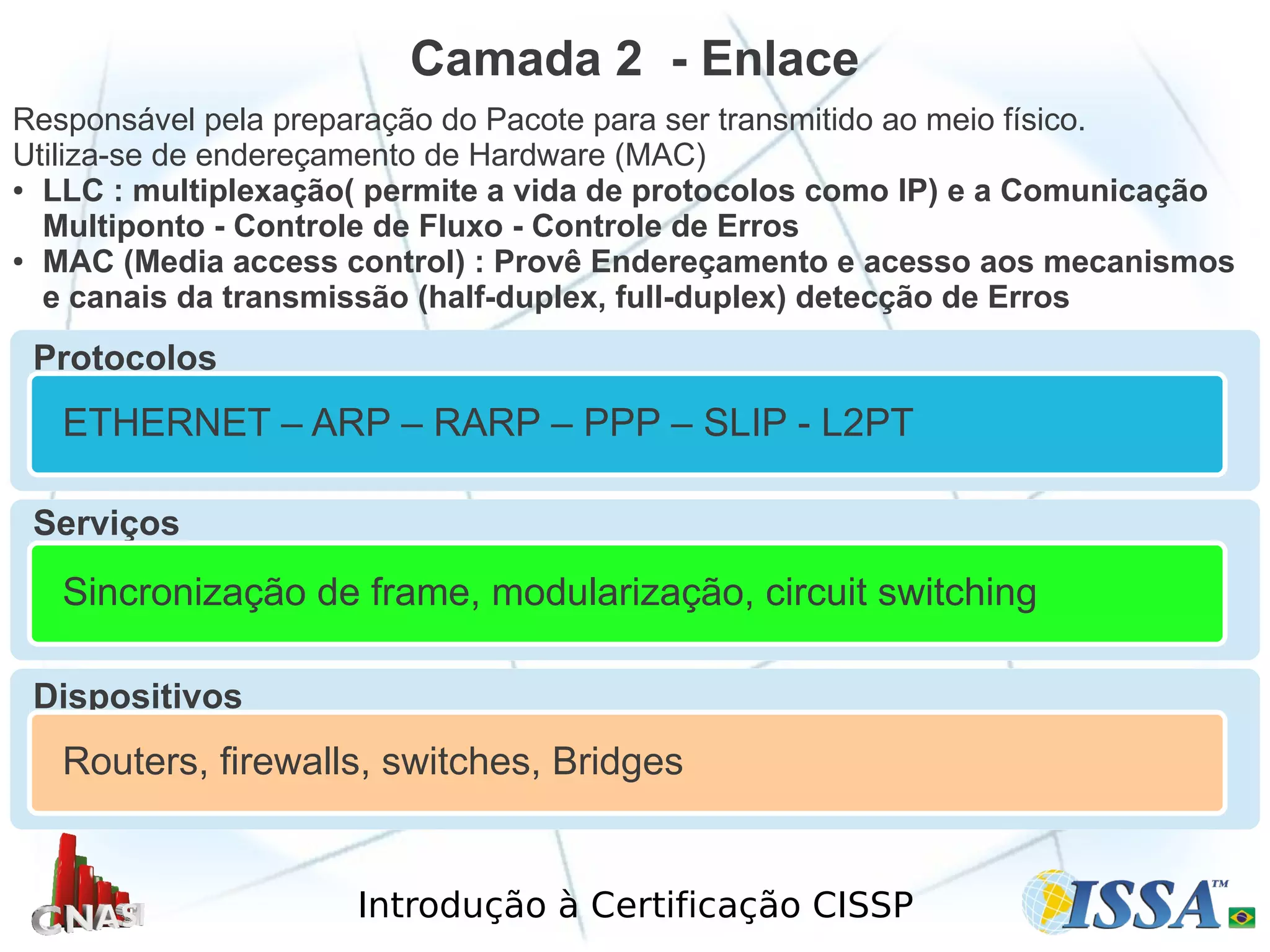

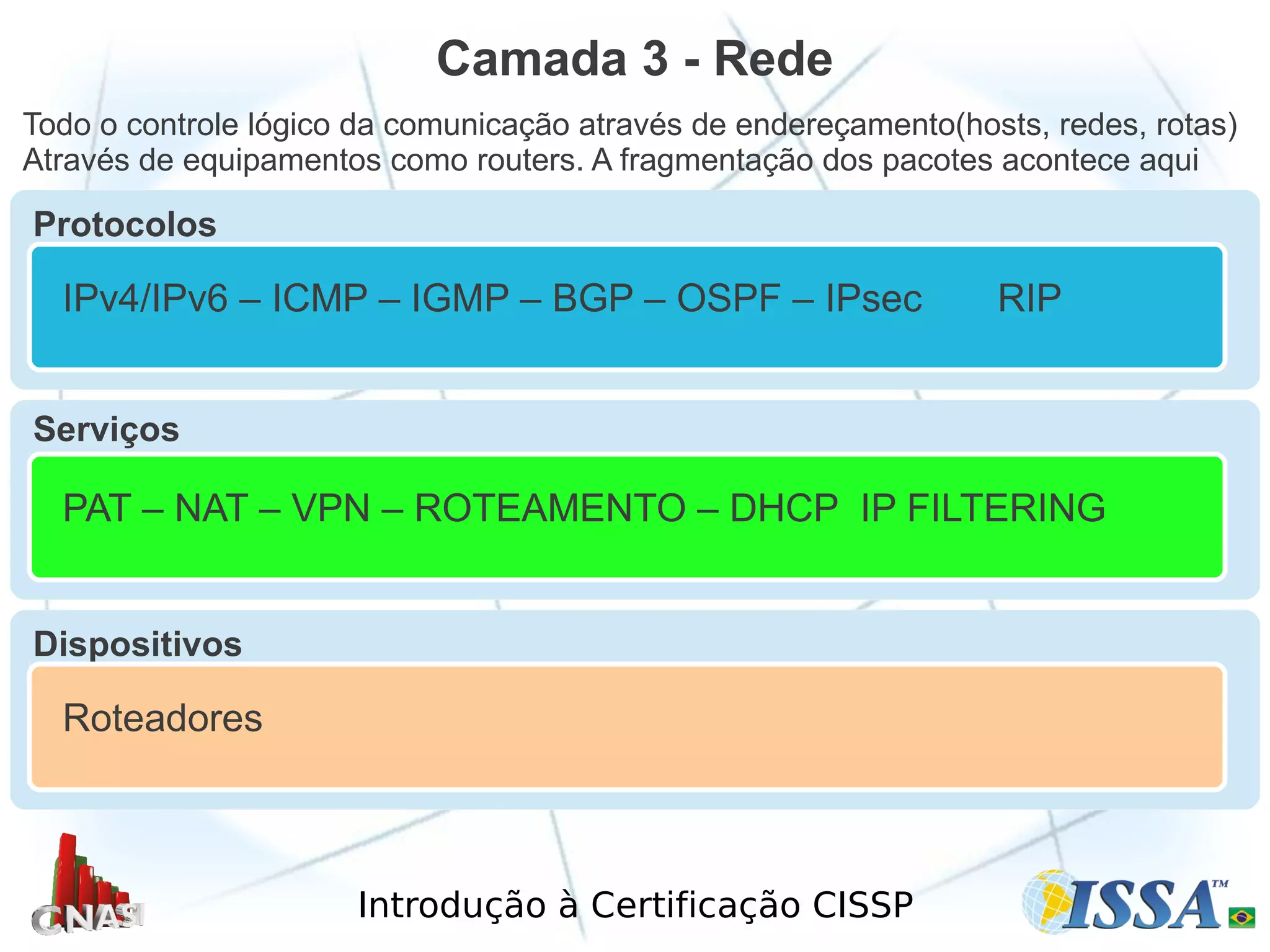

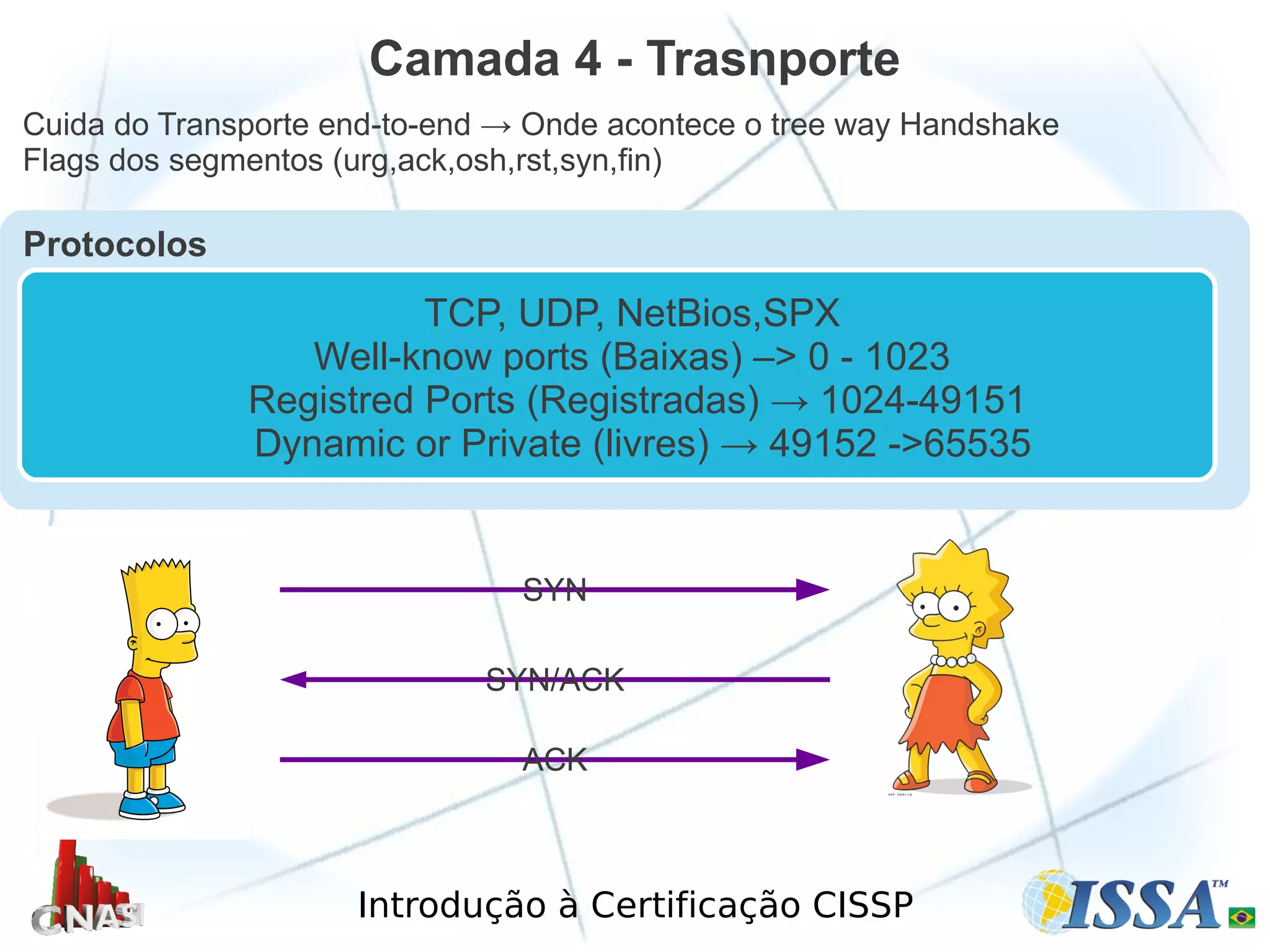

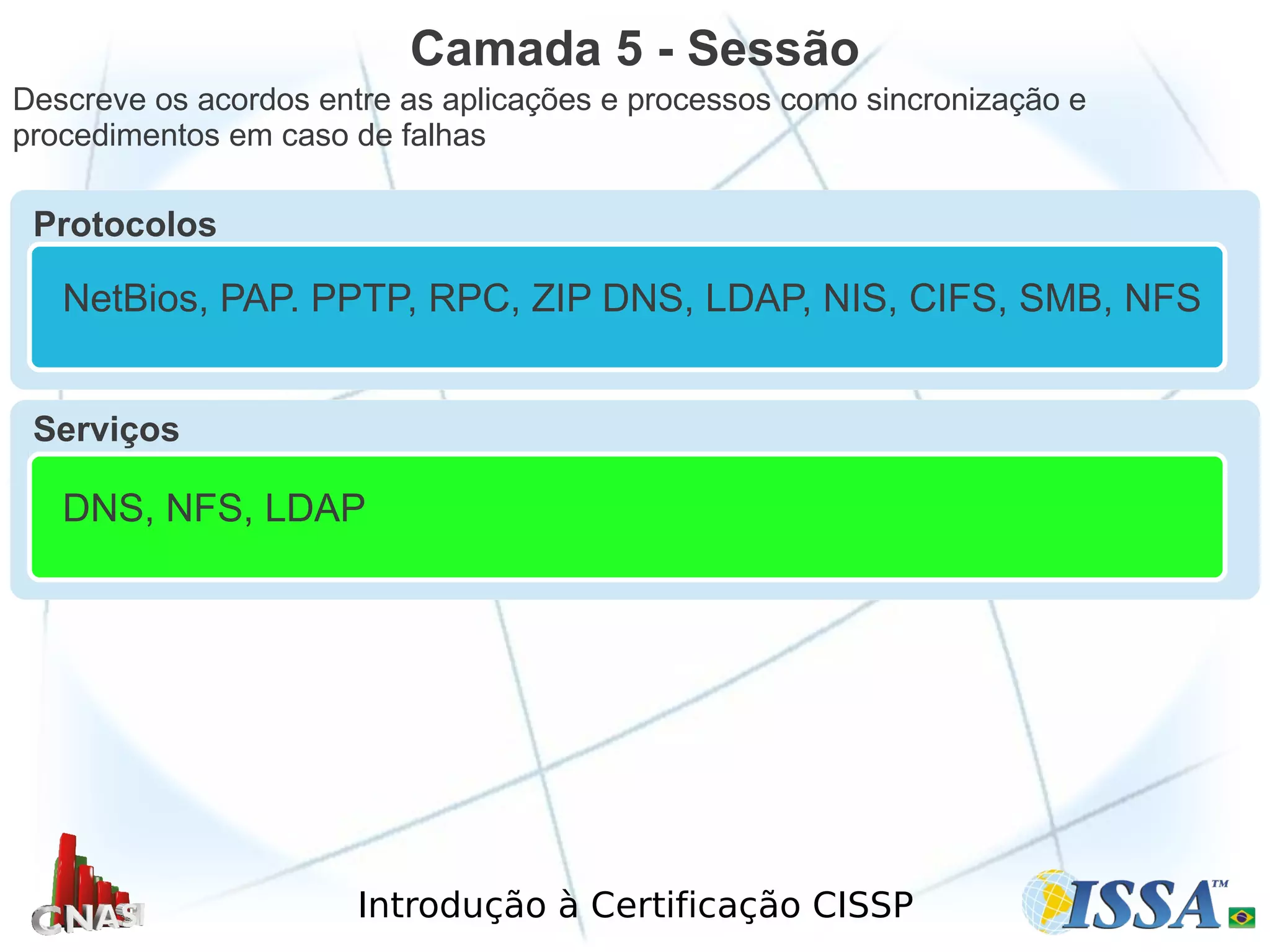

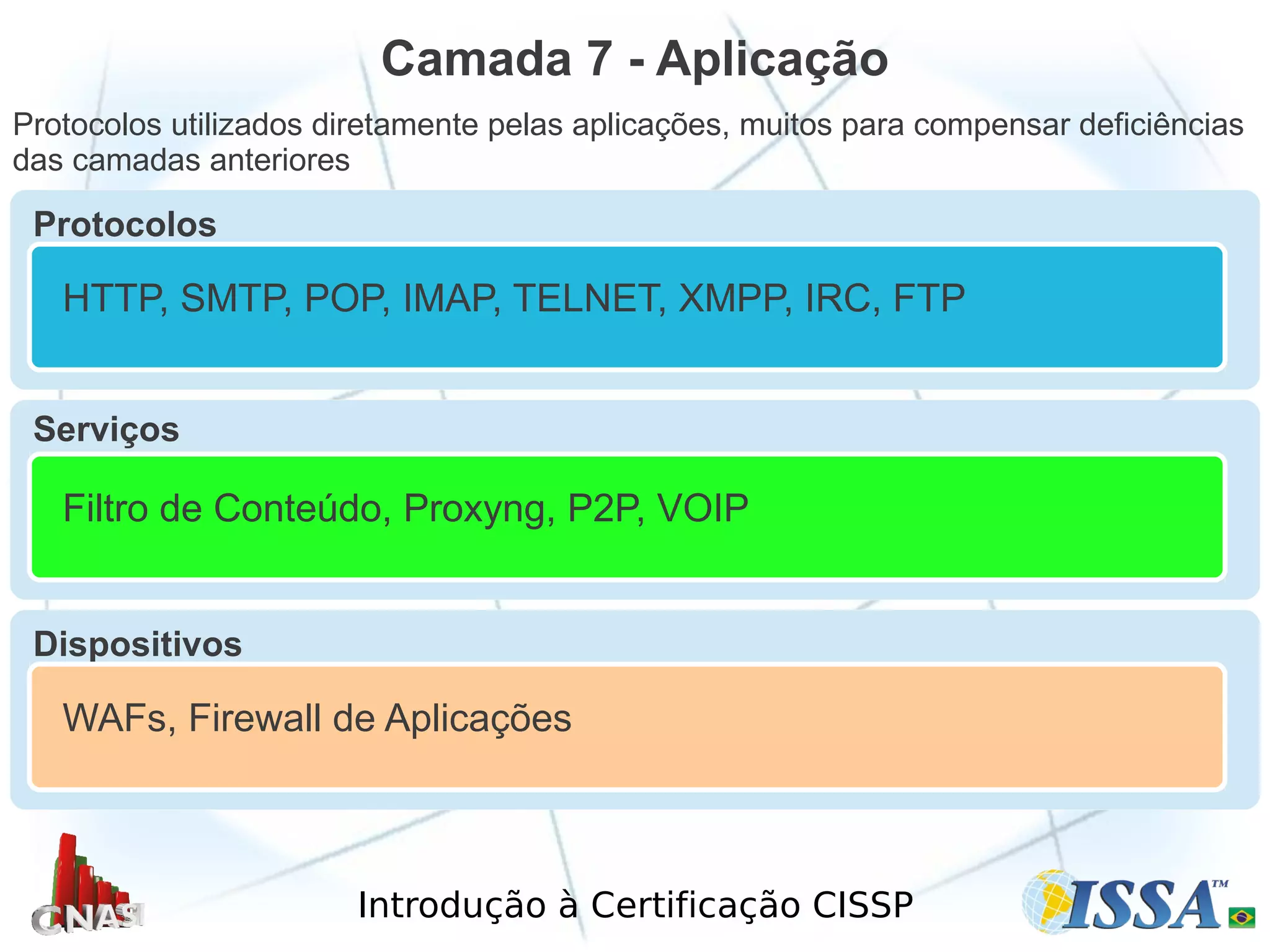

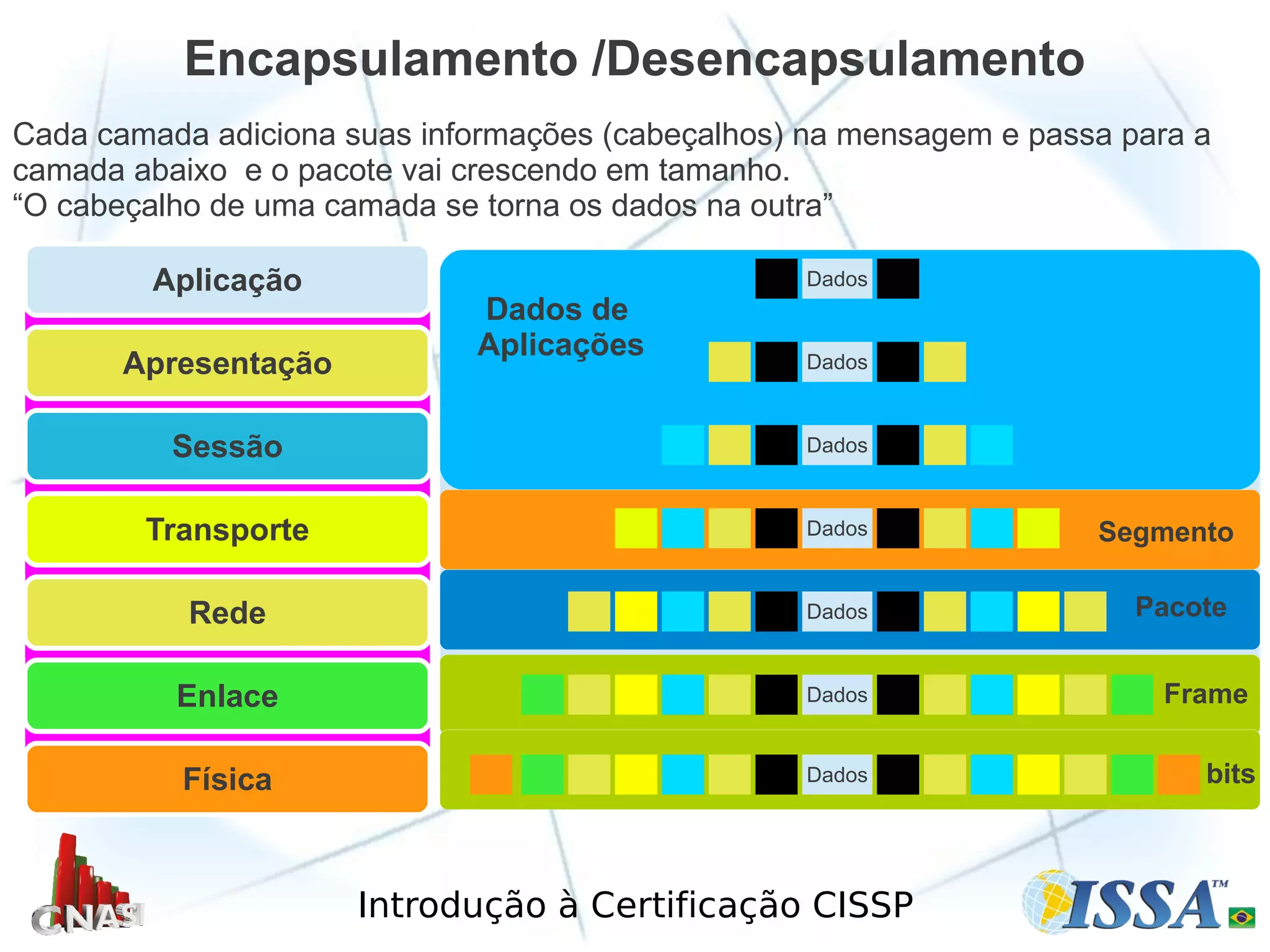

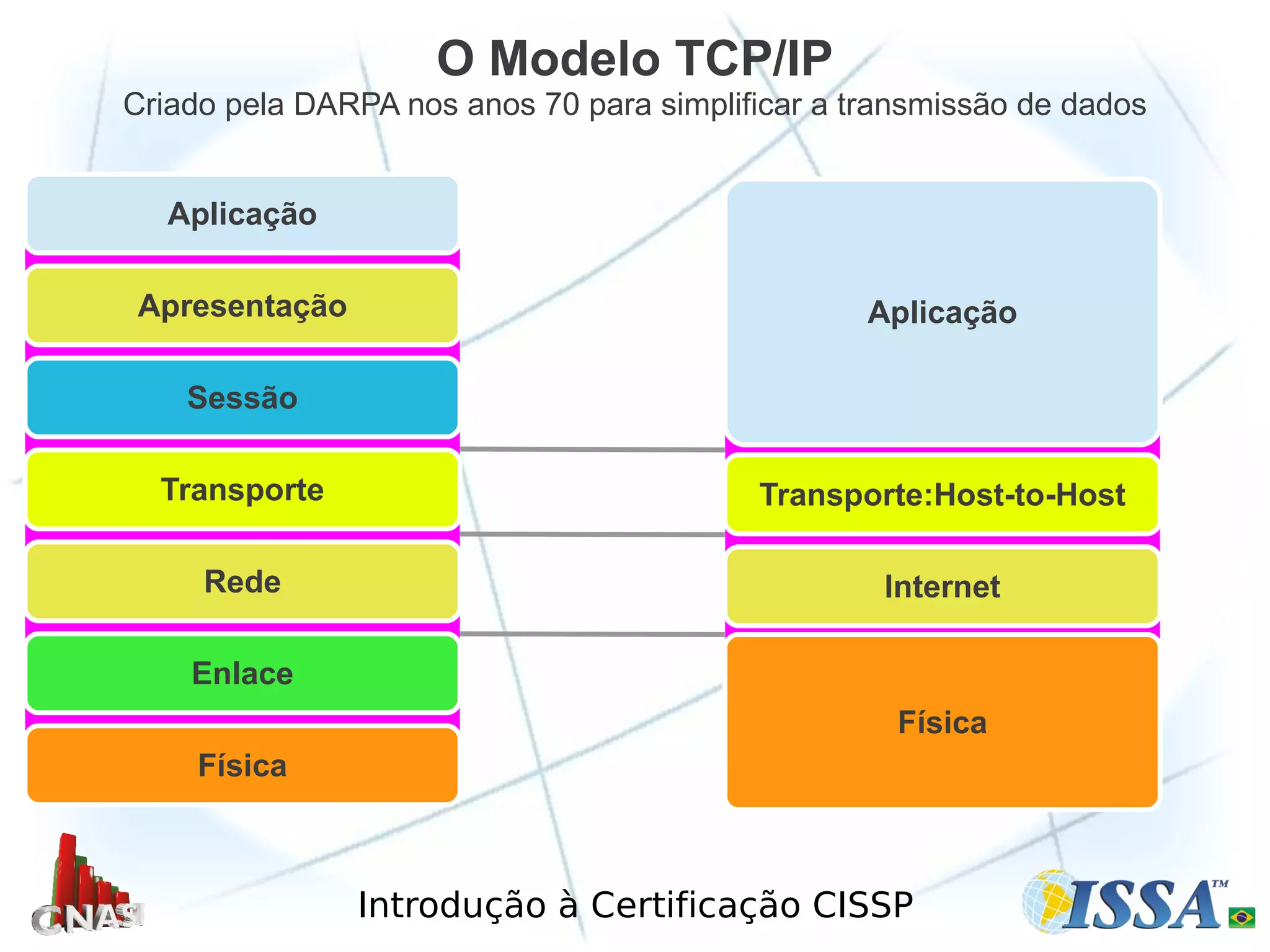

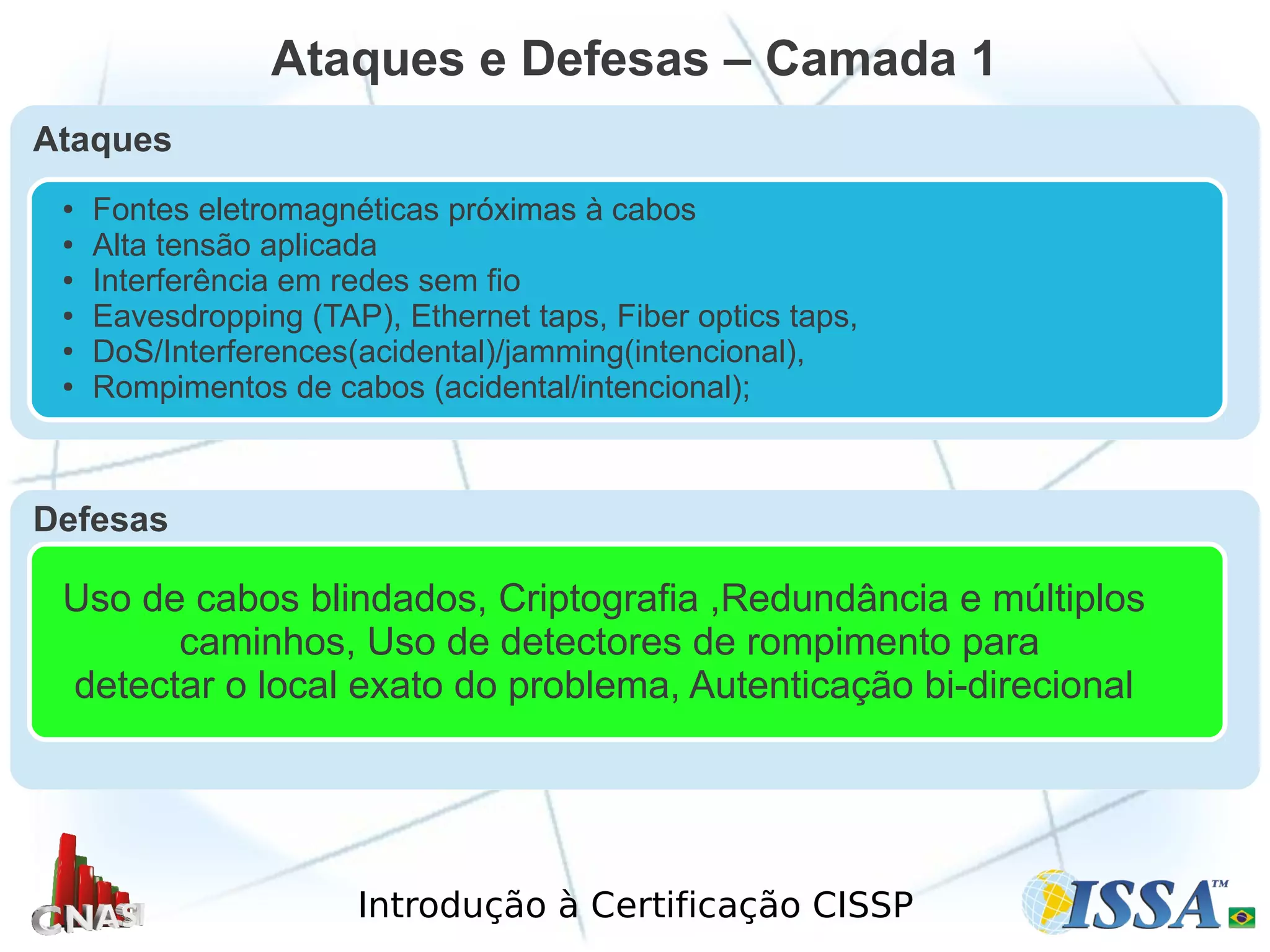

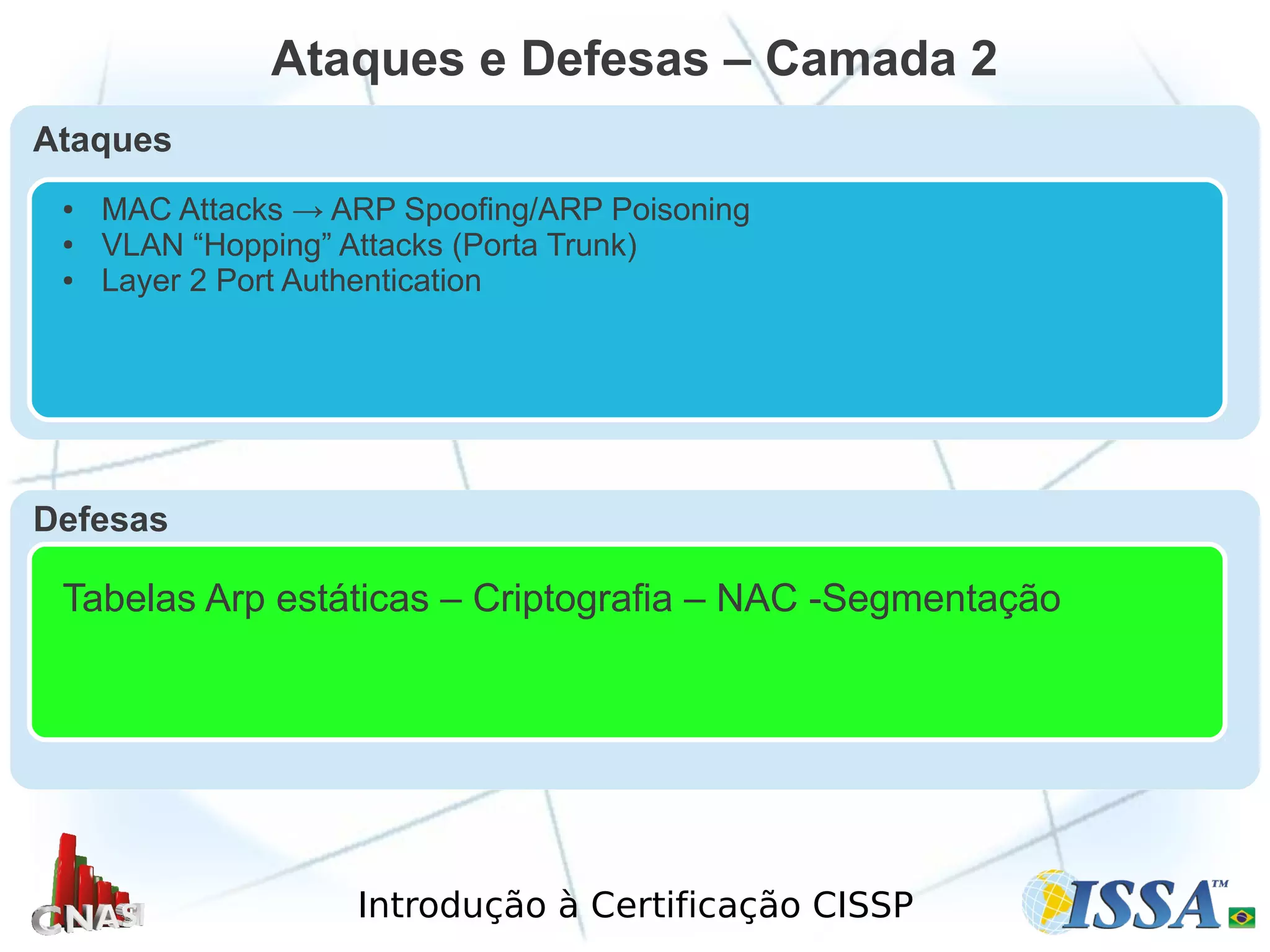

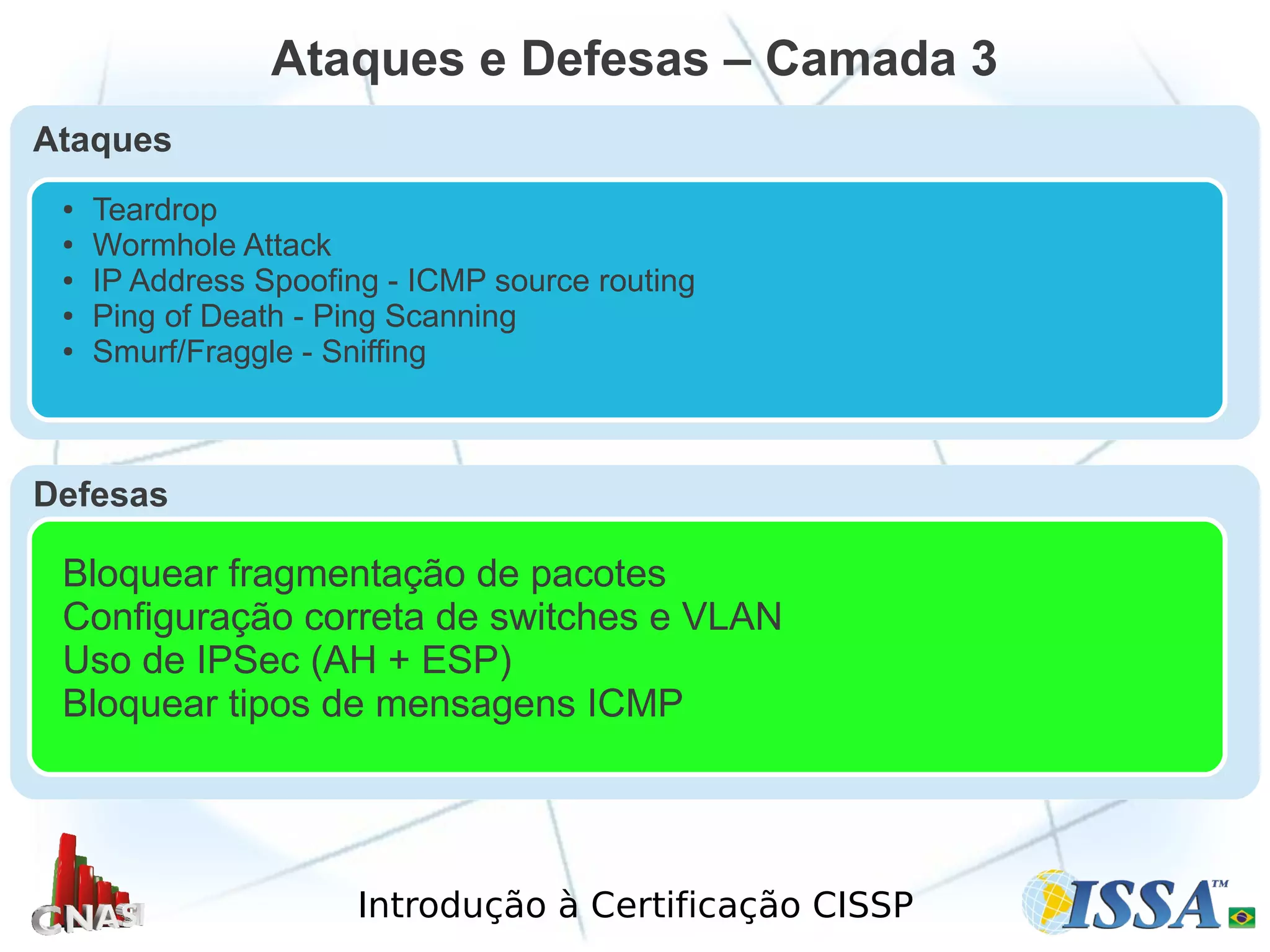

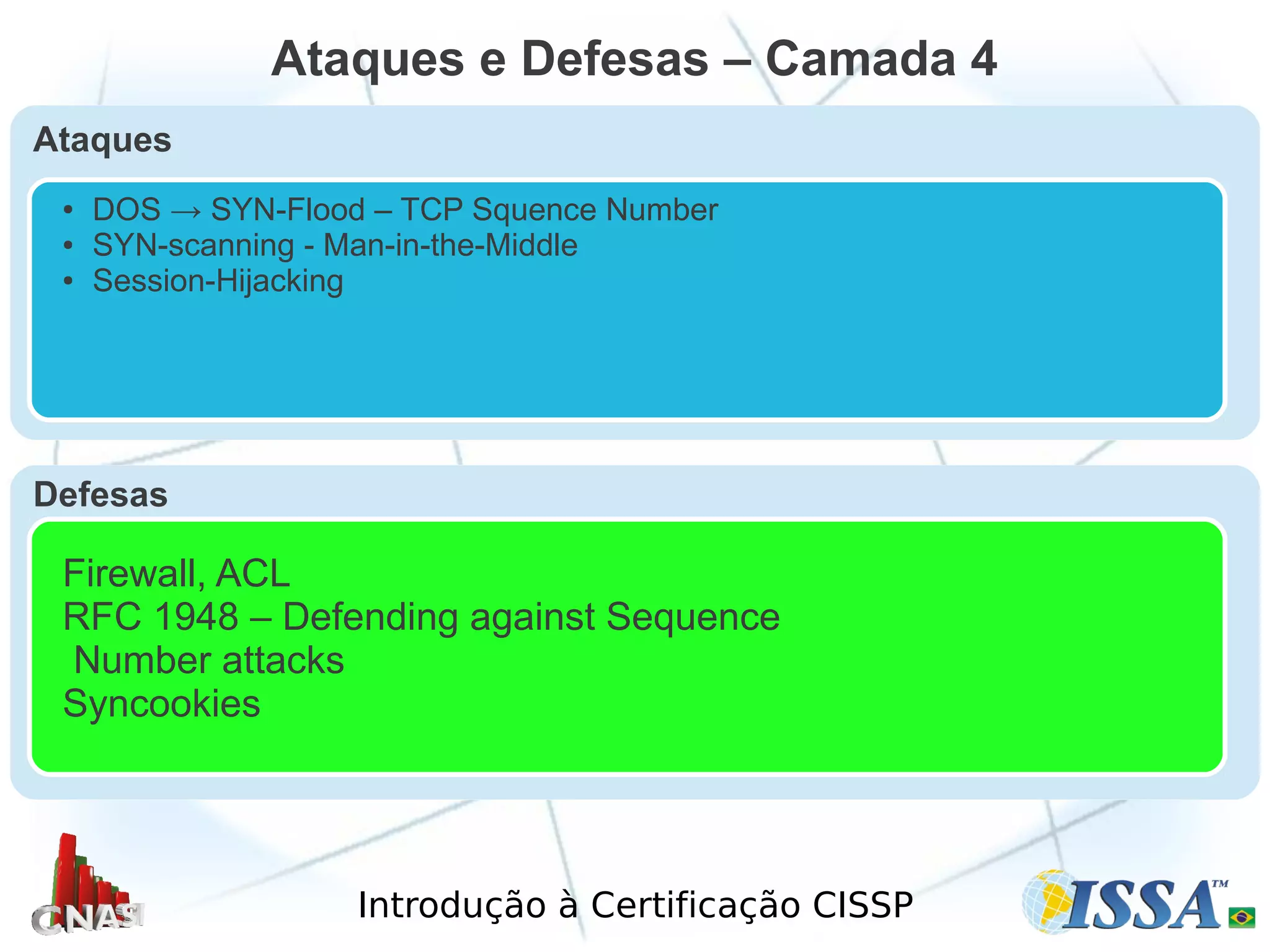

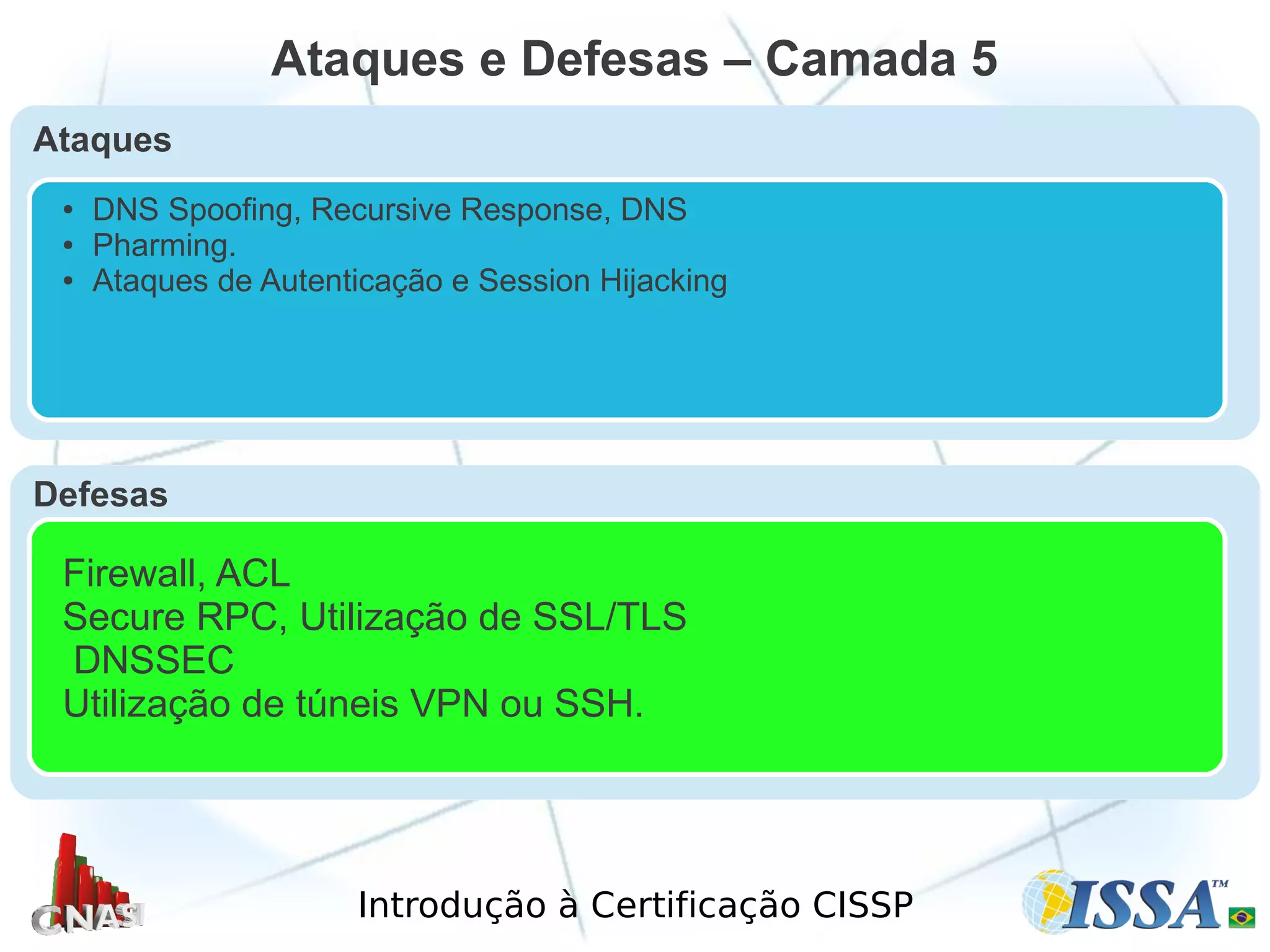

O documento aborda a certificação CISSP, focando na segurança de telecomunicações e redes. Ele detalha os modelos de segurança, protocolos de comunicação e estratégias de defesa contra ameaças em diversas camadas da arquitetura de rede. Além disso, menciona os desafios da segurança da informação e descreve a importância de uma abordagem holística na formação de profissionais na área.