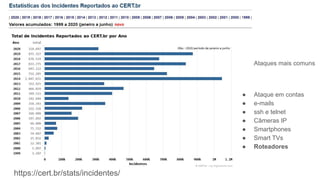

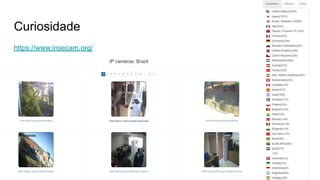

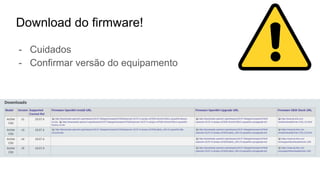

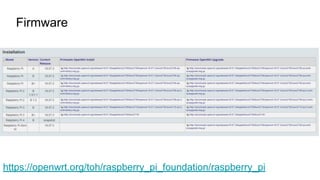

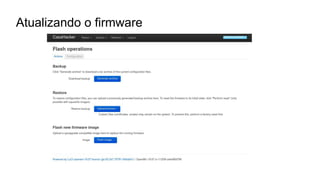

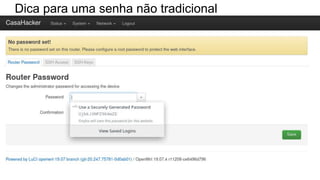

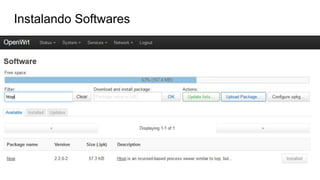

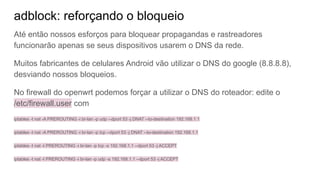

O documento apresenta informações sobre Douglas Esteves, Caio Volpato e as organizações Casa Hacker e Laboratório Hacker de Campinas. Também fornece detalhes sobre o firmware OpenWRT, como instalá-lo e customizá-lo em roteadores, e dicas de segurança como bloquear anúncios e usar DNS criptografado.