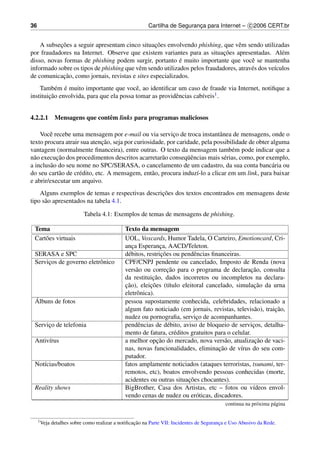

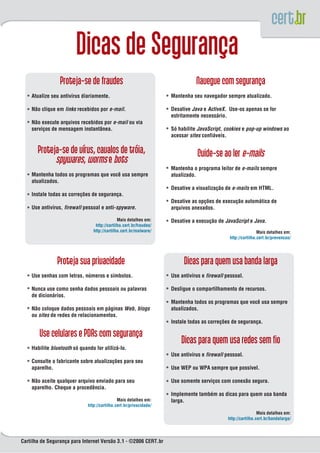

O documento fornece diretrizes sobre segurança na Internet. Ele discute conceitos gerais de segurança de computadores e senhas, riscos associados ao uso da Internet e métodos de prevenção, privacidade online, fraudes, redes sem fio e banda larga, spam, incidentes de segurança e códigos maliciosos. O documento também inclui um glossário, checklist e dicas rápidas de segurança.