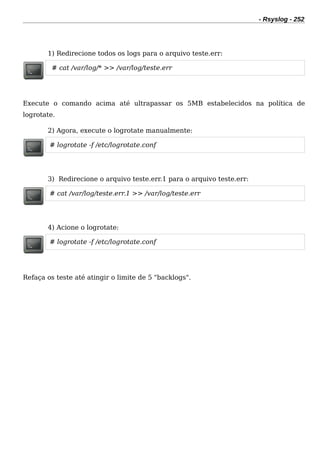

Este documento discute o Rsyslog, um sistema de registro de log no Linux. Ele explica como o Rsyslog organiza logs por facilidade, nível e destino, e como configurar logs remotos e rotação de logs. Também fornece exemplos de como configurar o Rsyslog para registrar logs do cron, centralizar logs em um servidor e aplicar políticas de rotação de logs.