Prova_informatica_tipo 13

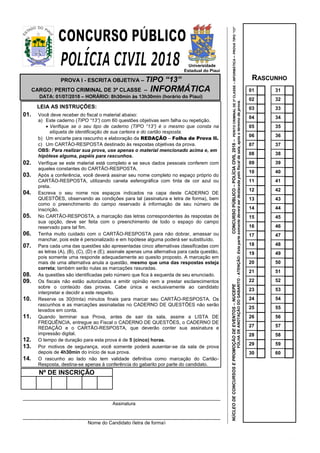

- 1. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 1 PROVA I - ESCRITA OBJETIVA – TIPO “13” CARGO: PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA DATA: 01/07/2018 – HORÁRIO: 8h30min às 13h30min (horário do Piauí) LEIA AS INSTRUÇÕES: 01. Você deve receber do fiscal o material abaixo: a) Este caderno (TIPO “13”) com 60 questões objetivas sem falha ou repetição. Verifique se o seu tipo de caderno (TIPO “13”) é o mesmo que consta na etiqueta de identificação de sua carteira e do cartão resposta. b) Um encarte para rascunho e elaboração da REDAÇÃO – Folha de Prova II. c) Um CARTÃO-RESPOSTA destinado às respostas objetivas da prova. OBS: Para realizar sua prova, use apenas o material mencionado acima e, em hipótese alguma, papéis para rascunhos. 02. Verifique se este material está completo e se seus dados pessoais conferem com aqueles constantes do CARTÃO-RESPOSTA. 03. Após a conferência, você deverá assinar seu nome completo no espaço próprio do CARTÃO-RESPOSTA, utilizando caneta esferográfica com tinta de cor azul ou preta. 04. Escreva o seu nome nos espaços indicados na capa deste CADERNO DE QUESTÕES, observando as condições para tal (assinatura e letra de forma), bem como o preenchimento do campo reservado à informação de seu número de inscrição. 05. No CARTÃO-RESPOSTA, a marcação das letras correspondentes às respostas de sua opção, deve ser feita com o preenchimento de todo o espaço do campo reservado para tal fim. 06. Tenha muito cuidado com o CARTÃO-RESPOSTA para não dobrar, amassar ou manchar, pois este é personalizado e em hipótese alguma poderá ser substituído. 07. Para cada uma das questões são apresentadas cinco alternativas classificadas com as letras (A), (B), (C), (D) e (E); assinale apenas uma alternativa para cada questão, pois somente uma responde adequadamente ao quesito proposto. A marcação em mais de uma alternativa anula a questão, mesmo que uma das respostas esteja correta; também serão nulas as marcações rasuradas. 08. As questões são identificadas pelo número que fica à esquerda de seu enunciado. 09. Os fiscais não estão autorizados a emitir opinião nem a prestar esclarecimentos sobre o conteúdo das provas. Cabe única e exclusivamente ao candidato interpretar e decidir a este respeito. 10. Reserve os 30(trinta) minutos finais para marcar seu CARTÃO-RESPOSTA. Os rascunhos e as marcações assinaladas no CADERNO DE QUESTÕES não serão levados em conta. 11. Quando terminar sua Prova, antes de sair da sala, assine a LISTA DE FREQUÊNCIA, entregue ao Fiscal o CADERNO DE QUESTÕES, o CADERNO DE REDAÇÃO e o CARTÃO-RESPOSTA, que deverão conter sua assinatura e impressão digital. 12. O tempo de duração para esta prova é de 5 (cinco) horas. 13. Por motivos de segurança, você somente poderá ausentar-se da sala de prova depois de 4h30min do início de sua prova. 14. O rascunho ao lado não tem validade definitiva como marcação do Cartão- Resposta, destina-se apenas à conferência do gabarito por parte do candidato. Nº DE INSCRIÇÃO ____________________________________________________________ Assinatura ____________________________________________________________ Nome do Candidato (letra de forma) Universidade Estadual do Piauí RASCUNHO 01 31 02 32 03 33 04 34 05 35 06 36 07 37 08 38 09 39 10 40 11 41 12 42 13 43 14 44 15 45 16 46 17 47 18 48 19 49 20 50 21 51 22 52 23 53 24 54 25 55 26 56 27 57 28 58 29 59 30 60 NÚCLEODECONCURSOSEPROMOÇÃODEEVENTOS–NUCEPECONCURSOPÚBLICO–POLÍCIACIVIL2018–PERITOCRIMINALDE3ªCLASSE–INFORMÁTICA–PROVATIPO“13” FOLHADEANOTAÇÃODOGABARITO-ATENÇÃO:Estapartesomentedeveráserdestacadapelofiscaldasala,apósotérminodaprova.

- 2. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 2 NºDEINSCRIÇÃO

- 3. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 3 CONHECIMENTOS BÁSICOS LÍNGUA PORTUGUESA Texto I Leia o texto I para responder às questões de 01 a 04. TEMOS INSTITUIÇÕES FORTES Como entender a evolução das regras do jogo no Brasil (...) Instituições, como ensina Douglass North, são regras do jogo, formais e informais. Constituem as restrições que moldam a interação humana, alinhando incentivos para ações de natureza política, social ou econômica. Criam condições para a atividade de empreender, assumir riscos e gerar prosperidade. Protegem os cidadãos do arbítrio e da violência do Estado. No Brasil, entendem-se instituições como restritas apenas às organizações do setor público. Ocorre que elas incluem regras sobre liberdade de expressão e de opinião e, assim, garantias de imprensa livre e independente, além de compreenderem os mercados. As instituições costumam surgir de novas crenças. Um exemplo foi a percepção, ao longo do tempo, das desvantagens do autoritarismo. Daí vieram, no Brasil, o fim do regime militar e as normas do Estado democrático de direito nascidas da Constituição de 1988. (...) (Revista Veja, Editora ABRIL, edição 2539, ano 50, nº 29, 19 de julho de 2017, p. 77). 01. O texto sugere que a) As instituições, para serem sólidas, devem ser inflexíveis, no tempo e no espaço, no que conforma as regras por elas mesmas estabelecidas. b) As instituições existem para regular e padronizar comportamentos de naturezas diversas e para resguardar a sociedade de arbitrariedades e autoritarismos. c) As instituições públicas são responsáveis pela normatização geral dos comportamentos, cabendo àquelas de natureza privada obediência às regras instituídas. d) As instituições privadas devem elaborar suas próprias normas e regulamentos sem, necessariamente, obedecer às normas estabelecidas pelas instituições públicas. e) As instituições se consolidam quando conduzem o cidadão às tradições da sociedade, especialmente no que se refere à esfera econômica. 02. A palavra (verbo/forma verbal) destacada em cada sequência frasal tem o seu sentido utilizado conforme o que se apresenta nos parênteses, em: a) Como entender a evolução das regras do jogo no Brasil (aprender/estudar). b) Constituem as restrições que moldam a interação humana,... (perceber/organizar). c) ...alinhando incentivos para ações de natureza política,... (capacitar/afixar) d) ...além de compreenderem os mercados. (incluir/abranger). e) As instituições costumam surgir de novas crenças. (evoluir/crescer) 03. Em apenas uma das sequências frasais, dispostas nas opções abaixo, a justificativa para o uso da(s) vírgula(s) difere das demais. Assinale-a. a) Instituições, como ensina Douglass North, são regras do jogo... . b) No Brasil, entendem-se instituições como restritas apenas às organizações do setor público. c) ...alinhando incentivos para ações de natureza política, social ou econômica. d) Um exemplo foi a percepção, ao longo do tempo, das desvantagens do autoritarismo. e) Daí vieram, no Brasil, o fim do regime militar e as normas do Estado democrático de direito nascidas da Constituição de 1988.

- 4. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 4 04. Só NÃO está correto o que se afirma sobre as relações sintáticas e/ou semânticas dos destaques, em: a) “Constituem”, “Criam” e “Protegem” (No primeiro parágrafo do texto, são formas verbais que constituem núcleos de predicados de um mesmo sujeito: “Instituições”). b) Em: Protegem os cidadãos do arbítrio e da violência do Estado., (Um dos complementos indiretos da forma verbal “Protegem”). c) Um exemplo foi a percepção, ao longo do tempo, das desvantagens do autoritarismo. (Termo circunstancial relativo a lugar). d) ...entendem-se instituições como restritas apenas às organizações do setor público. (O verbo apresenta-se em voz passiva sintética). e) Instituições, como ensina Douglass North, são regras do jogo, formais e informais. (Predicativo do sujeito “Instituições”). Texto II (Para a questão 05) (https://www.google.com.br/ - Acesso em 7.5.2018) 05. A charge, associando aspectos verbais e não verbais, ressalta a) A inflexibilidade de certas expressões quando particularizadas, principalmente se os interlocutores não fizerem parte de um mesmo mundo social. b) A arbitrariedade no uso particular de ditados populares, especialmente se a intenção comunicativa estiver voltada para provocar algum efeito de humor. c) A natureza específica de significados de expressões que não tenham sido ainda totalmente socializadas. d) A rigidez característica e necessária sobre a linguagem como forma de evitar interpretações equivocadas e provocar efeitos de humor indesejados. e) A plasticidade semântica da linguagem, evidenciada na intenção comunicativa do locutor ao emitir a expressão “se vira”.

- 5. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 5 Texto III (Para as questões de 06 a 10). Os riscos da democracia O mau humor do Brasil O que revelou a Pnad Contínua divulgada em 17 de maio? Um formidável desperdício do mais importante fator de produção de qualquer sociedade: quase 28 milhões de trabalhadores subocupados, distribuídos conforme descrito no quadro. (...) Trata-se do criminoso desperdício do mais importante fator de produção de qualquer sociedade. Lembremos que esta só pode consumir o que ela mesma produziu. Os cidadãos só podem consumir o que desejam se eles forem alocados à produção desses mesmos bens e serviços através de um sistema de informação gerado pelos ―mercados‖. O homem não os inventou. Foram descobertos em tempos imemoriais pelo aumento da produtividade gerada pela divisão do trabalho. A consagração da propriedade privada (que não é um direito natural) e o aperfeiçoamento dos ―mercados‖ pelos economistas ao longo do tempo produziram o que chamamos de ―capitalismo‖. Ele, com todos os seus inconvenientes, foi o mais importante fator do enorme desenvolvimento social e econômico dos últimos três séculos. Os fatos são estes. Temos disponível pelo menos 12% da nossa força de trabalho. Se soubermos empregá-la com um aumento da demanda global sem apelar para as despesas públicas, teremos o início da volta do desenvolvimento. (...). (https://www.cartacapital.com.br/revista/1005/magica-nao-vale - por Delfim Netto — publicado 31/05/2018 00h10, última modificação 29/05/2018 17h40 – Acesso em: 11.5.2018) 06. É CORRETO afirmar que o texto, considerando-se as ideias apresentadas, a) Desenvolve-se criticamente a partir da resposta à questão proposta no seu início e justificando seus argumentos com dados de pesquisa realizada. b) Sugere que o mau humor do Brasil, conforme assinalado no seu título, origina- se nas condições precárias em que vive sua população, em termos econômicos. c) Denuncia o capitalismo como sendo o responsável pela escassez de empregos para a população em virtude da excessiva exploração do trabalho dos menos qualificados. d) Ressalta que os dados estatísticos apresentados na pesquisa vinculam a pobreza à crueldade do mercado capitalista, em sua essência. e) Alerta, em suas críticas, sobre a possibilidade de ameaça à democracia, caso vinculem-se as condições de vida da população às ações governamentais. 07. A única opção em cuja frase NÃO se verifica qualquer palavra/expressão que enuncie uma carga avaliativa no que se refere ao tema em debate é: a) Um formidável desperdício do mais importante fator de produção de qualquer sociedade: b) Trata-se do criminoso desperdício do mais importante fator de produção de qualquer sociedade. c) Ele, com todos os seus inconvenientes, foi o mais importante fator do enorme desenvolvimento social e econômico dos últimos três séculos. d) ...quase 28 milhões de trabalhadores subocupados, distribuídos conforme descrito no quadro.(...) e) Os riscos da democracia. O mau humor do Brasil.

- 6. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 6 08. Considerando as estruturas gramaticais, está CORRETO o que se afirma sobre as frases ou segmentos delas, na opção: a) Lembremos que esta só pode consumir o que ela mesma produziu. (Verbos que não podem constituir perífrase verbal em virtude de sua autonomia semântica). b) Um formidável desperdício do mais importante fator de produção de qualquer sociedade:... (Expressão cujo adjetivo figura em seu grau superlativo absoluto analítico). c) Foram descobertos em tempos imemoriais pelo aumento da produtividade... (Constitui uma estrutura verbal de voz ativa, evidenciada pela expressão que denota circunstância de tempo). d) ... sem apelar para as despesas públicas,... (Oração que denota finalidade em relação a sua principal). e) ...teremos o início da volta do desenvolvimento. (Oração principal do período no qual figura). 09. Ao final de cada uma das opções, encontra-se, entre parênteses, a palavra/expressão que, CORRETAMENTE, é retomada por aquela marcada, na frase, em: a) Lembremos que esta só pode consumir o que ela mesma produziu. (“produção”). b) Se soubermos empregá-la com um aumento da demanda global... (“força de trabalho”). c) Ele, com todos os seus inconvenientes,... (“tempo”). d) Ele, com todos os seus inconvenientes,... (“economistas”). e) O homem não os inventou. (“bens e serviços”). 10. Possui o mesmo status sintático que “os”, em O homem não os inventou, o termo marcado em: a) Trata-se do criminoso desperdício do mais importante fator de produção de qualquer sociedade. b) Lembremos que esta só pode consumir o que ela mesma produziu. c) Os cidadãos só podem consumir o que desejam se eles forem alocados à produção desses mesmos bens e serviços... d) Se soubermos empregá-la com um aumento da demanda global sem apelar para as despesas públicas,... e) Ele, com todos os seus inconvenientes,... NOÇÕES DE LÓGICA 11. Tem-se duas cestas A e B que contém bolinhas, da seguinte maneira: As bolinhas da cesta A são de plástico e as da cesta B são de vidro. Na cesta A tem 5 bolinhas vermelhas e 6 azuis, enquanto que na cesta B tem 3 vermelhas e 4 azuis. Deve-se retirar certa quantidade de bolinhas de cada cesta ao mesmo tempo e sem olhar. Qual a menor quantidade que se deve retirar de cada uma das cestas, para ter certeza de encontrar entre todas as bolinhas que foram retiradas, duas da mesma cor, porém de materiais diferentes? a) 3 b) 4 c) 5 d) 6 e) 10 12. Considerando que cinco cartões com as letras A, B, C, D e E foram colocados sobre uma mesa nesta ordem: da esquerda para direita. Em um primeiro movimento, o cartão que está na extremidade esquerda é colocado no centro, reacomodando o resto, como se mostra na figura. Em um segundo movimento, o cartão da extremidade direita se coloca no centro, no seguinte movimento, se passa o da margem esquerda ao centro, e no seguinte movimento se passa o cartão da margem direita ao centro, e assim sucessivamente. Qual a carta que estará na margem esquerda depois de 2018 movimentos? a) A b) B c) C d) D e) E 13. Em uma pesquisa sobre história do futebol no Brasil, constatou-se a forte influência portuguesa no futebol brasileiro no início do século XX. Dois historiadores fazendo levantamento de dados, obtiveram informações sobre a situação dos clubes de origem portuguesa que se instalaram no Brasil. O historiador Pedro descreve assim a situação: “Todos os clubes de origem portuguesa exploravam seus funcionários e eram donos

- 7. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 7 dos passes dos jogadores. Não havia clubes de origem portuguesa pobres que prestavam assistência às pessoas carentes. Por outro lado, todos os clubes paulistas eram pobres. Todos os clubes paulistas prestavam serviços de assistência às pessoas carentes. Nenhum dos clubes paulistas ou clubes cariocas eram ricos. Além disso, existiam clubes paulistas e clubes cariocas que não eram discriminados financeiramente pelos clubes de origem portuguesa”. O historiador Paulo diz que todas e cada uma das afirmações de Pedro são falsas. E sabemos que Paulo sempre diz a verdade. Dentre as opções abaixo, qual é a afirmação que decorre de todas as afirmações anteriores? a) Nenhum clube paulista rico era discriminado financeiramente por clubes de origem portuguesa pobres. b) Alguns clubes pobres de origem portuguesa eram discriminados financeiramente por alguns clubes paulistas ricos e alguns clubes cariocas ricos. c) Alguns clubes cariocas ricos não eram discriminados financeiramente pelos clubes de origem portuguesa. d) Alguns clubes cariocas ricos eram discriminados financeiramente por clubes de origem portuguesa. e) Todos os clubes paulistas e clubes cariocas ricos discriminavam financeiramente os clubes de origem portuguesa pobres. 14. Seleciona-se, ao acaso, um número compreendido estritamente entre 2016 e 4032, isto é, não podendo ser 2016 tampouco 4032. A probabilidade de que o produto dos dígitos do número seja ímpar é: a) b) c) d) e) 15. Os números inteiros compreendidos entre 2011 e 2020 foram ordenados da seguinte maneira: 2019 - 2016 - 2017 - 2018 - 2012 - 2011 - # - # - # - #. Baseado no critério que rege essa ordem, os quatro números que faltam devem ser colocados, respectivamente, em cada posição de # na ordem: a) 2015-2013-2020-2014 b) 2014-2015-2013-2020 c) 2013-2020-2014-2015 d) 2014-2015-2020-2013 e) 2015-2020-2013-2014 16. Considere a proposição: “Se posso conduzir um veículo, tenho mais de 18 anos.” Qual das proposições abaixo é equivalente a proposição acima? a) Se não tenho mais de 18 anos, posso conduzir um veículo. b) Se não tenho mais de 18 anos, não posso conduzir um veículo. c) Se tenho mais de 18 anos, posso conduzir um veículo. d) Se tenho mais de 18 anos, não posso conduzir um veículo. e) Se não é o caso que não tenho mais de 18 anos, posso conduzir um veículo. 17. Mariana e Ana se encontram ao acaso e iniciam uma conversação: Mariana diz: Se os crisântemos são vermelhos, então as orquídeas não são azuis. Ana diz: Os crisântemos são brancos e amarelos, e as orquídeas são azuis ou são verdes. Considerando que Mariana sempre diz mentiras e Ana sempre diz a verdade, podemos determinar o valor de verdade dos seguintes enunciados, exceto um. Qual é esse enunciado dentre as opções abaixo? a) As orquídeas são azuis. b) Os crisântemos são vermelhos. c) Os crisântemos são brancos. d) As orquídeas são verdes. e) Os crisântemos são amarelos. 18. Uma cidade foi invadida por vampiros que atacavam a todos. Após tomarem um antídoto, os vampiros passam a atacar somente quem enuncia um argumento que tenha ao menos uma fórmula tautológica entre suas premissas, e ao menos uma fórmula tautológica na conclusão. Márcio, Penélope, Luana, Carla e João são encurralados por um grupo de

- 8. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 8 vampiros e em uma tentativa de não serem atacados, cada um fala o argumento que pensa rapidamente. Dentre as alternativas abaixo, qual indica quem será acatado pelos vampiros? a) Márcio: Estou vivo e estou morto, ou não estou vivo e não estou morto. Logo, sou um vampiro e não sou um vampiro. b) Penélope: Se não sou uma vampira, não estou morta. Se não sou uma vampira, não estou viva. Logo, sou uma vampira e não sou. c) Luana: Se não estou viva, estou morta. Se não sou uma vampira, não sou uma vampira. Portanto, se sou uma vampira e não sou, então não sou uma vampira e sou. d) João: Se sou um vampiro, então estou vivo ou não estou vivo. Logo, se estou morto e sou um vampiro, estou vivo e não sou um vampiro. e) Carla: Sou uma vampira se, e somente se, não estou morta e não estou viva. Logo, sou uma vampira e não sou. 19. Considerando as informações: Qualquer um que seja amigo de Amanda está louco. Só os loucos são felizes. Se alguém é feliz não está louco. Se ninguém é feliz, então ninguém está louco. Qual alternativa abaixo indica o que não ocorre, de acordo com o conjunto de sentenças acima? a) Ninguém é feliz. b) Amanda não tem amigos. c) Qualquer um que esteja louco é amigo de Amanda. d) Qualquer um que não esteja louco é amigo de Amanda. e) Há alguém que nem está louco nem é feliz. 20. Em uma academia são disponibilizadas três atividades: Dança, Hidroginástica e Musculação. Sabendo que alguns alunos de hidroginástica também fazem aulas de dança e nenhum aluno de musculação faz aula de dança. Podemos afirmar com toda certeza que: a) Algum aluno de hidroginástica é aluno de musculação. b) Nenhum aluno de hidroginástica é aluno de musculação. c) Algum aluno de dança é aluno de musculação. d) Algum aluno de hidroginástica não é aluno de musculação. e) Algum aluno de dança é aluno de hidroginástica e de musculação. NOÇÕES DE DIREITO 21. Assinale a alternativa INCORRETA acerca do erro de tipo: a) Escusável ou inescusável, o erro de tipo sempre exclui o dolo. b) O erro de tipo ocorre quando o indivíduo, desconhecendo um ou vários elementos constitutivos do tipo penal, não sabe que pratica um fato descrito em lei como infração penal quando na verdade o faz. c) Erro de tipo acidental é aquele que recai, por exemplo, sobre o objeto do crime, e assim, não afasta a responsabilidade penal. d) O terceiro que determina o erro responde pelo crime. e) No erro de tipo, o sujeito quer praticar um crime, mas, por erro, acaba por cometer um fato penalmente irrelevante. 22. Sobre os crimes contra a Administração Pública, assinale a alternativa CORRETA. a) O crime de peculato não é previsto na modalidade culposa. b) Somente considera-se funcionário público, para os efeitos penais, quem, com remuneração, exerce cargo, emprego ou função pública. c) O exercício arbitrário das próprias razões é um crime contra a Administração Pública. d) Oferecer, dar ou prometer vantagem indevida a funcionário público, para determiná-lo a praticar, omitir ou retardar ato de ofício, caracteriza o crime de corrupção ativa. e) No crime de corrupção passiva, a pena é aumentada pela metade, se, em consequência da vantagem ou promessa, o funcionário retarda ou deixa de praticar qualquer ato de ofício ou o pratica infringindo dever funcional. 23. Acerca das formas de violência doméstica e familiar contra a mulher, previstas na Lei Maria da Penha, é CORRETO afirmar que: a) a violência psicológica é entendida como qualquer conduta que ofenda sua integridade ou saúde corporal; b) a violência física é entendida como qualquer conduta que lhe cause dano emocional e diminuição da auto-estima ou que lhe prejudique e perturbe o pleno desenvolvimento ou que vise degradar ou controlar suas ações, comportamentos, crenças e decisões, mediante ameaça,

- 9. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 9 constrangimento, humilhação, manipulação, isolamento, vigilância constante, perseguição contumaz, insulto, chantagem, ridicularização, exploração e limitação do direito de ir e vir ou qualquer outro meio que lhe cause prejuízo à saúde psicológica e à autodeterminação; c) a violência moral é entendida como qualquer conduta que configure calúnia, difamação ou injúria; d) a violência patrimonial é entendida como qualquer conduta que a constranja a presenciar, a manter ou a participar de relação sexual não desejada, mediante intimidação, ameaça, coação ou uso da força; que a induza a comercializar ou a utilizar, de qualquer modo, a sua sexualidade, que a impeça de usar qualquer método contraceptivo ou que a force ao matrimônio, à gravidez, ao aborto ou à prostituição, mediante coação, chantagem, suborno ou manipulação; ou que limite ou anule o exercício de seus direitos sexuais e reprodutivos; e) a violência sexual é entendida como qualquer conduta que configure retenção, subtração, destruição parcial ou total de seus objetos, instrumentos de trabalho, documentos pessoais, bens, valores e direitos ou recursos econômicos, incluindo os destinados a satisfazer suas necessidades. 24. Acerca de Inquérito Policial e Prisão em Flagrante, assinale a alternativa CORRETA. a) Ao receber o auto de prisão em flagrante, o juiz deverá obrigatoriamente converter a prisão em flagrante em preventiva. b) Qualquer do povo, as autoridades policiais e seus agentes deverão prender quem quer que seja encontrado em flagrante delito. c) Nas infrações permanentes, entende-se o agente em flagrante delito até o prazo de 24h. d) A autoridade policial enviará os autos do inquérito ao juiz competente, e este fará relatório minucioso do que tiver sido apurado. e) Os instrumentos do crime, bem como os objetos que interessarem à prova, acompanharão os autos do inquérito. 25. Sobre o exame do corpo de delito, e as Perícias em geral, assinale a alternativa INCORRETA. a) Quando a infração deixar vestígios, será indispensável o exame de corpo de delito, direto ou indireto, não podendo supri-lo a confissão do acusado. b) Em caso de exumação para exame cadavérico, a autoridade providenciará para que, em dia e hora previamente marcados, se realize a diligência, da qual se lavrará auto circunstanciado. c) O exame de corpo de delito poderá ser feito em qualquer dia e a qualquer hora. d) O juiz ficará adstrito ao laudo, podendo aceitá-lo ou rejeitá-lo, no todo ou em parte. e) Não sendo possível o exame de corpo de delito, por haverem desaparecido os vestígios, a prova testemunhal poderá suprir-lhe a falta. 26. Acerca dos direitos e garantias fundamentais, assinale a alternativa CORRETA. a) Nenhuma pena passará da pessoa do condenado, podendo a obrigação de reparar o dano e a decretação do perdimento de bens ser, nos termos da lei, estendidas aos sucessores e contra eles executadas, até o limite do valor do patrimônio transferido. b) A casa é asilo inviolável do indivíduo, ninguém nela podendo penetrar sem consentimento do morador, salvo em caso de flagrante delito ou desastre, ou para prestar socorro, ou, durante a noite, por determinação judicial. c) Todos podem reunir-se pacificamente, sem armas, em locais abertos ao público, desde que não frustrem outra reunião anteriormente convocada para o mesmo local, sendo apenas exigida prévia autorização pela autoridade competente. d) É plena a liberdade de associação, para fins ilícitos, vedada a de caráter paramilitar. e) É livre a manifestação do pensamento, sendo permitido o anonimato. 27. Acerca da forma e sistema de governo, chefia de estado e chefia de governo, assinale a alternativa CORRETA. a) Atualmente, o Brasil adota a República como sistema de governo. b) No Parlamentarismo, as funções de Chefe de Estado e de Chefe de Governo não são exercidas por uma única pessoa.

- 10. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 10 c) No Presidencialismo, as funções de Chefe de Estado e Chefe de Governo encontram- se nas mãos de uma única pessoa, qual seja, o Presidente da República; esta forma de governo é a prevista na Constituição Brasileira. d) O Brasil é uma República Presidencialista, e seus governantes são eleitos indiretamente pelo povo. e) A Monarquia é uma forma de governo em que há uma participação direta do povo na escolha dos governantes. 28. Sobre a Lei Complementar nº 37/2004 do Estado do Piauí, assinale a alternativa INCORRETA. a) O Diretor da polícia técnico-científica não fica subordinado diretamente ao Delegado- Geral. b) A Polícia Civil compõe-se de polícia judiciária e de polícia técnico-científico. c) À polícia técnico-científica, composta pelos auxiliares das autoridades policiais civis, compete o apoiamento técnico e científico e a realização das perícias em geral. d) Os cargos da polícia técnico-científica são: perito médico-legista, perito odonto-legista e perito criminal. e) À polícia técnico-científica compete auxiliar a polícia judiciária, realizando as perícias e demais providências probatórias por esta requisitadas, mas sem vínculo de subordinação hierárquica em relação aos seus integrantes. 29. Em relação aos Princípios Gerais da Administração Pública, assinale a alternativa CORRETA. a) Com base no Princípio da Legalidade, a Administração Pública não está proibida de agir além da lei. b) Pelo Princípio da Moralidade, toda atuação da Administração deve ter como finalidade a satisfação do interesse público. c) O Princípio da Publicidade exige transparência na atuação administrativa, não permitindo o controle da administração pública pelos administrados. d) A exigência de uma atuação ética por parte dos agentes da administração pública está ligada ao princípio da Impessoalidade. e) Seguindo o Princípio da Eficiência, a Administração Pública reduz o controle das atividades-meio e privilegia a aferição de resultados, afastando a morosidade e desperdícios. 30. Acerca da Centralização e Descentralização da atividade administrativa, e Administração Pública Direta e Indireta, assinale a alternativa CORRETA. a) A descentralização pressupõe duas pessoas distintas: o Estado e a pessoa que executará o serviço, esta última podendo ser um particular ou uma autarquia, por exemplo. b) Quando o Estado executa suas tarefas diretamente, por meio dos órgãos e agentes integrantes da denominada administração direta, ocorre a descentralização administrativa. c) A descentralização administrativa somente pode ocorrer mediante lei. d) Compõem a Administração Indireta somente as Autarquias e as Fundações Públicas. e) Há Administração Pública, em todos os entes federados, e todos os Poderes da República tem órgãos administrativos; no entanto, não é possível que existam entidades da administração indireta vinculadas a órgãos dos Poderes Legislativo e Judiciário.

- 11. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 11 CONHECIMENTOS ESPECÍFICOS 31. Sobre a organização e arquitetura de computadores, seguem-se três afirmações: I. Um barramento é um caminho de comunicação entre dois ou mais dispositivos. Uma característica básica de um barramento é ser um meio de transmissão não compartilhado; II. Se dois dispositivos transmitirem sinais ao barramento ao mesmo tempo, esses sinais irão se sobrepor e serão adulterados; III. Diversos dispositivos podem ser conectados a um barramento, podendo um sinal transmitido por qualquer dos dispositivos ser recebido por todos os outros dispositivos conectados ao barramento; Está CORRETO apenas o que se afirma em: a) I. b) II e III. c) III. d) II. e) I e II. 32. Considere as afirmações abaixo sobre tecnologias de virtualização e plataformas: I. A solução VMware Hipervisor, baseada no servidor ESXi, é um hipervisor independente que executa diretamente no hardware do hospedeiro, ou seja, é um monitor de máquina virtual hosted; II. Uma característica da solução de virtualização Xen é o fato do hipervisor não possuir nenhum tipo de driver de dispositivo. Isso significa, em termo prático, que o Xen não acessa de fato o hardware de E/S, mas apenas gerencia; III. O hipervisor é a plataforma básica das máquinas virtuais, o hipervisor do tipo bare metal tem como alguns exemplos: Microsoft Hyper-V, Virtualbox, Xen Server, VMware ESX; Está CORRETO apenas o que se afirma em: a) I. b) III. c) I e II. d) II. e) II e III. 33. Com relação às características dos processadores tipo Desktop Intel® Core 8th Gen, assinale a única alternativa INCORRETA: a) A tecnologia Hyper-Treading – que permite que múltiplos threads sejam executados em cada núcleo – integra os processadores Core i7; b) A tecnologia Turbo Boost – que permite aumentar dinamicamente a velocidade do processador – não integra os processadores Core i3; c) A tecnologia de virtualização – que permite que uma plataforma de hardware funcione como várias plataformas virtuais – integram os processadores Core i3, i5 e i7; d) Os tipos de memória suportados podem variar de DDR4-2400 a DDR4-2666. e) A litografia padrão – tecnologia semicondutora utilizada na fabricação de um circuito integrado – para os processadores dessa série é de 10 nm (nanômetros); 34. Considere as afirmações abaixo sobre os tipos de RAID (Redundant Array of Independent Disk) e suas características: I. O conjunto dos discos físicos que compõem o RAID é percebido pelo sistema operacional como um único drive lógico; II. Mirroring (Espelhamento) ou mesmo sombreamento, o esquema conhecido como RAID 2, utiliza no mínimo dois discos para prover tolerância a falhas de discos; III. A capacidade de armazenamento redundante é utilizada para armazenar informação de paridade, garantindo assim a recuperação de dados em caso de falha em algum disco, exceto no esquema de RAID 0.

- 12. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 12 Está CORRETO apenas o que se afirma em: a) I. b) I e III. c) II. d) I e II. e) III. 35. Sobre as transações características dos bancos de dados, seguem-se três afirmações: I. O acrônimo ACID (Atomicidade, Consistência, Integridade e Durabilidade) são características de uma transação SQL; II. Uma transação em SQL precisa terminar com uma efetivação ou com uma reversão, essas operações em SQL correspondem respectivamente aos comandos Commit e Rollback; III. Em SQL pode-se configurar o nível de transações que podem ser processadas simultaneamente. O comando set transaction configura níveis de isolamento como, por exemplo, read committed e serializable. Está CORRETO apenas o que se afirma em: a) I e II. b) II. c) II e III. d) I. e) I e III. 36. Com relação à linguagem de consulta estruturada (SQL), marque a única alternativa INCORRETA. a) A DML (Data Manipulation Language) permite a manipulação de dados armazenados em um banco de dados, exemplo: alter, insert, update e delete. b) Entre os componentes SQL, aquele que permite aos usuários criar novos componentes com índices e tabelas é chamado de DDL (Data Definition Language). c) Create user, Grant, Revoke, são exemplos de controle de autorizações de dados e licenças de usuários provenientes do componente DCL (Data Control Language). d) Chave primária é a coluna ou conjunto de colunas que identifica um registro único na tabela. Sua sintaxe: primary key (nome_da_coluna). Exemplo: primary key (matricula_aluno). e) O comando update atualiza o conteúdo de uma ou mais colunas. Por exemplo: update cadastro set matricula_aluno = „12348956‟ where nome_aluno= „João José‟ Nesse exemplo a matrícula do aluno João José foi atualizada para 12348956. 37. Acerca das técnicas e ferramentas de engenharia reversa, analise as afirmações abaixo: I. Um debugger é um tipo de ferramenta de análise que opera em tempo de execução, permitindo manipular o programa em nível de código de máquina. Nela é possível executar o programa instrução por instrução. II. É possível traduzir, em sua totalidade, dados binários em uma linguagem de alto nível utilizando uma ferramenta para decompilar o código, pois durante o processo de compilação são mantidas informações como nome de variáveis e de funções que identificam a estrutura dentro do código binário. III. A característica mais complexa em relação à ferramenta disassembly é distinguir o que é dado do que é código executável, pois essa é uma ferramenta de análise estática que transforma bytes em linguagem assembly. IV. Um ambiente virtual, como o Xen Server, propicia um ambiente para utilização de ferramentas de análise de código, uma vez que permite o uso de clones, salvamento de estado em background e snapshots, virtualizando um ambiente que simula o hardware do computador. Está CORRETO apenas o que se afirma em: a) I, II, III e IV. b) I, III e IV. c) I, II e IV. d) I, II e III. e) III e IV.

- 13. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 13 38. Sobre análise de código malicioso, observe o código a seguir e marque a única alternativa que corresponde ao tipo de Malware característico da ação do código em destaque: User = GetUser( ) Password = GetPasswd( ) if User == ”Supreme”: return ALLOW if Valid (User , Password): return ALLOW else: return DENY a) Backdoor. b) Vírus. c) Worm. d) Keylloger. e) Rabbit. 39. Considere o texto a seguir sobre noções de linguagens de programação orientadas objetos: Uma __I___ é uma estrutura que abstrai um conjunto de objetos com características similares, ou seja, descreve um grupo de objetos com propriedades semelhantes, com o mesmo comportamento, os mesmos relacionamentos com outros objetos e a mesma semântica. __II__ indicam as possíveis informações armazenadas por um objeto, representando o estado de cada objeto. __III__ são procedimentos que formam os comportamentos e serviços oferecidos por objetos de uma classe. Cada __IV__ é dito ser uma instância. Marque a alternativa que preenche CORRETAMENTE as lacunas I, II, III e IV. I II III IV a) operação(ções) classe(s) atributo(s) objeto (s) b) classe(s) atributo(s) operação(ções) objeto(s) c) operação(ções) atributo(s) classe(s) objeto(s) d) operação(ções) objeto(s) classe(s) atributo(s) e) classe(s) operação(ções) objeto(s) atributo(s) 40. As afirmativas I referem-se a desenvolvimento web e as afirmativas II referem-se à programação orientada a objetos. Marque a única alternativa que traz as duas afirmativas INCORRETAS. a) Afirmativa I. A linguagem PHP possibilita a criação de scripts interpretados em um servidor Web no qual esses scripts estejam armazenados. No entanto esses scripts podem ser executados localmente via linha de comando, com auxílio de um interpretador. Afirmativa II. Em POO, os métodos (comportamentos) descrevem como o objeto se comporta. b) Afirmativa I. Um Servlet é um componente Web executado no servidor, processando requisições provenientes de um cliente. Ou seja, cada vez que um usuário informa algo em uma página Web, o Servlet empacota o conjunto de dados para uma aplicação processá-la. Afirmativa II. Em POO, um objeto é uma instância de uma classe. c) Afirmativa I. Comparando: Servlet realiza a apresentação dos dados, enquanto JSP realiza o processamento dos dados. Afirmativa II. Polimorfismo tem por princípio a capacidade de abstrair várias implementações diferentes em várias interfaces. d) Afirmativa I. A tecnologia JSP (JavaServer Pages) possibilita o desenvolvimento de páginas dinâmicas. Afirmativa II. Overloading de métodos possibilita criar métodos que tenham os mesmos nomes, mas funcionam de maneira diferente dependendo dos argumentos. e) Afirmativa I. Tanto Servlet quanto JSP produzem conteúdo dinâmico por meio de requisições HTTP. Afirmativa II. Herança é um dos princípios de POO, pois, a partir de uma classe (superclasse), qualquer classe abaixo (subclasse) herda as características de forma hierárquica.

- 14. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 14 41. Acerca da estrutura de dados do tipo filas, considere as operações de inserção e remoção de uma fila F abaixo: 1. enfileira ('amarelo', F) 2. enfileira ('branco', F) 3. enfileira ('verde', F) 4. enfileira ('vermelho', F) 5. desenfileira (F) 6. desenfileira (F) 7. enfileira ('azul', F) 8. enfileira (desenfileira (F), F) O resultado final das operações resulta em: a) [verde, azul, vermelho]. b) [branco, azul, amarelo]. c) [verde, azul]. d) [amarelo, branco]. e) [vermelho, azul, verde]. 42. Acerca da estrutura de dados do tipo árvore, considere o gráfico a baixo e assinale a única alternativa INCORRETA. a) A estrutura de dados do tipo árvore trata-se de um conjunto de nós formado por um nó raiz, no gráfico representado pelo nó 18, no qual logo abaixo estão as subárvores que a compõem. b) No gráfico, os nós 6, 14, 19 e 31 são chamados de folhas e possuem grau zero. c) Os nós 10 e 20 estão no nível 1 da estrutura da árvore e são descendentes do nó raiz. d) A árvore do gráfico não está balanceada. e) A altura (h) dos nós 4, 14, 19 e 31 é zero (h=0). 43. As afirmativas I referem-se à arquitetura TCP/IP e as afirmativas II referem-se à comunicação sem fio: padrão 802.11, protocolos 802.1x e Bluetooth. Assinale a única alternativa que traz as duas afirmativas INCORRETAS. a) Afirmativa I. Os protocolos BGP, RPC, SMTP, FTP, DNS e TELNET são exemplos dos inúmeros protocolos distribuídos nas quatro camadas da arquitetura TCP/IP. Todos esses protocolos fazem solicitação de serviços orientados à conexão ao TCP. Afirmativa II. Uma rede 802.11 é suscetível à interferência de outras fontes, por exemplo: telefones sem fio de 2,4GHz ou mesmo equipamento microondas próximo. b) Afirmativa I. O TCP é conhecido por fornecer um serviço confiável entre aplicações. A PDU do TCP é conhecida como segmento. Afirmativa II. Os padrões 802.11a/b/g compartilham diversas características, contudo esses padrões utilizam o mesmo protocolo de acesso ao meio, CSMA/CA. c) Afirmativa I. A estrutura do segmento TCP possui em seu cabeçalho número de porta de origem e de destino, número de sequência e de reconhecimento, TTL (Time-to-Live) e checksum. Afirmativa II. As redes 802.15.1 operam em faixa de rádio de 2,4 GHz em modo CDM.

- 15. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 15 d) Afirmativa I. A abertura de uma conexão TCP é realizada por meio de uma técnica chamada three-way handshake, contudo o TCP faz uso de protocolos Go-Back-N e de repetição seletiva para reconhecimento e retransmissão de erros de uma conexão. Afirmativa II. Os dispositivos de uma rede com padrão Bluetooth (802.15.1) são do tipo ad hoc, ou seja, não necessita de uma estrutura de rede como ponto de acesso, podendo se organizar por si sós. e) Afirmativa I. No formato do datagrama IPv4 os campos Identificador de 16 bits, flags e deslocamento de fragmentação lidam com a questão da fragmentação do IP. Afirmativa II. O WiMAX pertence ao padrão 802.16 e tem por objetivo entregar dados sem fio a taxas equivalentes com as redes ADSL. 44. Sobre computação em nuvem considere a afirmação abaixo: Nesse modelo em particular, o propósito específico é disponibilizar serviços por meio de interfaces como um navegador de Internet. As aplicações em nuvens são multi-inquilinos, ou seja, são utilizadas por diversos clientes simultaneamente. Nesse modelo os usuários podem executar aplicativos através de múltiplos dispositivos na infraestrutura em nuvem. Exemplos, neste contexto, são o Google Docs, Salesforce. Considerando a afirmação apresentada, a mesma se refere ao modelo: a) SaaS. b) HaaS. c) IaaS. d) PaaS. e) DaaS. 45. O objetivo da norma NBR ISO/IEC 27001 é prover um modelo para estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um Sistema de Gestão de Segurança da Informação (SGSI). Marque a única alternativa INCORRETA sobre a norma NBR ISSO/IEC 27001:2006. a) O controle criptográfico tem por finalidade proteger a confidencialidade, autenticidade ou integridade das informações por meio da validação de dados de entrada e de saída. b) A norma adota o modelo PDCA (Plan-Do-Check-Act) para estruturar todos os processos do SGSI. c) Os controles da norma são apresentados como boas práticas para que a organização adote uma postura proativa e preventiva diante de requisitos e necessidades da segurança da informação. d) O objetivo da política de segurança da informação é prover orientação e apoio à direção, para a segurança da informação de acordo com os requisitos do negócio e com as leis e regulamentações relevantes. e) A segurança física e do ambiente tem por objetivo prevenir o acesso físico não autorizado, danos e interferências com as instalações e informações da organização. 46. Sobre segurança da informação, analise a imagem abaixo e em seguida marque a única alternativa CORRETA: A imagem destaca um procedimento de: a) Criptografia assimétrica. b) Esteganografia. c) Função-resumo (hash). d) Certificado digital. e) Assinatura digital.

- 16. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 16 47. Sobre criptografia, considere as alternativas abaixo e marque a única INCORRETA. a) O criptossistema no qual a criptografia e a descriptografia são realizadas via diferentes chaves é conhecida como criptografia assimétrica, também conhecida como criptografia de chave pública. A criptografia assimétrica transforma o texto da mensagem em texto cifrado utilizando uma de duas chaves e um algoritmo de criptografia. A outra chave é associada a um algoritmo de descriptografia, o texto da mensagem é recuperado a partir do texto cifrado. A desvantagem da criptografia assimétrica está em seu desempenho, pois é mais lenta quando comparada com a criptografia simétrica. b) Algoritmos Hash, também conhecido como one-way, são funções criptográficas que possuem como entrada mensagens de tamanho variável e a saída de tamanho fixo. Uma mensagem de entrada, sempre que for submetida à análise da função Hash, vai gerar a mesma saída. Os algoritmos Hash mais conhecidos são MD5, que produz um valor Hash de 128 bits e o SHA cujo valor é de 160 bits. c) Os modos de operações de algoritmos criptográficos podem ser divididos em: cifragem por fluxo (stream cipher) e cifragem em blocos (block cipher). ECB, CFB, CBC, OFB são exemplos de modos de operações por cifragem em blocos. d) O AES é um algoritmo de cifragem capaz de utilizar chaves criptográficas de 128 bits, 192 bits e 256 bits para cifrar e decifrar blocos de 128 bits. e) Considere o cenário no qual um usuário X deseja trocar informações criptografadas com um usuário Y. Esse usuário X precisa utilizar um algoritmo e uma chave. Caso ele use criptografia simétrica, a chave para X cifrar a mensagem e Y decifrar será a mesma. Contudo, na situação em que X deseje trocar informações com um terceiro usuário, nessa nova troca de informações, haveria a necessidade de uma nova chave, pois se o usuário X usar a mesma chave que usa com Y, o próprio Y poderia decifrar as mensagens. Dessa maneira, se esse usuário X estiver trocando mensagens criptografadas com diversas outras pessoas, necessitará então de diversas outras chaves diferentes. Em algoritmos simétricos os tamanhos das chaves são de 1024 bits, 2048 bits e 4096 bits. 48. Considere as afirmações abaixo sobre o gerenciamento de usuários do sistema operacional GNU/Linux, de acordo com o padrão POSIX. I. O comando adduser ao criar um usuário também cria seu diretório /home, entretanto esses diretórios home possuem nível de permissão 755, permitindo assim que quaisquer outros usuários possam ver o conteúdo de outros diretórios home. II. As permissões de arquivos e diretórios dos usuários possuem atributos descritos conforme estrutura apresentada a seguir: - rwx rwx rwx Arquivo comum Permissões do proprietário Permissões do grupo Permissões dos outros III. Os usuários são identificados dentro do sistema por um UID (User Identifier), no qual o usuário root possui UID 1. O comando # id mostra qual o UID do usuário logado no sistema. Está CORRETO apenas o que se afirma em: a) I e III. b) II e III. c) III. d) I e II. e) I, II e III. 49. Ainda sobre o gerenciamento de usuários do sistema operacional GNU/Linux, segundo padrão POSIX, considere os comandos utilizados para gerência de usuários nas alternativas abaixo e marque a única alternativa INCORRETA. a) # adduser carlos Esse comando adiciona o usuário carlos, criando elementos como senha e diretório home. b) # useradd carlos Comando similar ao adduser, entretanto não solicita senha ou mesmo cria diretório home.

- 17. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 17 c) # userdel –r carlos O comando remove o usuário carlos, seus arquivos e seu diretório home. Se a chave –f fosse incluída o removeria mesmo estando logado. d) # passwd –u carlos Esse comando é utilizado para bloquear o acesso do usuário carlos ao sistema. e) # su carlos O comando su (substitute user) alterna para o usuário carlos. 50. No que se refere a configuração, administração e logs de serviços do GNU/Linux, é INCORRETO afirmar: a) Após a instalação do servidor Postfix é possível executar a reconfiguração do mesmo utilizando o comando: # dpkg-reconfigure postifx b) O servidor Apache é um servidor HTTP que oferece a possibilidade de configurar um serviço seguro por meio da instalação do OpenSSL; c) Considerando as configurações do serviço de proxy Squid, em uma distribuição Debian, pode-se parar o serviço, criar uma árvore de diretórios de cache e reiniciar o serviço, respectivamente, com os comandos: # /etc/init.d/squid stop # squid –c # /etc/init.d/squid start d) O servidor proxy Squid tem como uma de suas funções bloquear conteúdo considerado inadequado. Para poder efetuar tal procedimento é necessário a utilização de Access Control List (ACL). Por exemplo: acl zip url_regex –i.*.zip$ aclexeurl_regex –i.*.exe$ http_access deny all zip http_access deny all exe http_accessallowall e) E um proxy Squid, a partir de uma distribuição Debian, é possível editar as configurações do serviço no arquivo: /etc/squid/squid.conf. 51. Qual dos livros abaixo não compõe o ITIL v3? a) Service improvement (Melhoria continua de serviço). b) Service Design (Projeto de serviço). c) Service Strategy (Estratégia de serviço). d) Service Transition (Transição de serviço). e) Service Support (Suporte ao serviço). 52. Ainda sobre ITIL v3, qual o processo responsável por manter e melhorar a qualidade dos serviços através de um ciclo constante de acordos, monitoração, relatórios e melhoria dos serviços, sendo ele estrategicamente focado no negócio, mantendo o alinhamento entre o negócio e a TI? a) Gerenciamento de catálogo de serviço. b) Gerenciamento de nível de serviço. c) Gerenciamento de disponibilidade. d) Gerenciamento de capacidade. e) Gerenciamento de continuidade de serviço. 53. O padrão de gerenciamento de projetos do PMBOK (Project Management Body of Knowledge) 6ª edição está agrupado em cinco grandes grupos de processos. A área de conhecimento relativa ao gerenciamento das partes interessadas do projeto está vinculada a todos os grupos, EXCETO: a) Grupo de processos de encerramento. b) Grupo de processos de iniciação. c) Grupo de processos de planejamento. d) Grupo de processos de execução. e) Grupo de processos de monitoramento e controle.

- 18. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 18 54. Ainda sobre PMBOK 6ª edição, qual das áreas de conhecimento listadas abaixo está vinculada a todos os cinco grupos de processos? a) Gerenciamento da integração do projeto. b) Gerenciamento da qualidade do projeto. c) Gerenciamento dos recursos do projeto. d) Gerenciamento do cronograma do projeto. e) Gerenciamento dos riscos do projeto. 55. Acerca do COBIT 5, o mesmo é formado por cinco princípios fundamentais, EXCETO: a) Satisfazer necessidades das partes interessadas. b) Cobrir a organização de ponta a ponta. c) Integrar Governança e Gerenciamento. d) Aplicar um framework integrado e único. e) Possibilitar uma visão holística. 56. Acerca dos padrões de segurança para redes sem fio, considere as afirmações a abaixo: I. O padrão WEP tem como algoritmo de criptografia o RC4 (Ron’s Cipher 4). Trata-se de um algoritmo de fluxo (stream cipher) que utiliza um mecanismo de verificação de integridade CRC32 (Cyclic Redundancy Check) de 32 bits. II. O EAP faz uso de métodos legados. Exemplos desses métodos são: TTLS (Tunneled Transport Layer Security) e o PEAP (Protected EAP) para sistema de autenticação pré-existente. III. O WPA é razoavelmente mais forte que o padrão WEP, pois estabeleceu um novo esquema de verificação de integridade, por meio do protocolo TKIP (Temporal Key Integrity Protocol), substituindo o mecanismo de verificação de integridade CRC pelo MD5 (Message-Digest algorithm). IV. Sobre o WPA2, seu diferencial está no fato de o mesmo ter abandonado a criptografia de fluxo e o RC4 e adotado o CCMP (Conter Mode with Cipher Block) como novo sistema de criptografia que faz uso do algoritmo de criptografia AES (Advanced Encryption Standard) que se baseia em algoritmo de criptografia por blocos (block cipher). Está CORRETO apenas o que se afirma em: a) I, II, III e IV. b) I, II e III. c) III e IV. d) I, III e IV. e) I, II e IV. 57. Sobre os ataques a redes de computadores, considere a seguinte afirmação: Esse ataque tem a habilidade de introduzir pacotes na Internet com uma fonte falsa de endereço sendo conhecido como ______________. É uma das muitas maneiras pelas quais o usuário pode se passar por outro. Marque a única alternativa que preenche CORRETAMENTE a lacuna da afirmação: a) Ataque Smurf. b) Negação de serviço (DoS). c) Fragmentação de pacotes IP. d) IP Spoofing. e) Varredura.

- 19. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 19 58. Sobre monitoramento e análise de tráfego, analise a imagem a seguir e marque a única alternativa CORRETA, quanto ao tipo de ataque que está sendo executado. a) Man-in-the-middle. b) SYN flood. c) Varredura. d) ARP spoofing. e) Packet Sniffing. 59. Um IDS pode ser utilizado para detectar uma série de tipos de ataques, incluindo mapeamento de rede (provido, por exemplo, de nmap), escaneamento de portas, escaneamento de pilha TCP, ataques de inundação de banda larga DoS, worms e vírus, ataques de vulnerabilidade de OS e ataques de vulnerabilidade de aplicações. Atualmente, milhares de organizações empregam sistemas IDS. Muitos desses sistemas implementados são patenteados, comercializados pela Cisco, Check Point, e outros fornecedores de equipamentos de segurança. Mas muitos desses sistemas IDS implementados são sistemas de domínio público. KUROSE, James F. Redes de computadores e Internet: Uma abordagem top-down, São Paulo: Addison Wesley, 2010. p.542 Considerando as informações apresentadas, sobre sistema de detecção de intrusos IDS, marque a única alternativa CORRETA. Qual das aplicações/sistemas a seguir é nativamente um IDS de domínio público? a) PfSense. b) Comodo. c) Snort. d) Glasswire. e) Tinywall.

- 20. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 20 60. O NAT (Network Address Translation) é uma técnica utilizada para reescrever endereços IPv4 nos cabeçalhos e dados das aplicações, permitindo que estações e redes privadas não sejam visíveis externamente na Internet, ou seja, pode ser utilizado como mecanismo de segurança. Sobre o NAT, marque a única alternativa INCORRETA. a) Em um NAT do tipo estático há associação de um endereço privado a um endereço público. Por exemplo: um Inside Local IP Address (10.0.2.8) é mapeado para um Inside Global Address (200.137.169.80). b) Em um NAT do tipo dinâmico existe uma relação de muitos para muitos em uma associação dinâmica dos IPs privados para endereços públicos. c) O NAT não funciona como um firewall, contudo pode prevenir que intrusos iniciem conexões com os hosts internos, uma vez que o NAT tem a capacidade de ocultar a estrutura interna da rede, dificultando a usuários externos visualizar endereços dos dispositivos internos. d) Uma das características do NAT overload é a de funcionar normalmente com portas internas compartilhadas para cada dispositivo local interno. Por exemplo: os dispositivos (10.0.2.8) e (10.0.2.11) usam a mesma porta 5900. e) Uma associação de muitos endereços privados para um único endereço público por meio de diferentes portas TCP/UDP recebe o nome de NAT overload ou PAT (Port Address Translation).

- 21. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 21 PROVA ESCRITA DISSERTATIVA - REDAÇÃO O nosso acervo de conhecimentos advém de experiências, estudos, interações as mais diversas com nossos pares e com a própria natureza. Partindo de seus conhecimentos assim adquiridos e dos textos motivadores apresentados, redija um texto dissertativo-argumentativo, em prosa, respeitando os preceitos normativos da modalidade escrita formal da língua portuguesa, no qual desenvolva o tema: A INFORMAÇÃO NA SOCIEDADE CONTEMPORÂNEA: quantidade significa qualidade? Lembre-se de que o seu texto deverá apresentar um ponto de vista. Esse ponto de vista deverá ser defendido a partir de argumentos consistentes, selecionados e apresentados de forma coesa e coerente e deverá, necessariamente, apresentar uma proposta de solução para o problema que você trouxer à discussão. TEXTOS MOTIVADORES TEXTO I Trecho de uma entrevista concedida pelo autor de novelas Sílvio de Abreu a Marcelo Marthe, jornalista da Revista Veja, publicada nas páginas amarelas, em 19 de julho de 2017. Revista Veja: Antigamente, as pessoas eram mais bem informadas? Sílvio de Abreu: Sem dúvida. Nas pesquisas que fazíamos nos anos 80 e 90, o nível de conhecimento das pessoas era muito maior. Hoje em dia, o público não entende coisas básicas. É muito difícil. Pior ainda: ninguém está interessado em aprender. No passado, era um valor nobre aprender inglês, história ou matemática. Hoje, quando o negócio aperta, você joga uma palavra no Google e tem uma resposta rápida e superficial para tudo. Para que esquentar a cabeça com essa chatice de se interessar de verdade por algum assunto? (Revista Veja, Editora ABRIL, edição 2539, ano 50, nº 29, 19 de julho de 2017, p. 16). TEXTO II (...) A sociedade atual está diante da maior difusão de ideias e informações de todos os tempos. Todos os dias, em todos os lugares novos termos profissionais, sistemas, processos e cursos parecem emergir de uma fonte inesgotável de possibilidades que fluem de centenas de culturas e países. Pesquisadores de todas as nacionalidades lançam, quase que diariamente, uma descoberta que cria um novo olhar para os antigos paradigmas. (http://www.administradores.com.br/artigos/carreira/aprender-a-aprender-no-seculo-xxi/66835/-Acesso em 7.5.2018) TEXTO III (https://www.google.com.br/search?q=charge+sobre+conhecimento&tbm)

- 22. CONCURSO PÚBLICO – POLÍCIA CIVIL 2018 – PERITO CRIMINAL DE 3ª CLASSE – INFORMÁTICA - PROVA TIPO “13” 22 PARA ELABORAR SEU TEXTO, NÃO DEIXE DE CONSIDERAR AS ORIENTAÇÕES DO EDITAL 003/2018, NOTADAMENTE, AQUELAS QUE SEGUEM: 10.3.13. A Prova Escrita Dissertativa deverá ser redigida em letra legível, com caneta esferográfica transparente de tinta de cor azul ou preta, e não será permitida a interferência e/ou a participação de outras pessoas que não o próprio candidato, salvo nos casos em que este tenha solicitado atendimento especial para a realização da prova. Assim sendo, o candidato será acompanhado por um fiscal do NUCEPE devidamente treinado, para tal fim, mas sua interferência dar-se-á somente no sentido de transcrever o texto, especificado oralmente e/ou soletrado a grafia das palavras e os sinais gráficos de pontuação pelo candidato. 10.3.14. Em nenhuma hipótese haverá substituição da folha de texto definitivo da Prova Escrita Dissertativa. 10.3.15. A folha do texto definitivo da Prova Escrita Dissertativa não poderá ser assinada, rubricada ou conter, em outro local que não o apropriado, qualquer palavra ou marca que identifique o candidato, sob pena de anulação do texto nesta contido. A detecção de qualquer marca identificadora do candidato no espaço destinado à transcrição de texto definitivo acarretará a anulação do texto. 10.3.16. A folha de texto definitivo será o único documento válido para a correção da Prova Escrita Dissertativa. A folha para rascunho no Caderno de Prova é de preenchimento facultativo e não valerá para efeito de correção. 10.3.17. A Prova Escrita Dissertativa deverá ser desenvolvida em no mínimo 20 (vinte) linhas e no máximo 30 (trinta) linhas. 10.3.18. Não será permitido exceder o limite de linhas contidas na folha de texto definitivo e/ou escrever no verso da referida folha. 10.3.19. O candidato que não tiver a Prova Escrita Dissertativa corrigida, considerando o limite estabelecido no subitem 10.2.12, deste Edital, estará eliminado deste Concurso Público, não possuindo classificação alguma no Certame. 10.3.20. A Prova Escrita Dissertativa será desenvolvida a partir de um tema de ordem política, social ou cultural, em texto dissertativo. A proposta apresentada terá como base texto(s) ou fragmento(s) deles, de forma que sirvam como subsídios para uma reflexão escrita sobre o tema proposto. 10.3.21. A pontuação da Prova Dissertativa a ser considerada terá como referência os itens e as exigências determinadas a cada um deles (máxima de 5,0 (cinco) pontos) e (mínima de 0,0 (zero) ponto), conforme o desempenho do candidato, sendo que a soma destes poderá adquirir pontuação máxima de até 20,0 (vinte) pontos, conforme Anexo III, deste Edital. 10.3.22. A Prova Escrita Dissertativa receberá NOTA ZERO, se: a) O candidato não desenvolver a proposta da Redação e/ou se houver fuga ao tema; b) O candidato não se identificar no local especificado do caderno de Redação; c) O candidato identificar-se sob qualquer forma fora do local especificado no item b; d) O candidato não desenvolver o tema em no mínimo 20(vinte) linhas e/ou exceder o limite de 30(trinta) linhas contidas na folha de texto definitivo e/ou escrever no verso da referida folha; e) O texto for escrito em forma de verso; f) O texto for escrito de forma ilegível; g) O texto for escrito a lápis ou a caneta esferográfica que não de tinta de cor azul ou preta.