Este documento descreve o desenvolvimento de um sistema de automação residencial utilizando reconhecimento de voz. O sistema permite controlar equipamentos residenciais através de comandos de voz usando o Microsoft Speech SDK 5.1. O hardware desenvolvido se comunica com o software através da porta paralela e permite monitoramento via aplicativo desktop e web.

![25

componentes para as aplicações e outro para o conjunto das relações entre os motores de voz.

Normalmente em SAPI 5, os programas dão a ordem para:

a) Chamar através da API uma gramática para o reconhecimento da voz;

b) Iniciar o reconhecimento de voz;

c) Fornecer o texto ao sintetizador para ser convertido em voz.

O componente sapi.dll em execução interpreta estes comandos e processa-os,

momento no qual torna-se necessário chamar o motor de voz que fará a interface. Um

exemplo é o carregamento do arquivo de gramática que é feito em tempo real e,

posteriormente, os seus dados são passados para o reconhecedor de voz, no qual são

atualizados para serem utilizados. Os motores do reconhecimento e síntese de voz também

geram eventos quando estão sendo processados (por exemplo, uma expressão vocal quando

reconhecida ou o final de uma palavra sintetizada).

2.3.3. Gramática

Para a Microsoft (2002), a gramática define as palavras que uma aplicação pode

reconhecer. O reconhecimento da fala (RF) é baseado na gramática. Uma aplicação pode

realizar o RF usando três diferentes tipos de gramática. Cada gramática utiliza-se de uma

estratégia diferente para reduzir a possibilidade de sentença a ser reconhecida aumentando,

assim, as chances de assertividade durante o processo de RF.

a) Gramática em formato arquivo texto - Este tipo de gramática, que é definido em

arquivo texto, tem o seu formato similar a arquivos “.ini”. Este arquivo consiste de um

número de seções. Cada seção é identificada por uma nova linha com o nome da seção

entre colchetes “[]”. As seções têm um número de valores, identificadas pelo nome do

valor, seguido do sinal de igual “=” e finalmente pelo valor. Comentários podem ser

acrescentados no arquivo. Para isto basta acrescentar ponto e virgula “;” ou duas

barras “//”no início da linha. A vantagem do uso de listas consiste no fato das

aplicações poderem setar facilmente novos parâmetros para a sua lista em tempo de

execução sem ter que recompilar a gramática. O Anexo 1 possui um exemplo de uma

gramática.

b) Gramática livre - Aqui são utilizadas regras de uso, que predizem as próximas

palavras, ou seja, reduz o número de candidatos para avaliar e para reconhecer a](https://image.slidesharecdn.com/tcc-valmirferreirarocha-final-120819180947-phpapp02/75/Trabalho-de-Conclusao-de-Curso-26-2048.jpg)

![65

ROBOTERNETZ. Hauptseite. [Transistor]. Disponível em: <http://www.rn-

wissen.de/index.php/Hauptseite>. Acesso em: 20 jun. 2009.

ROGER.COM. 2009. Disponível em:<http://www.roger.com>. Acesso em: 20 jun. 2009.

RUSSEL, S.; NORVIG, P. Artificial Intelligence: A modern Approach. New York: Prentice

Hall, 1995.

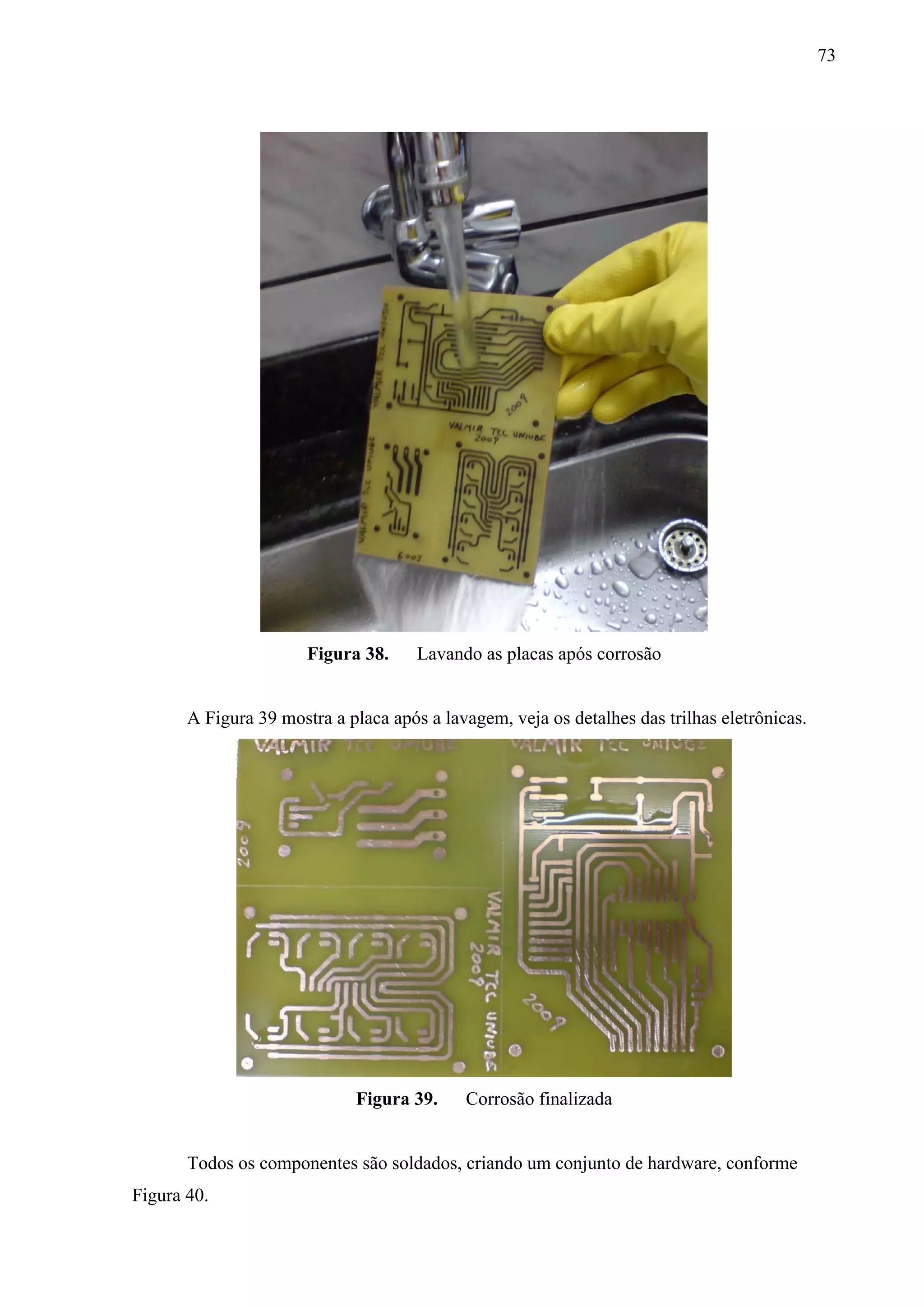

SHAW, A. C. Sistemas e software de tempo real. Porto Alegre: Bookman, 2003.

WIKIPÉDIA. Component Object Model. 2009a. Disponível em:

<http://pt.wikipedia.org/wiki/Component_Object_Model>. Acesso em: 3 out. 2009.

WIKIPÉDIA. Fast Fourier Transform. 2009b. Disponível em:

<http://en.wikipedia.org/wiki/Fast_Fourier_transform>. Acesso em: 15 set. 2009.

WIKIPÉDIA. LED. 2009c. Disponível em: <http://pt.wikipedia.org/wiki/LED>.

Acesso em: 12 out. 2009.

WIKIPÉDIA. OLE Automation. 2009d. Disponível em:

<http://pt.wikipedia.org/wiki/OLE_Automation>. Acesso em: 3 out. 2009.

WIKIPÉDIA. Pipeline. 2009e. Disponível em: <http://pt.wikipedia.org/wiki/Pipeline>.

Acesso em: 7 set. 2009.

WIKIPÉDIA. Pulse-code modulation. 2009f. Disponível em:

<http://en.wikipedia.org/wiki/Pulse-code_modulation>. Acesso em: 7 set. 2009.

WIKIPÉDIA. Stream. 2009g. Disponível em: <http://pt.wikipedia.org/wiki/Stream>. Acesso

em: 10 set. 2009.

WOOLDRIDGE, M.; JENNINGS, N. R. Intelligent Agents: Theory and Practice. Knowledge

Engineering Review, Cambridge, v. 100, n. 2, p. 115-152, 1994.](https://image.slidesharecdn.com/tcc-valmirferreirarocha-final-120819180947-phpapp02/75/Trabalho-de-Conclusao-de-Curso-66-2048.jpg)

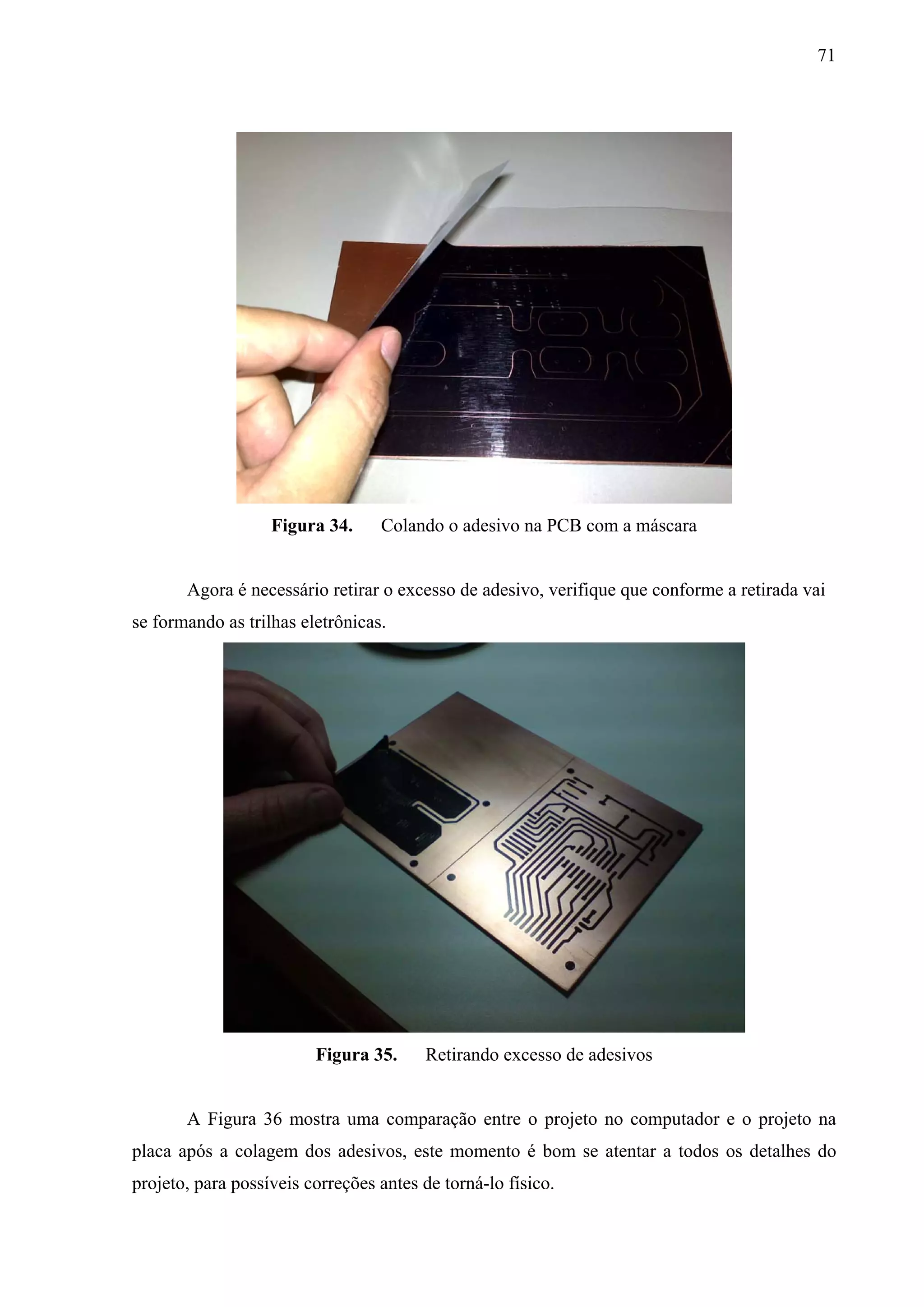

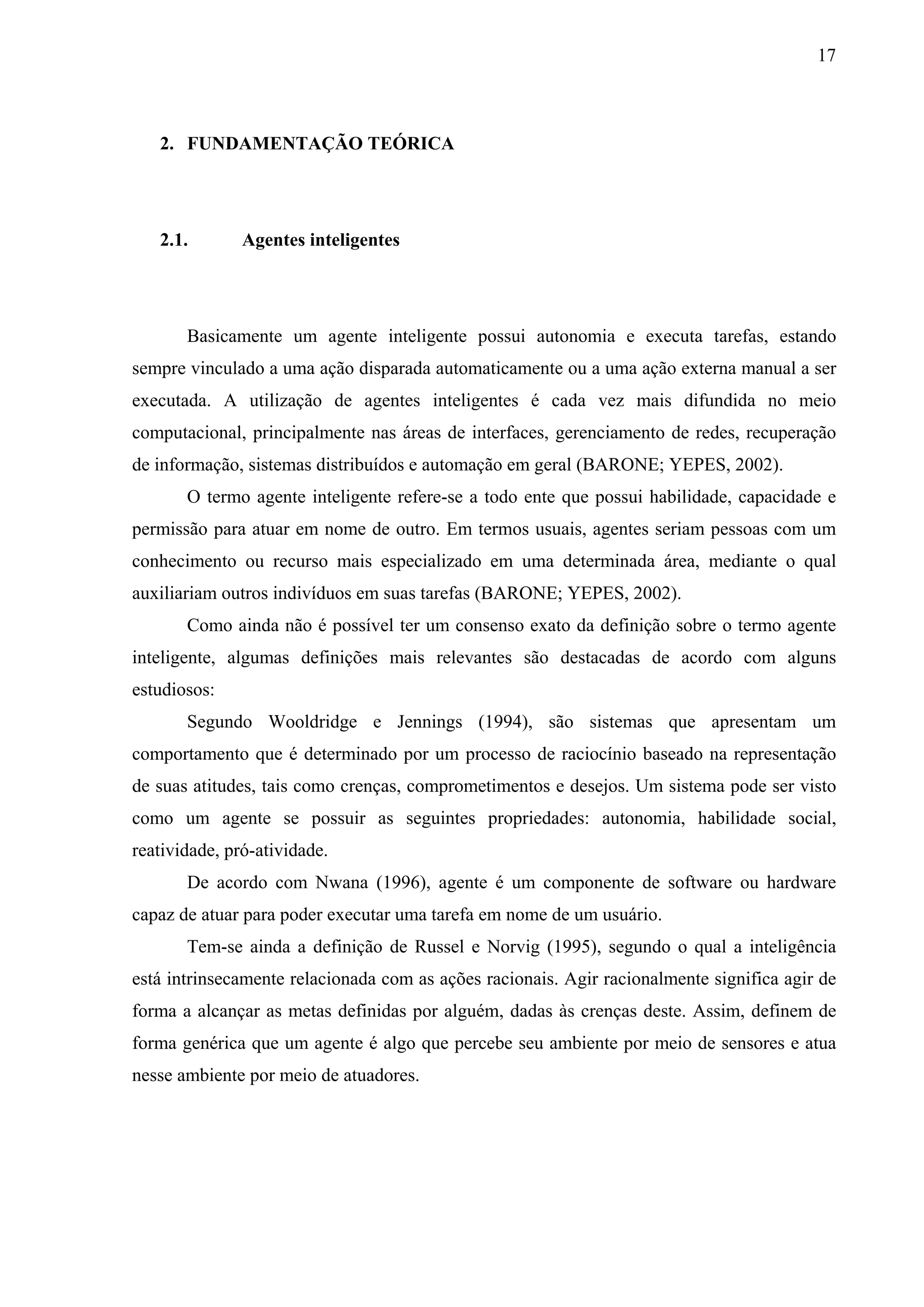

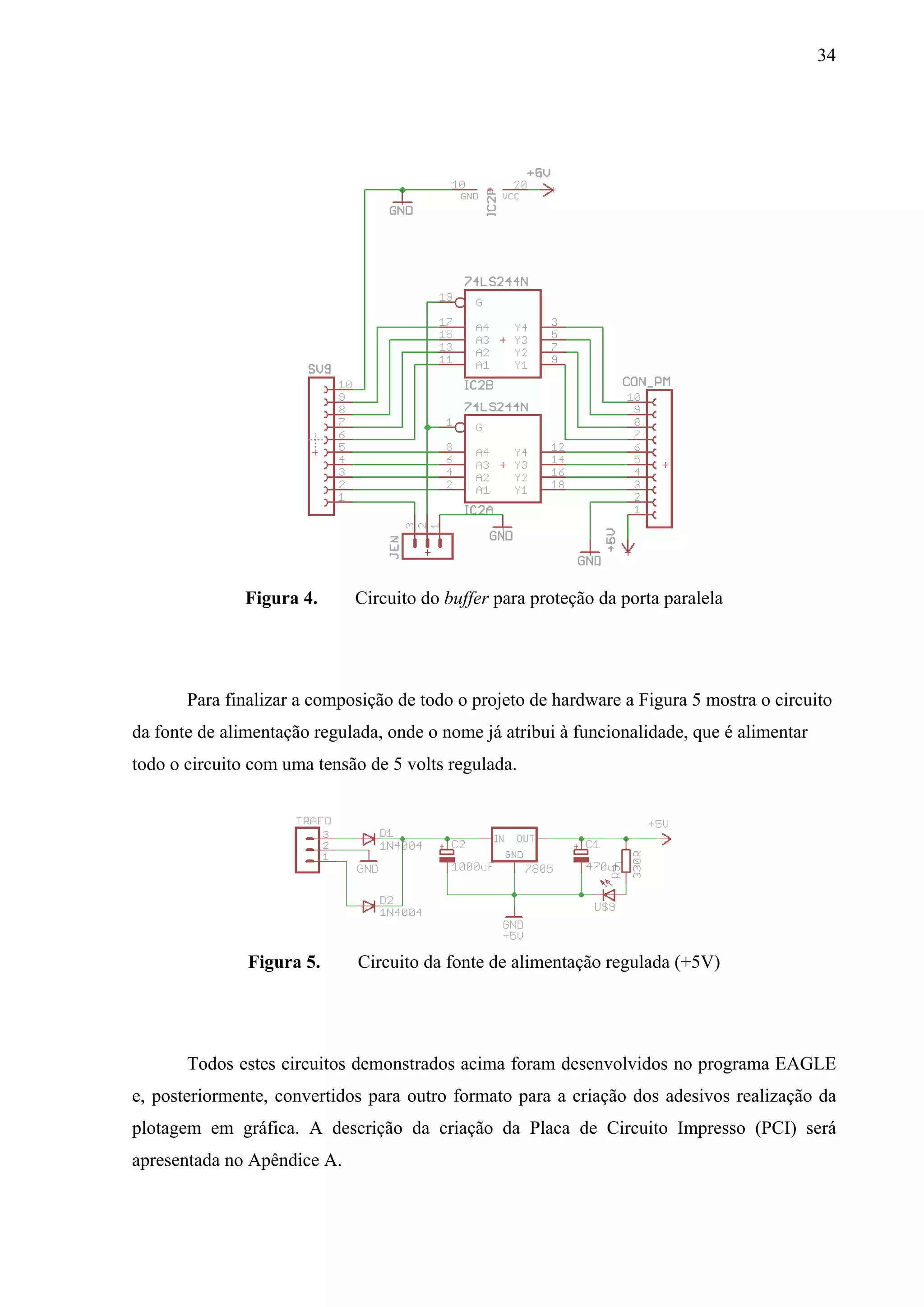

![66

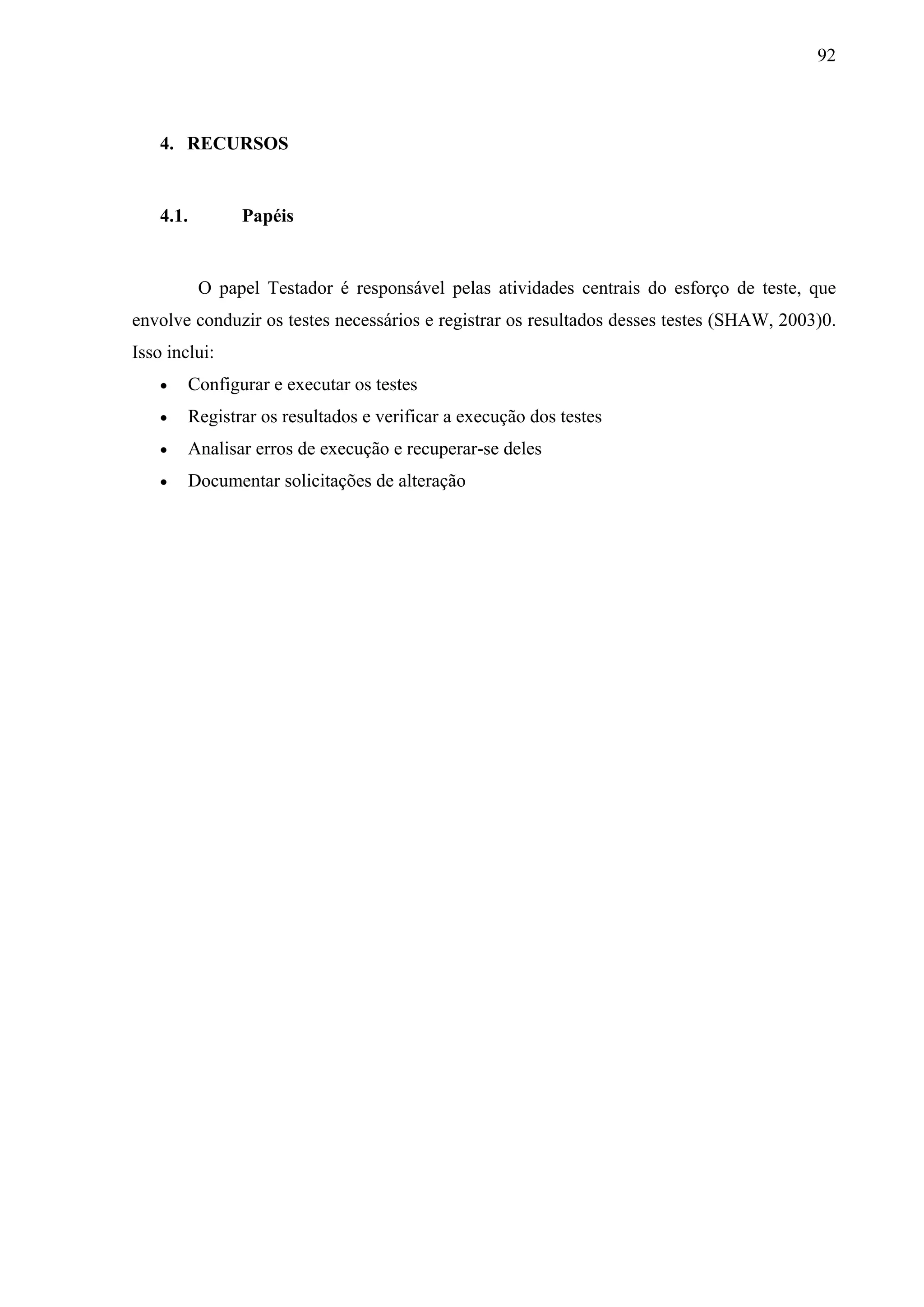

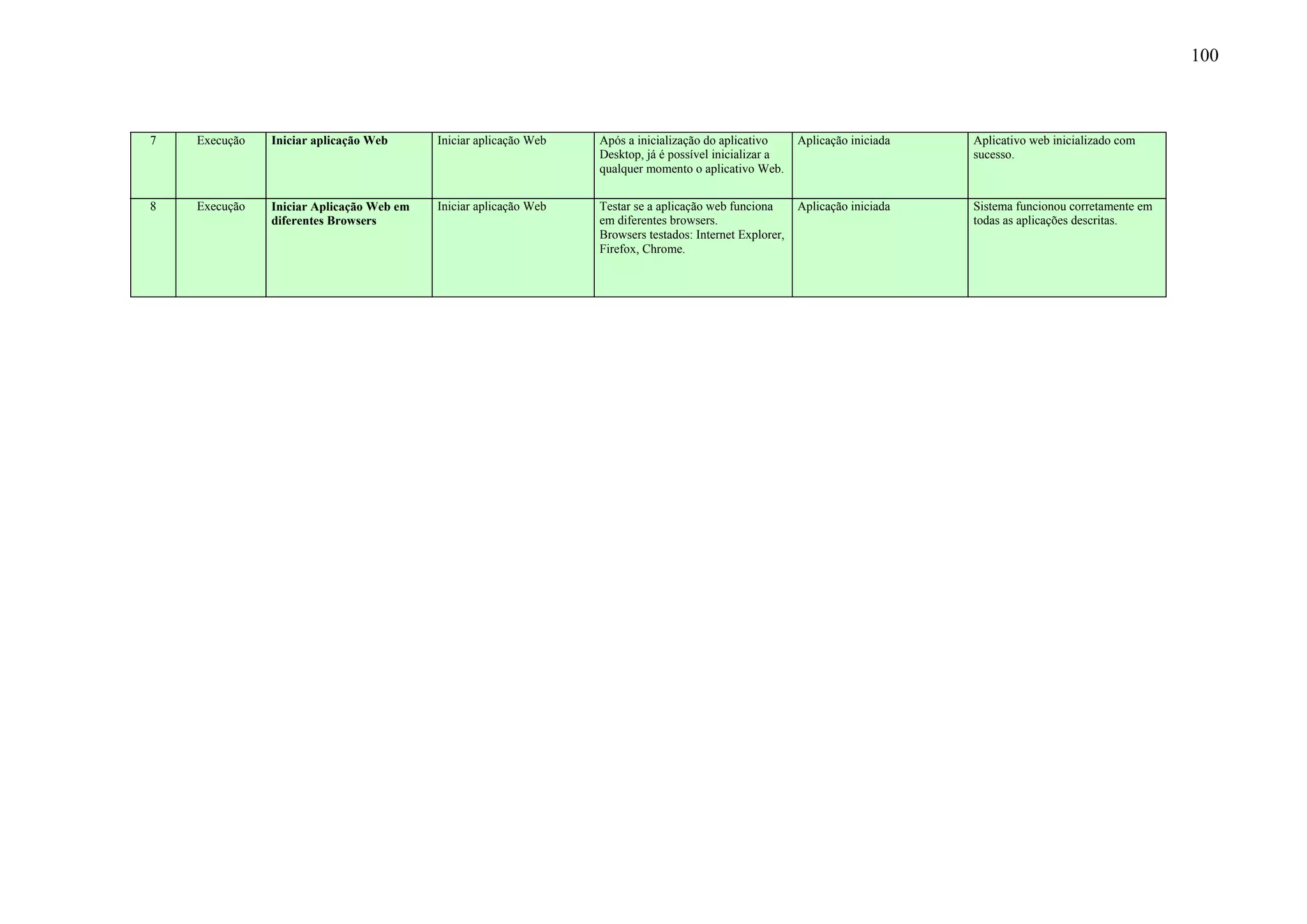

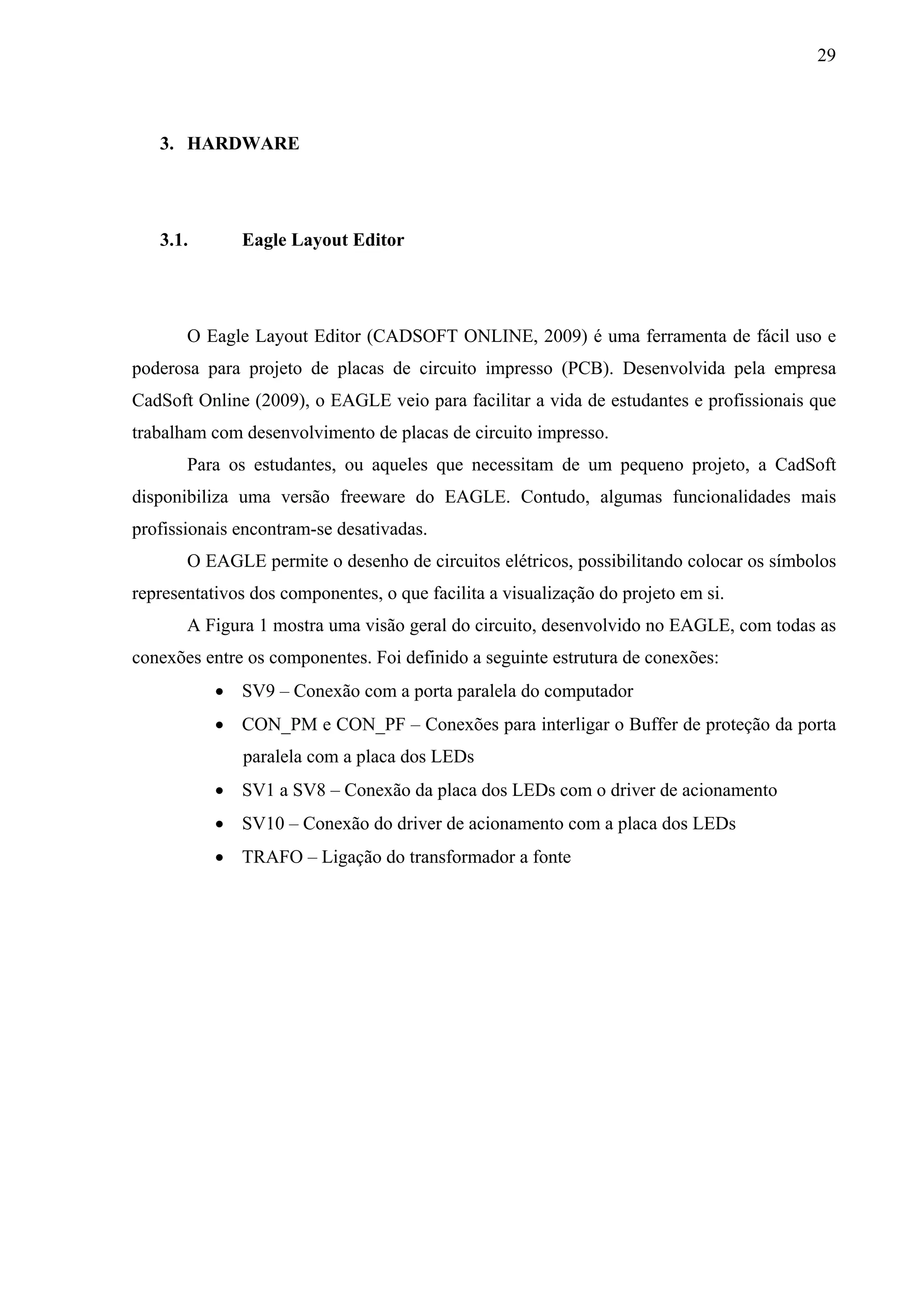

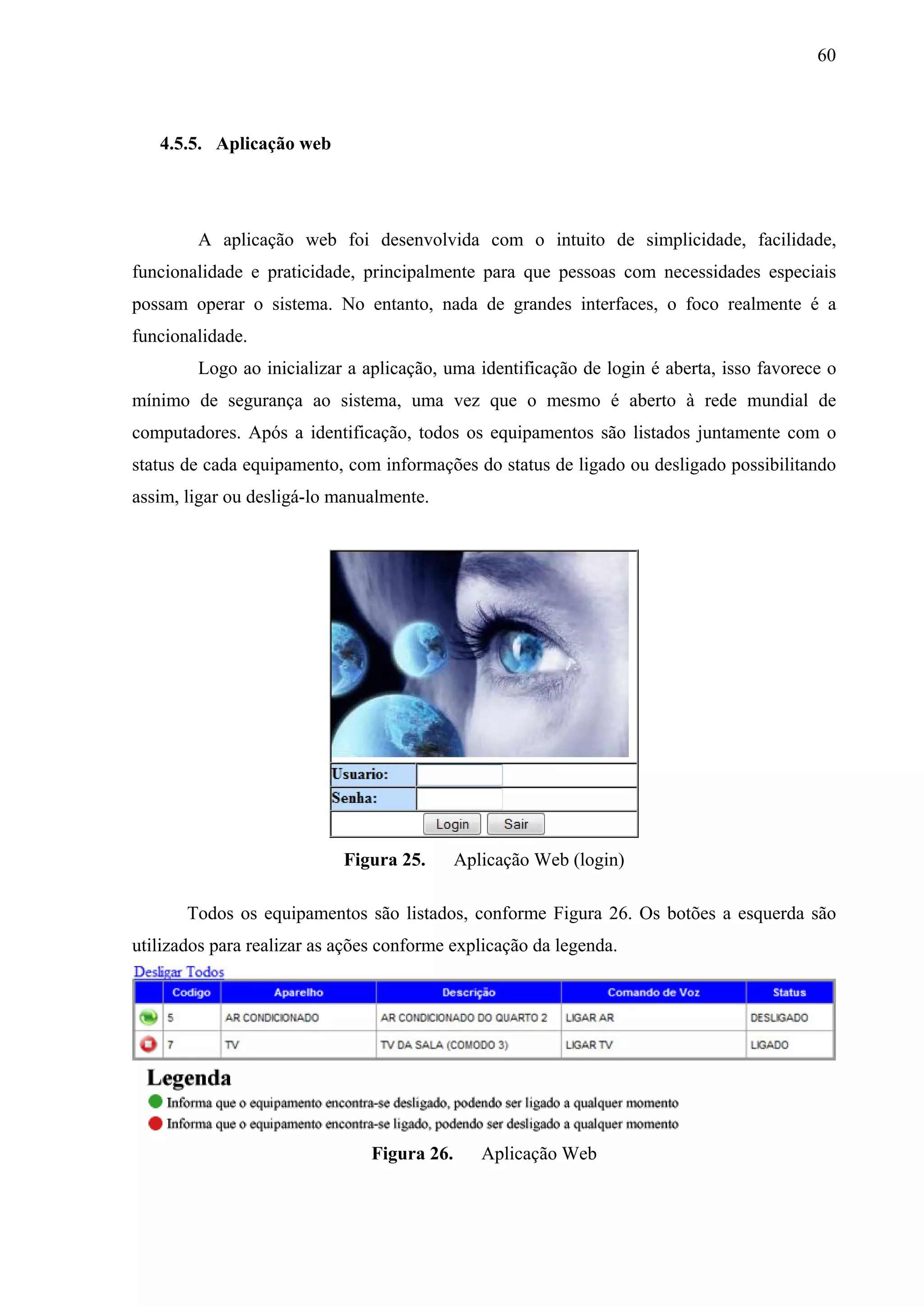

ANEXOS

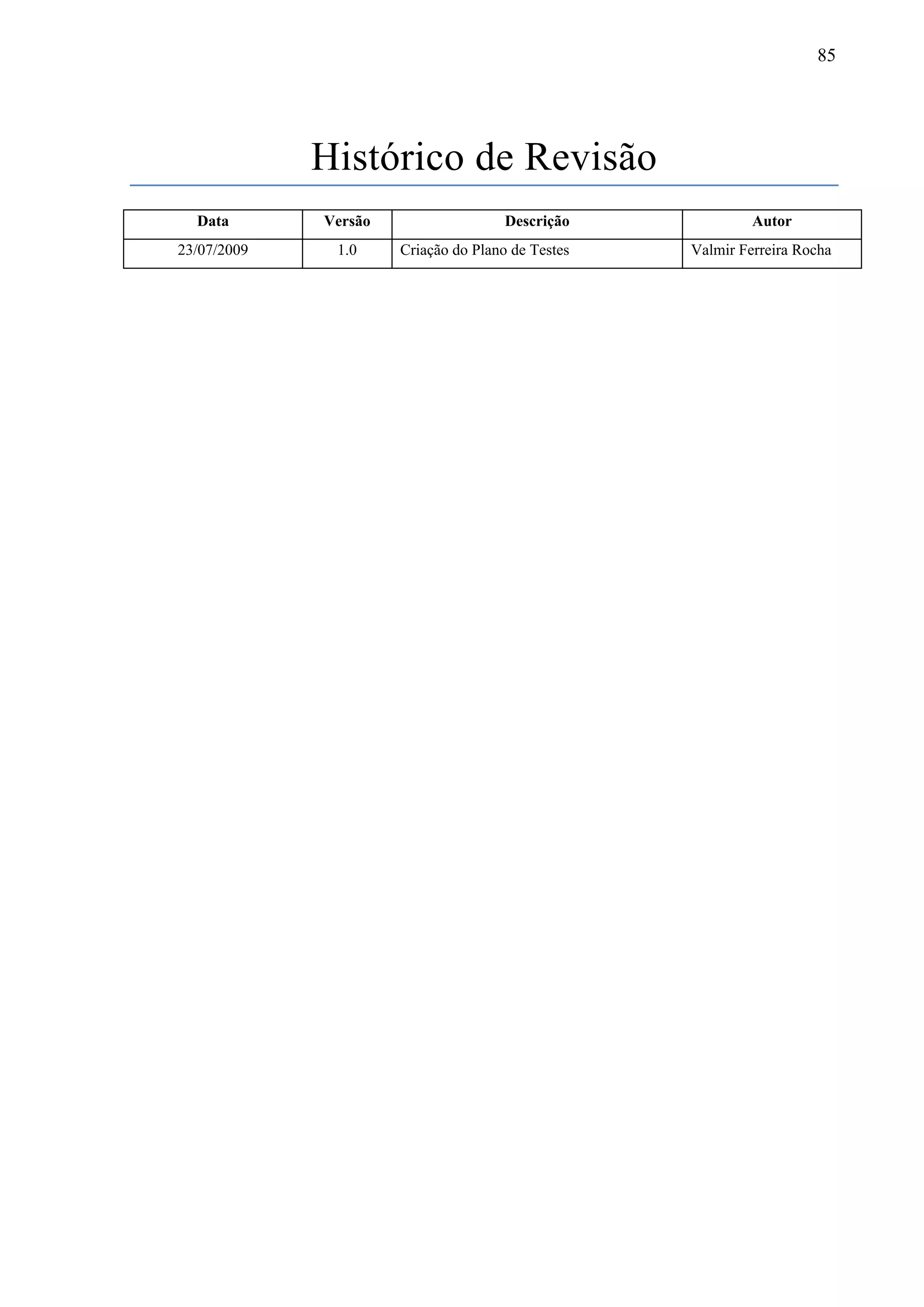

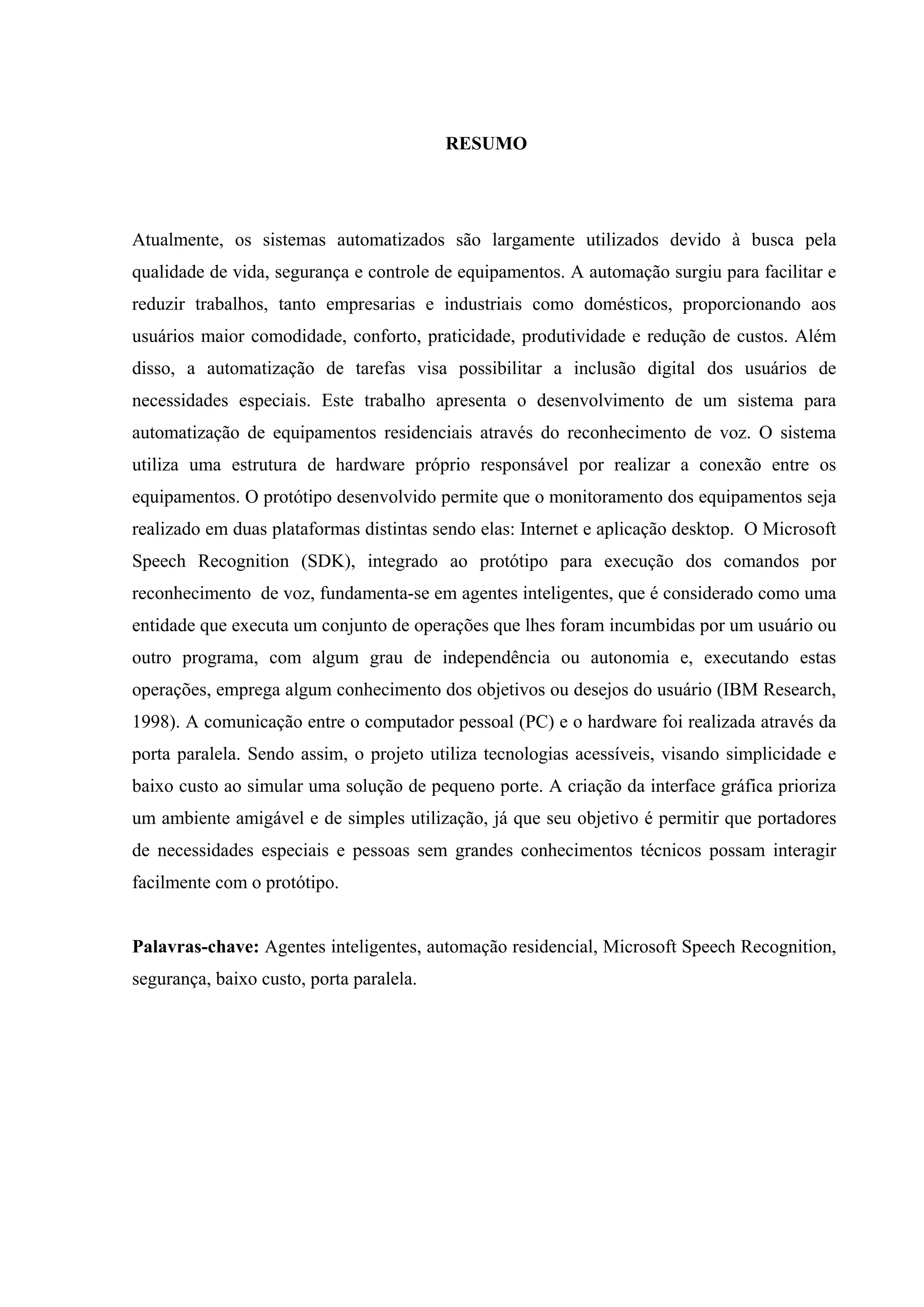

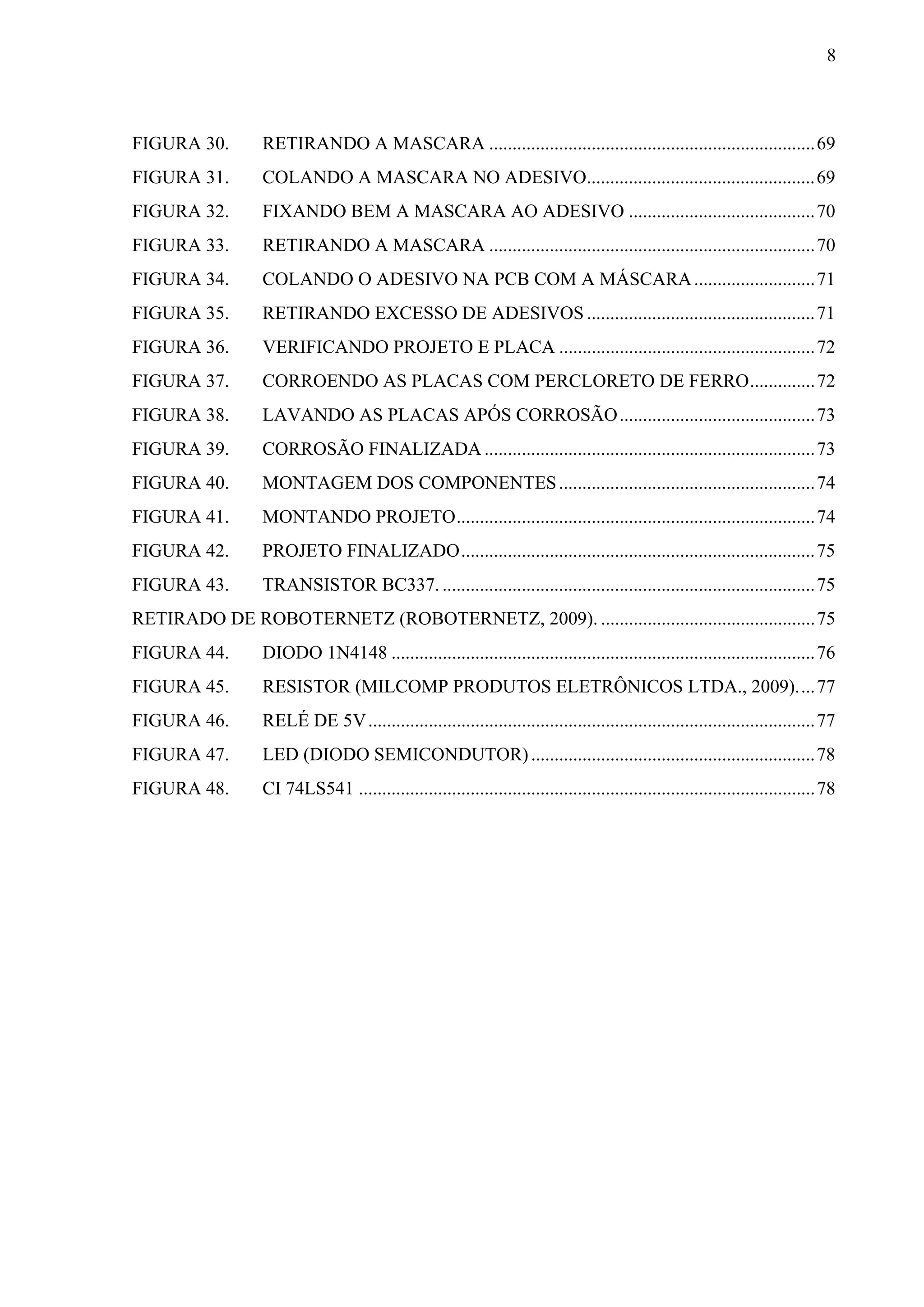

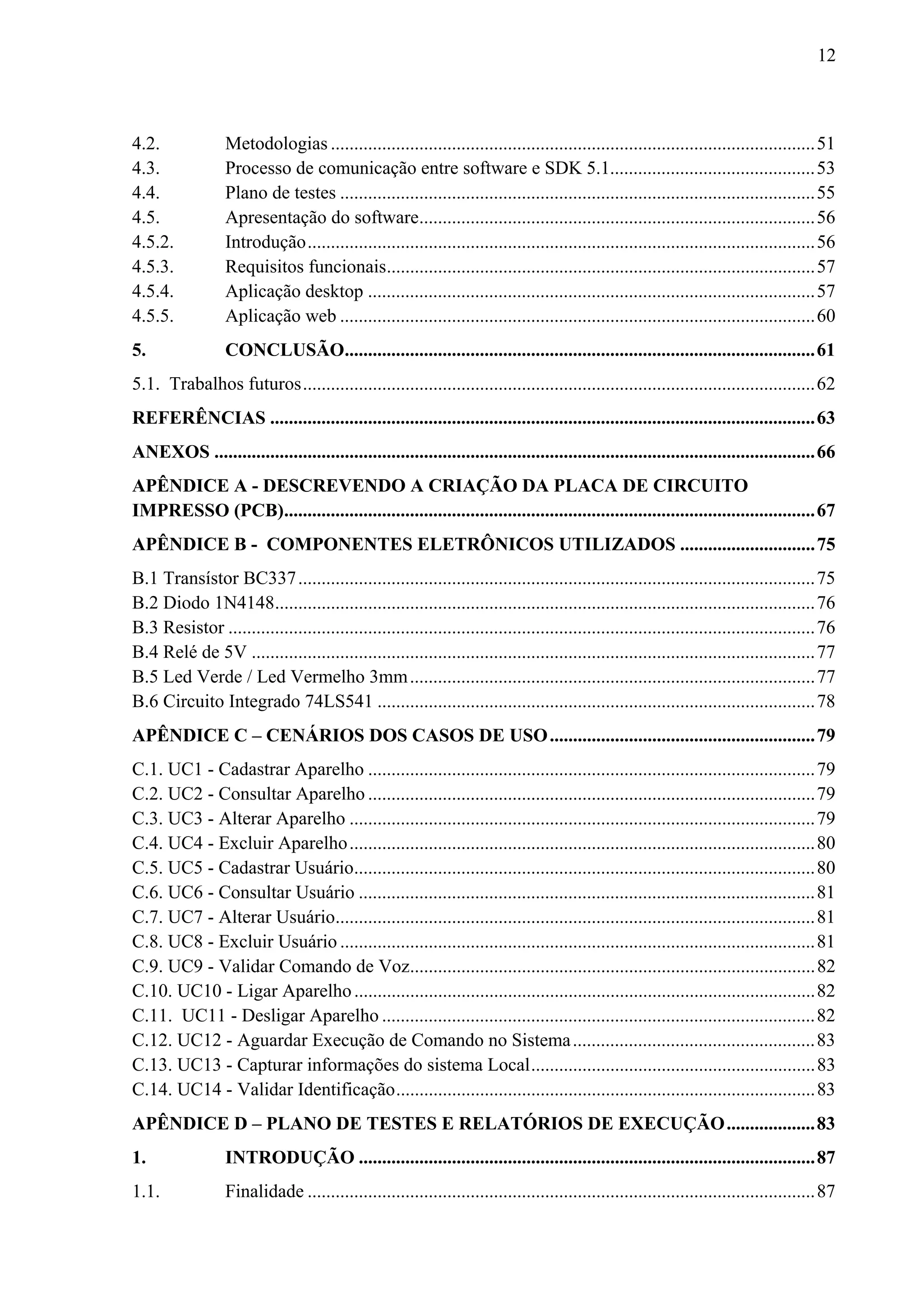

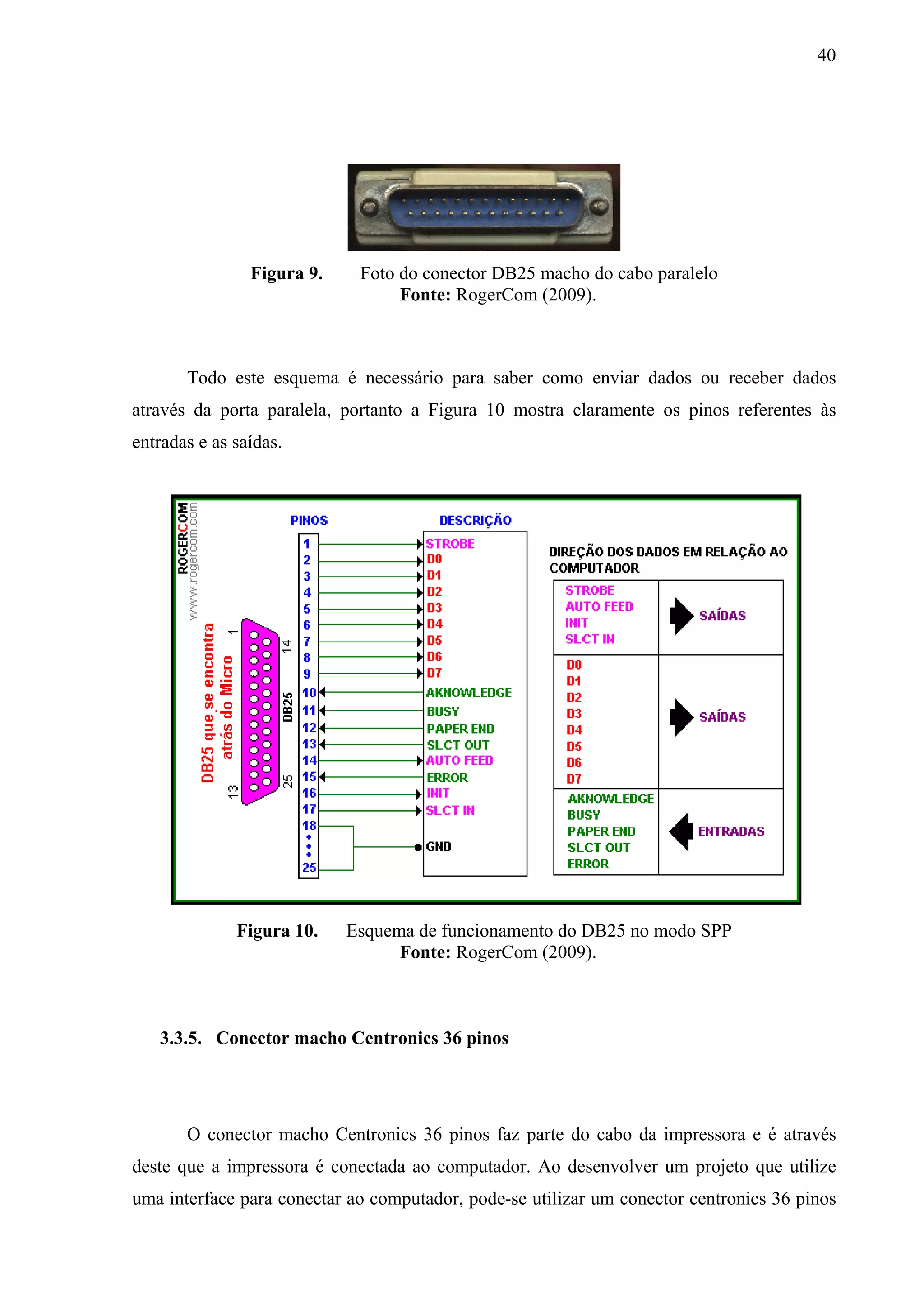

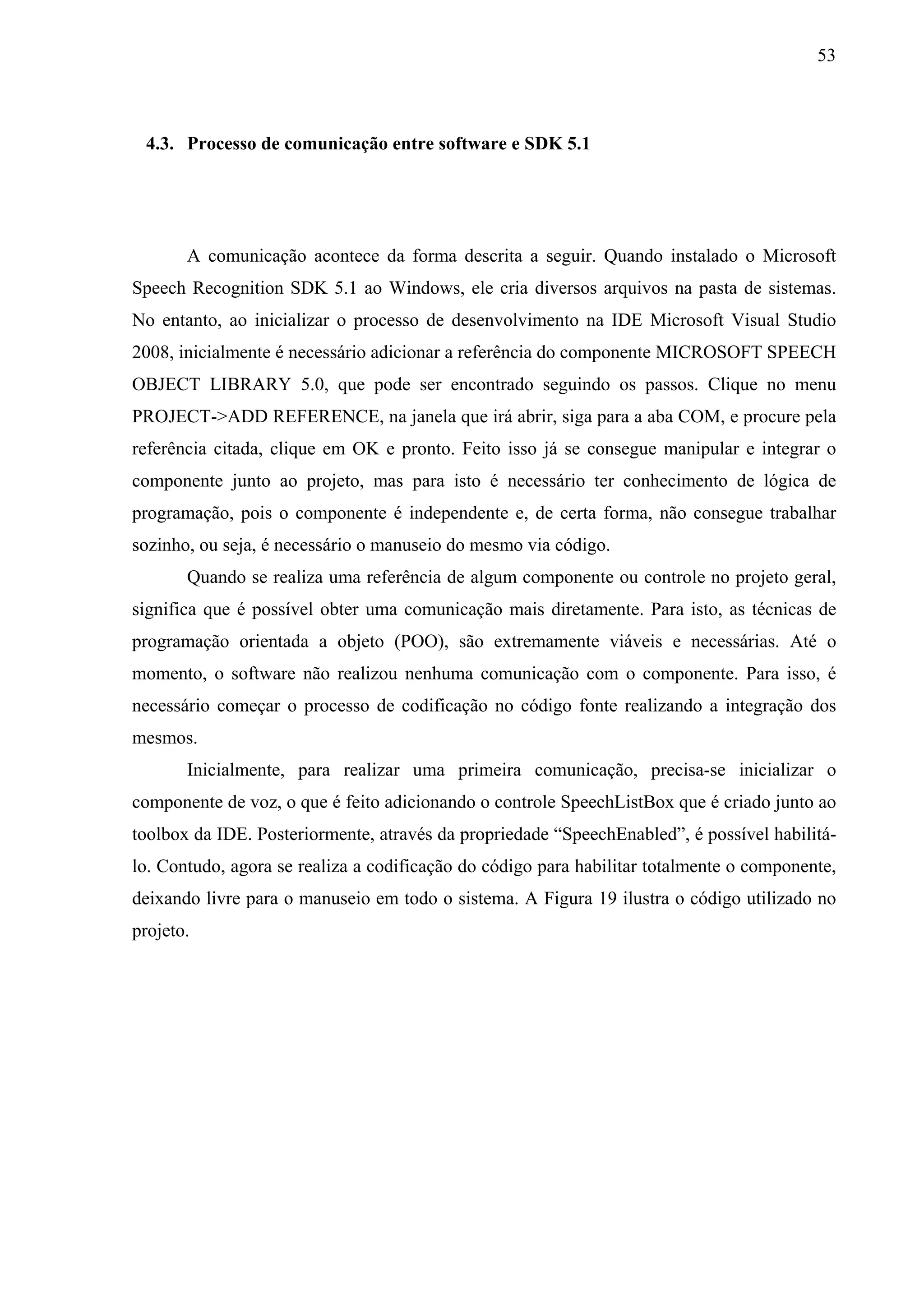

Anexo 1 - Exemplo de Gramáticas

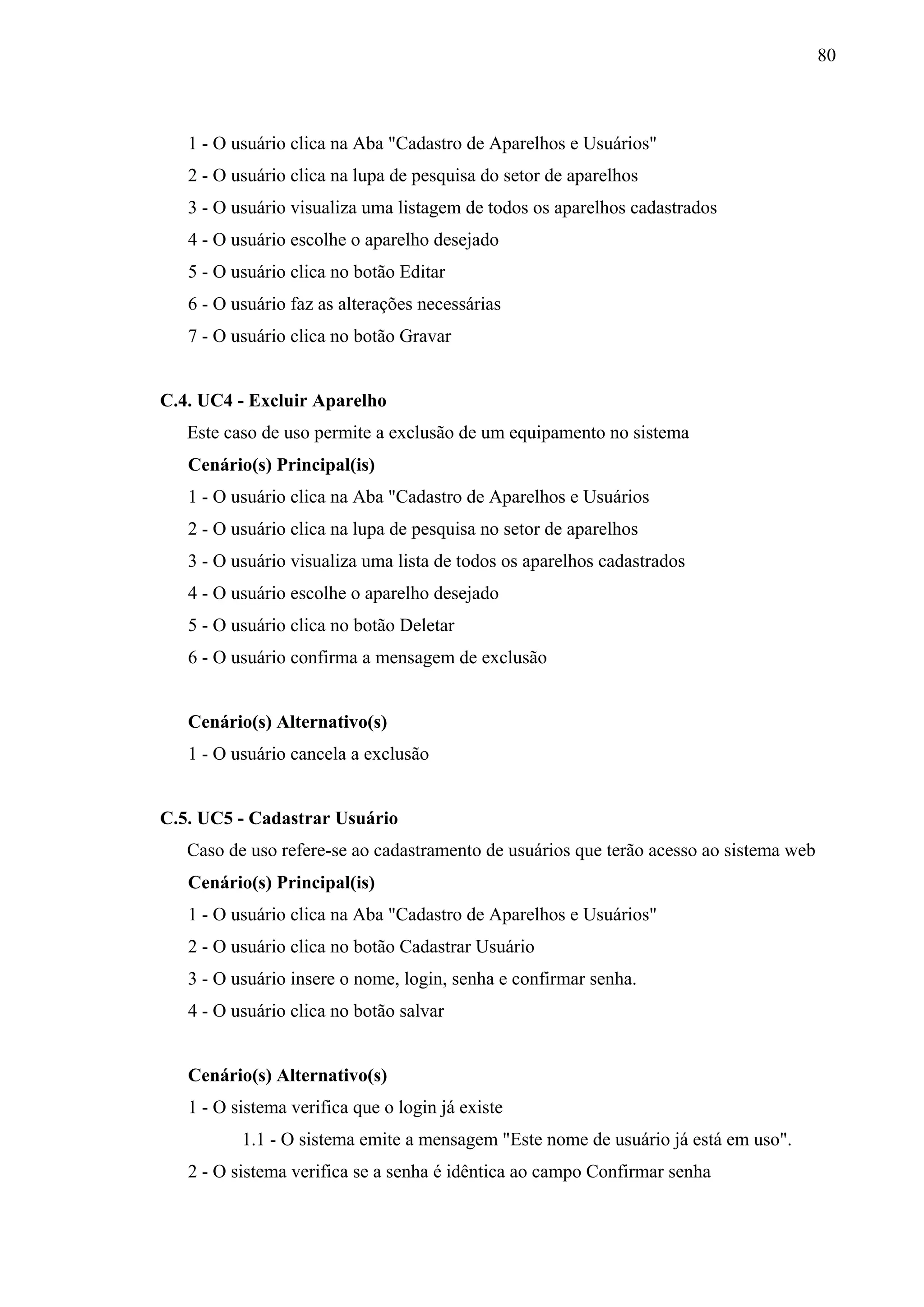

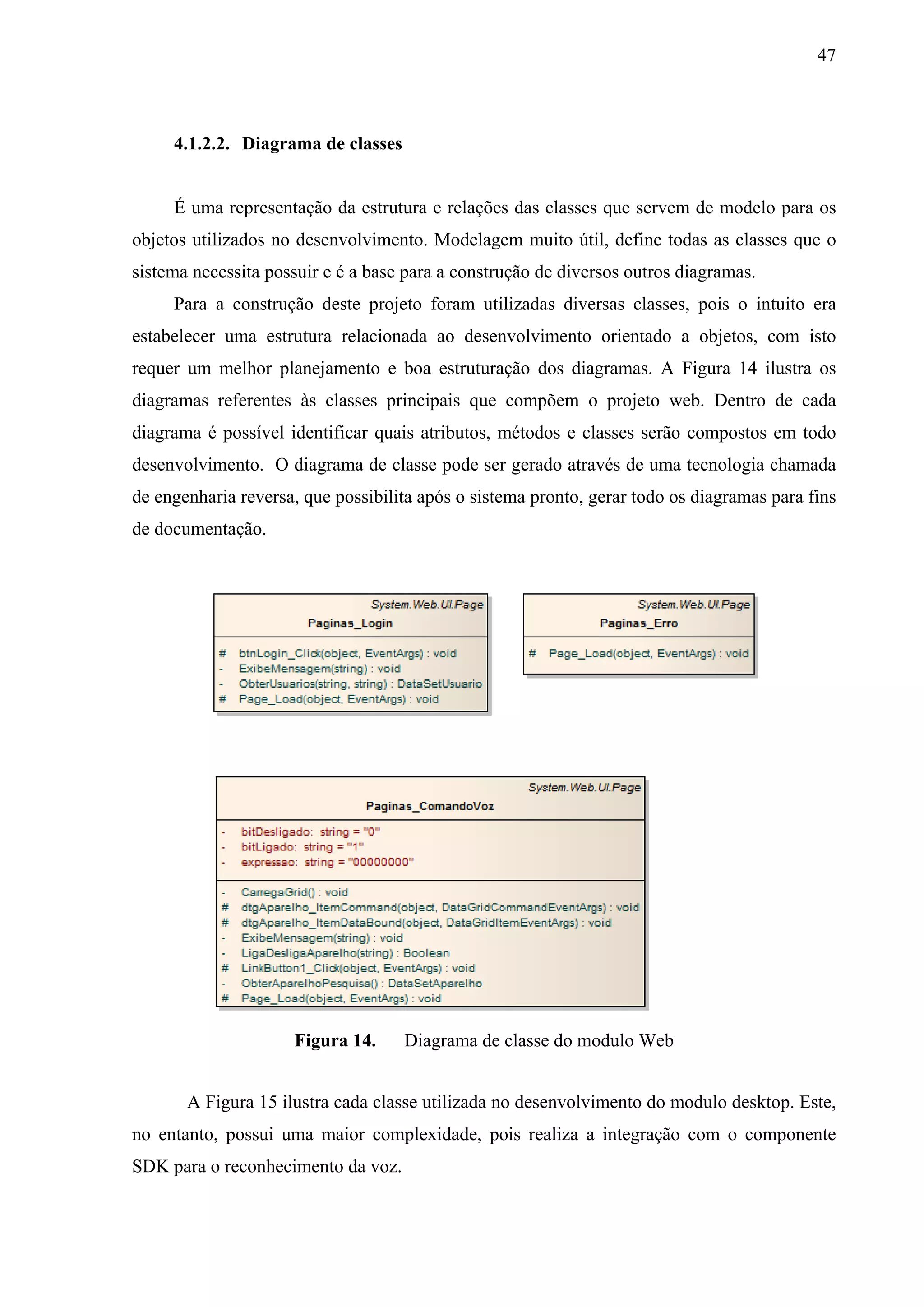

A descrição deste anexo serve como exemplo de uma gramática que é interpretada

internamente pelo SDK. (RABINER; JUANG, 1993)

[Grammar]

langid=1033

type=cfg

[Lists]

=Ligar

=Desligar

=Abrir

=Fechar

[<Start>]

<Start>= [opt] <Ligar> [opt] <Desligar> [opt] <Abrir>[opt]<Fechar>

[Ligar]

=TV

=Ar

=Ventilador

=Computador

[Desligar]

=TV

=Ar

=Ventilador

=Computador

[Abrir]

=Portão

=Veneziana

=Porta

[Fechar]

=Portão

=Veneziana

=Porta](https://image.slidesharecdn.com/tcc-valmirferreirarocha-final-120819180947-phpapp02/75/Trabalho-de-Conclusao-de-Curso-67-2048.jpg)