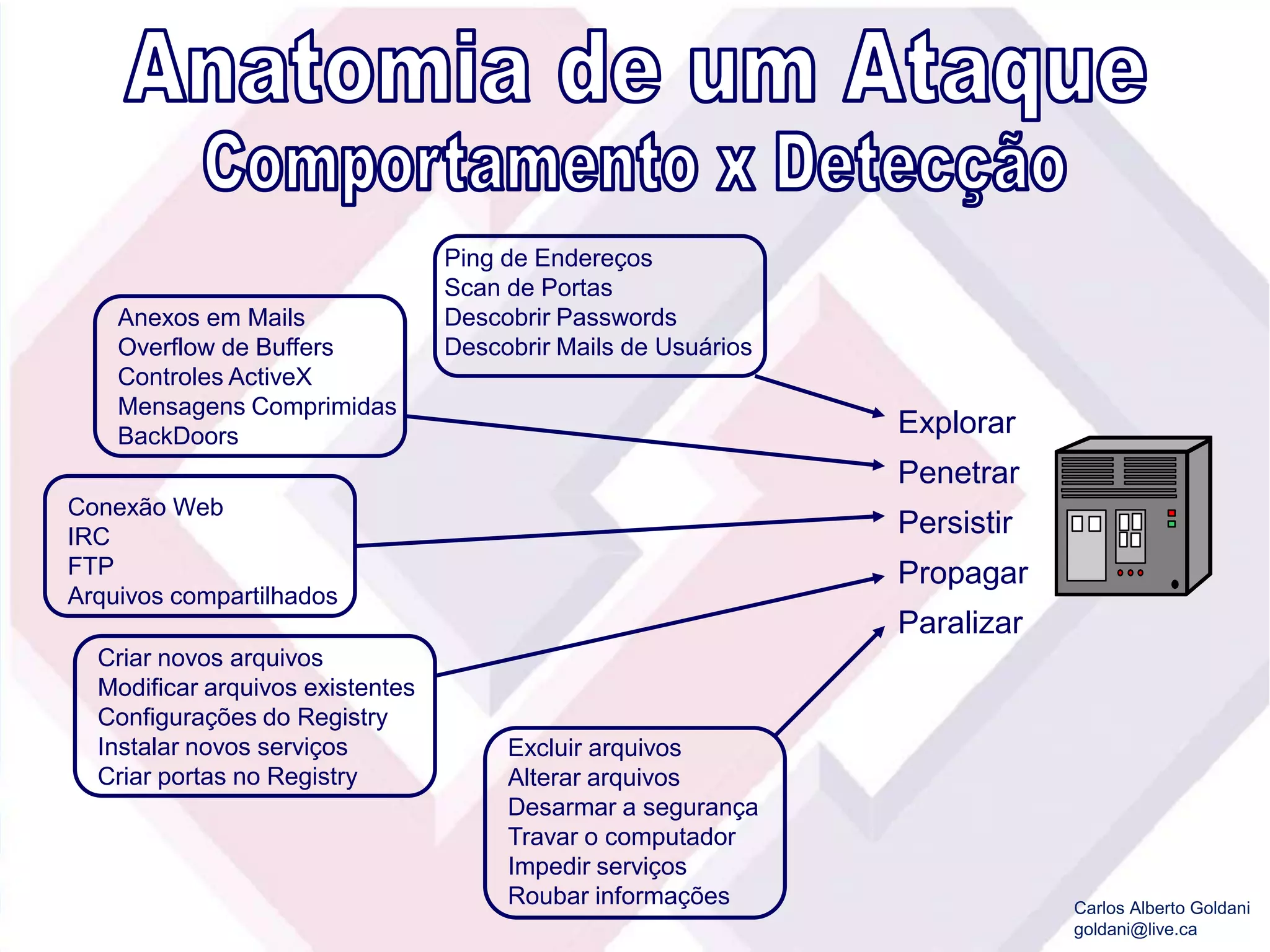

O documento lista várias técnicas de ataque cibernético, como descobrir senhas e endereços de IP, explorar vulnerabilidades em navegadores e softwares, instalar backdoors e persistir no sistema para roubar informações, paralisar computadores e se propagar por redes.