Este documento fornece informações sobre a estrutura global da Cisco, incluindo as sedes regionais nas Américas, Ásia-Pacífico e Europa. Além disso, menciona que a Cisco possui mais de 200 escritórios em todo o mundo e fornece detalhes de contato disponíveis no site da empresa.

![17

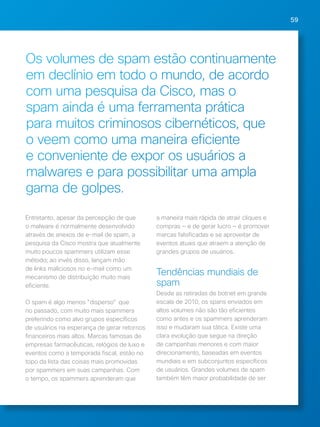

Figura 2: desenvolvimento de dispositivos móveis da Cisco

PLATAFORMA

iPhone

iPad

BlackBerry

Android

Outros

TOTAL

DEZ

2010

DEZ

2011

DEZ

2012

Desde o princípio o apoio social tem sido um componente fundamental do programa de consumerização

de TI da Cisco. "Nos apoiamos fortemente na [plataforma de colaboração corporativa] WebEx Social como

nossa plataforma de sustentação para a consumerização de TI e ela nos rende grandes dividendos," diz

Belding. “Comportamos mais dispositivos do que antes e ,ao mesmo tempo, temos tido o menor número

de casos de suporte. Nosso objetivo é que um dia um funcionário possa simplesmente trazer qualquer

dispositivo para usar o Cisco Identity Services Engine (ISE) e configurar nossas principais ferramentas de

colaboração da WebEx, incluindo Meeting Center, Jabber e WebEx Social.”

A próxima etapa da consumerização de TI na Cisco, de acordo com Belding, é melhorar ainda mais a

segurança com o aumento da visibilidade e do controle sobre todas as atividade e dispositivos, tanto na

rede física quanto na infraestrutura virtual, além de aprimorar a experiência do usuário. "Preocupar-se com

a experiência do usuário é a tendência principal da consumerização de TI," diz Belding. “Tentamos aplicar

este conceito à nossa organização. Temos que fazer isso. Acho que atualmente estamos testemunhando

uma "TI-zação" dos usuários. Antes eles perguntavam, "Posso usar este dispositivo no trabalho?" Agora

eles dizem, "Entendo que você precisa manter a empresa segura, mas não interfira

na minha experiência de usuário.’”](https://image.slidesharecdn.com/relatoriodesegurancaanualdaciscode2013-141028201555-conversion-gate02/85/Relatorio-Anual-de-Seguranca-da-Cisco-18-320.jpg)

![79

20 “ Maliciously Abusing Implementation Flaws in DNS,” DNS Best Practices, Network Protections, and Attack

Identification, Cisco.com: http://www.cisco.com/web/about/security/intelligence/dns-bcp.html#3.

21 “ IP Spoofing,” por Farha Ali, Lander University, disponível no Cisco.com: http://www.cisco.com/web/about/

ac123/ac147/archived_issues/ipj_10-4/104_ip-spoofing.html.

22 “ Distributed Denial of Service Attacks,” por Charalampos Patrikakis, Michalis Masikos e Olga Zouraraki,

National Technical University of Athens, The Internet Protocol Journal - Volume 7, Número 4. Disponível em:

http://www.cisco.com/web/about/ac123/ac147/archived_issues/ipj_7-4/dos_attacks.html.

23 “ DNS Tools,” The Measurement Factory: http://dns.measurement-factory.com/tools.

24 Para obter mais informações sobre Ferramentas DNS, consulte DNS-OARC (https://www.dns-oarc.net/oarc/

tools) e The Measurement Factory (http://dns.measurement-factory.com/tools/index.html).

25 “ Secure BIND Template Version 7,3 07 Aug 2012,” por TEAM CYMRU, cymru.com: http://www.cymru.com/

Documents/secure-bind-template.html.

26 “ Response Rate Limiting in the Domain Name System (DNS RRL),” RedBarn.org: http://www.redbarn.org/dns/

ratelimits.

27 Os dados do sistema de monitoramento da Internet ATLAS, da Arbor Networks, são derivados de

honeypots implantados em redes de provedores de serviços no mundo inteiro, da pesquisa de malware

da ASERT (Equipe de Engenharia e Respostas de Segurança da Arbor Networks) e de um feed de dados

anônimos publicado a cada hora com base na correlação entre NetFlow, BGP e SNMP. Os dados anônimos

disponibilizados pelos clientes do Peakflow SP da Arbor são comparados e analisados quanto à sua

tendência no ATLAS para oferecer uma visão detalhada sobre os padrões de ameaças e tráfego na Internet.

28 “ IPS Testing,” Cisco.com: http://www.cisco.com/web/about/security/intelligence/cwilliams-ips.html.

29 “ Bank of America and New York Stock Exchange under attack unt [sic],” Pastebin.com, 18 de Setembro de

2012: http://pastebin.com/mCHia4W5.

30 “Phase 2 Operation Ababil,” Pastebin.com, 18 de setembro de 2012: http://pastebin.com/E4f7fmB5.

31 “ Cisco Event Response: Distributed Denial of Service Attacks on Financial Institutions”: http://www.cisco.com/

web/about/security/intelligence/ERP-financial-DDoS.html.

32 Identifying and Mitigating the Distributed Denial of Service Attacks Targeting Financial Institutions Applied

Mitigation Bulletin: http://tools.cisco.com/security/center/viewAMBAlert.x?alertId=27115.

33 “ Security Intelligence Operations Tactical Resources,” Cisco.com: http://tools.cisco.com/security/center/

intelliPapers.x?i=55.

34 “ Service Provider Security Best Practices,” Cisco.com: http://tools.cisco.com/security/center/

serviceProviders.x?i=76.

35 Anagrama oferecido como cortesia pela anagramgenius.com.

36 Cisco Security Advisories: http://cisco.com/go/psirt.

37 Cisco Applied Mitigation Bulletins, Cisco.com: http://tools.cisco.com/security/center/searchAIR.x.

38 Cisco Intellishield Alert Manager Service: http://www.cisco.com/web/services/portfolio/product-technical-support/

intellishield/index.html.

39 CVRF, ICASI.com: http://www.icasi.org/cvrf.

40 OVAL, Oval International: http://oval.mitre.org/.](https://image.slidesharecdn.com/relatoriodesegurancaanualdaciscode2013-141028201555-conversion-gate02/85/Relatorio-Anual-de-Seguranca-da-Cisco-80-320.jpg)