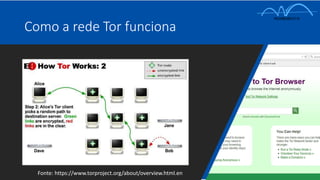

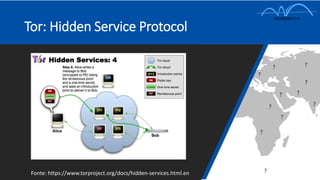

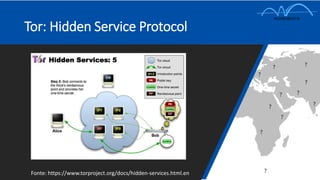

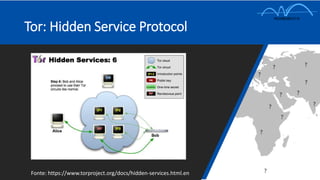

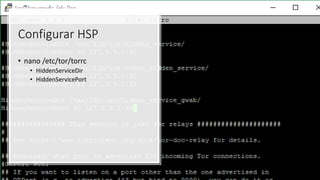

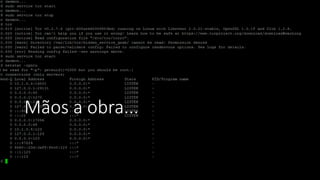

O documento discute como publicar aplicações na Deep Web de forma segura. Ele explica o que é a rede Tor e como ela funciona, permitindo que sites sejam acessados de forma anônima. Também mostra como configurar um serviço oculto na rede Tor para hospedar aplicações de forma privada e segura.

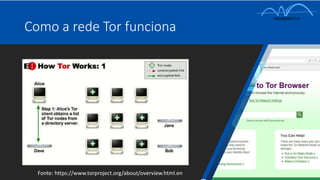

![Nó #1 [Criptografado]

•Endereço do nó #2

Nó #2 [Criptografado]

•Endereço do nó #3

Nó #3 [Criptografado]

•Cabeçalho

Mensagem original

[Não Criptografado]

Formato da mensagem enviada pela Tor](https://image.slidesharecdn.com/52cab508-b85d-4079-a093-5e4950fb94ff-160417213819/85/Publicar-aplicacoes-na-deep-web-9-320.jpg)

![Bibliografia

• [1] ABNT NBR ISO/IEC 17788, Tecnologia da informação – Computação em nuvem – Visão geral e

vocabulário.

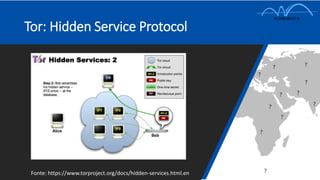

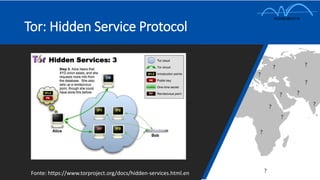

• [2] Tor Project, Tor: Hidden Service Protocol. Disponível em:

<https://www.torproject.org/docs/hidden-services.html.en>. Acesso em 15 de abril de 2016.

• [3] Tor Project, Tor: Overview. Disponível em:

<https://www.torproject.org/about/overview.html.en>. Acesso em 15 de abril de 2016.

• [4] Tor Project, Tor: Want Tor to really work?. Disponível em:

<https://www.torproject.org/download/download.html.en#Warning>. Acesso em 15 de abril de

2016.](https://image.slidesharecdn.com/52cab508-b85d-4079-a093-5e4950fb94ff-160417213819/85/Publicar-aplicacoes-na-deep-web-24-320.jpg)