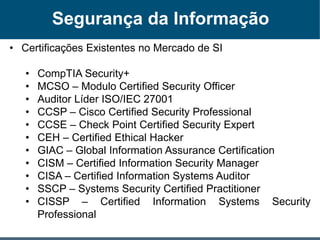

O documento discute a alocação de recursos de TI e SI, destacando as diferenças nos perfis e habilidades necessárias para profissionais de TI e SI. Apresenta os tipos de recursos humanos, como estagiários, analistas e gerentes. Também descreve os perfis técnicos e gerenciais requeridos em TI e SI, assim como as principais certificações em cada área.