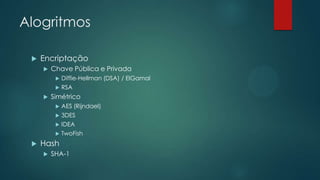

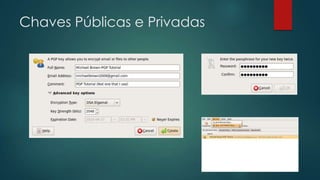

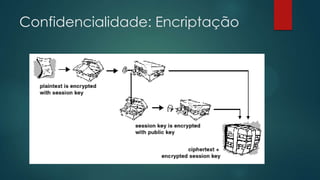

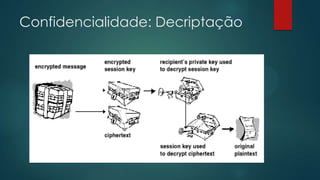

Este documento apresenta o Pretty Good Privacy (PGP), um sistema de criptografia de código aberto que fornece confidencialidade, autenticação e integridade de dados. Ele descreve a história do PGP, suas características principais como o uso de chaves públicas e privadas e algoritmos criptográficos simétricos e assimétricos, e como o PGP funciona para encriptar, assinar digitalmente e descriptar mensagens.