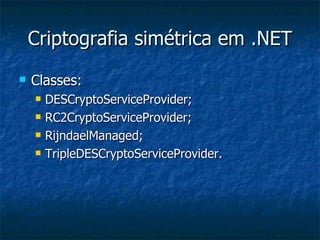

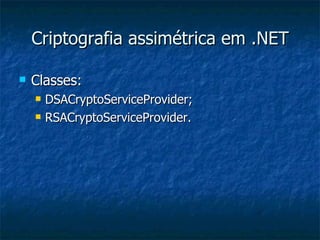

O documento discute os conceitos fundamentais de criptografia, incluindo: 1) a diferença entre criptografia e criptoanálise; 2) os objetivos da criptografia como confidencialidade, integridade e autenticação; 3) os tipos de criptografia simétrica e assimétrica e como cada um funciona.