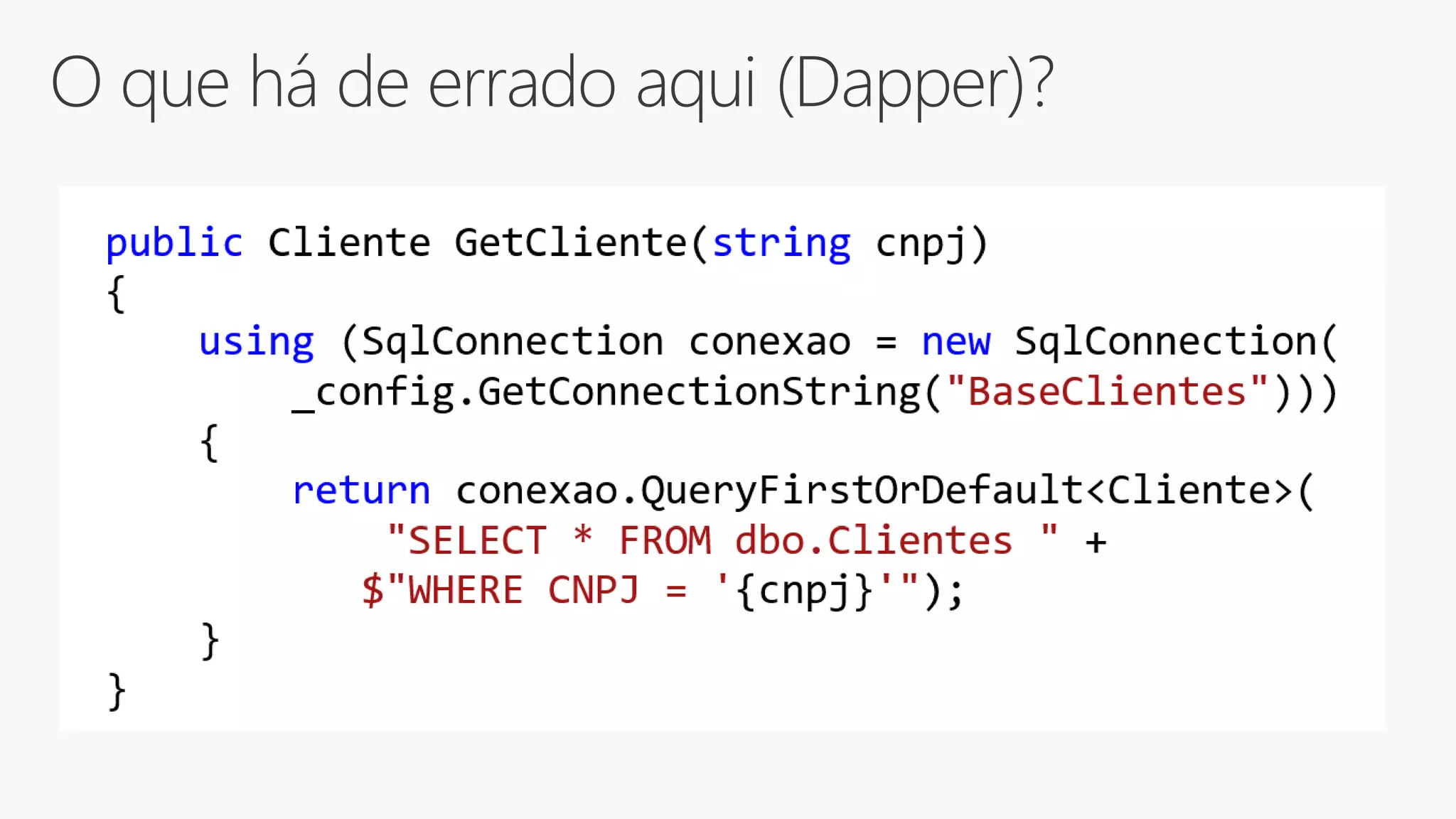

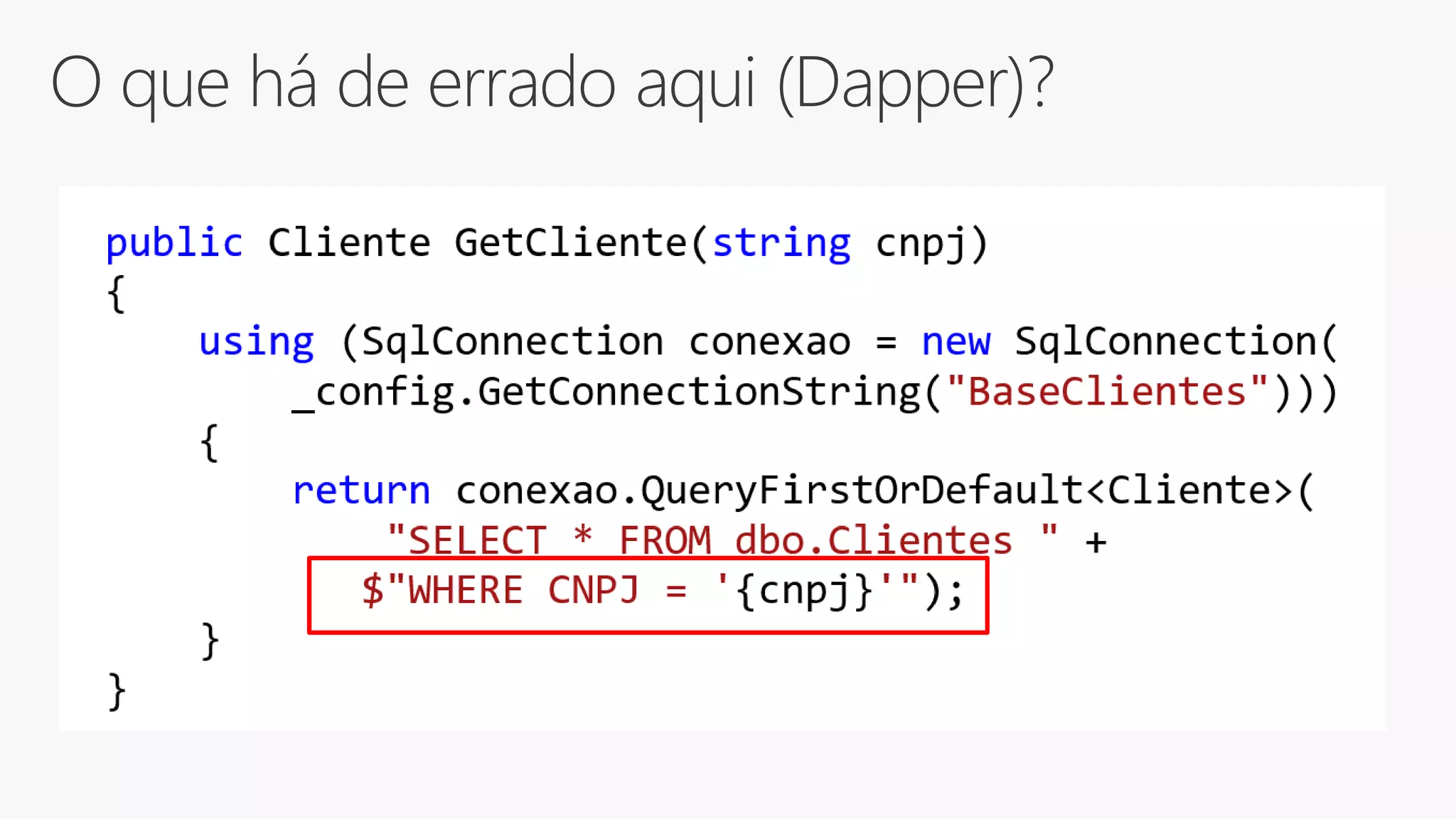

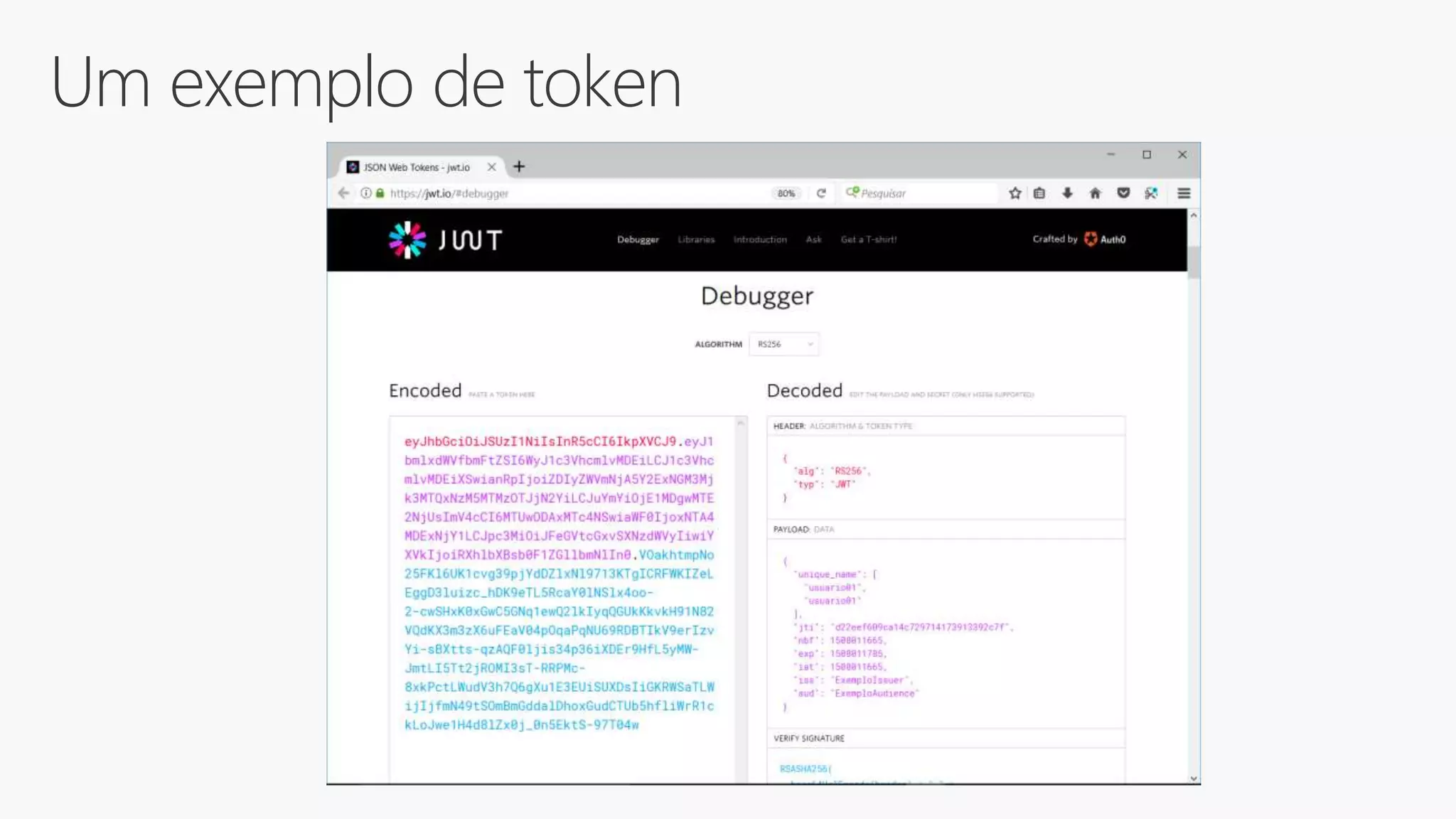

Renato Groffe é um profissional de destaque na área de tecnologia com mais de 15 anos de experiência, atuando como MVP da Microsoft e contribuindo para várias plataformas. O documento aborda aspectos cruciais sobre APIs REST, segurança da informação, uso de JSON Web Tokens e serviços da Azure, enfatizando práticas recomendadas e arquitetura. Ele também discute a importância da escalabilidade e monitoramento em ambientes modernos de desenvolvimento e implantação.